- +1

黑產大數據:2023年互聯網黑灰產研究年度報告

原創 獵人君 威脅獵人Threat Hunter

2023年,黑灰產從業人員人數超過580萬,威脅獵人捕獲到的國內作惡手機號數量高達625萬,日活躍風險IP數量602萬,洗錢銀行卡數量87萬。

從百萬級黑灰產業鏈規模、大幅提升的攻擊資源量級可見,2023年是黑產攻防對抗空前激烈的一年。推陳出新的攻擊資源和技術成為黑產攻擊的“保護色”。

因難以監測黑產攻擊行為和溯源潛在風險,不少企業遭受嚴重損失,成為業務安全建設中亟需攻破的難點。

威脅獵人發布《2023年互聯網黑灰產研究年度報告》,針對2023年黑灰產業鏈進行了深入研究,從2023年互聯網黑灰產發展現狀、黑灰產攻擊資源、黑灰產攻擊場景等維度進行全面梳理分析,力求通過客觀呈現黑灰產情報數據,幫助更多企業深入直觀了解黑灰產業,有效防控各類攻擊風險。

相關名詞定義

1、風險IP:業內也稱黑IP,指存在攻擊風險(包括代理、秒撥等惡意行為)的IP;

2、風險手機號:存在被濫用盜用等風險的手機號,如被黑產用于接收短信,實施批量惡意攻擊的手機號,通常從接碼平臺或發卡平臺捕獲;

3、風險郵箱:指被黑產用于惡意注冊生成的臨時郵箱,用以騙取用戶重要信息、傳播惡意程序等;

4、黑手機卡:指未進行實名登記或以假身份進行實名登記的,并被不法分子利用實施違法犯罪活動的電話卡;

5、貓池卡:指通過“貓池”這一網絡通信硬件,實現同時支持多個號碼通話、群發短信等功能的黑手機卡;

6、攔截卡:指通過病毒木馬控制真實用戶手機短信/驗證碼收發權限的手機卡,通常捕獲自攔截卡平臺;

7、洗錢銀行卡:指被黑產用于非法資金清洗(將違法所得收入合法化)的銀行卡,例如賭博及詐騙團伙通過銀行卡消費、轉賬等方式轉移洗錢資金;

8、洗錢數字錢包:指被黑產用于非法資金清洗的加密數字貨幣,例如通過數字人民幣消費、轉賬等方式轉移資金,利用數字貨幣的隱蔽性來逃避監管審查;

9、洗錢對公賬戶:指被黑產用于非法資金清洗的銀行對公賬戶,因對公賬戶具有收款額度大、轉賬次數多等特點,使得“對公賬戶”常常作為黑錢轉賬的集中點及發散點;

10、改機:指的是通過修改手機設備信息,如手機型號、串碼、IMEI、GPS定位等,達成繞過廠商設備檢測的目的;

11、改定位:指利用相關工具修改手機定位信息,例如通過修改地理位置信息參加地域性活動并進行營銷作弊;

12、數據泄露情報:威脅獵人通過TG群、暗網等渠道捕獲到的“未授權個人/組織敏感信息被公開交易或使用” 的情報信息,可能包含歷史數據、重復數據等,往往量級巨大;

13、數據泄露事件:威脅獵人安全研究專家針對數據泄露情報的樣例等進行分析及驗證,確認為真實、有效的數據泄露事件;

14、暗網:指隱藏的網絡,普通網民無法通過常規手段搜索訪問,需要使用一些特定的軟件、配置或者授權才能登錄;

15、公民個人信息:指公民個人身份信息,包括但不限于姓名、身份證號碼、出生日期、手機號碼、家庭住址、銀行賬戶信息等。

一、2023年互聯網黑灰產業發展現狀

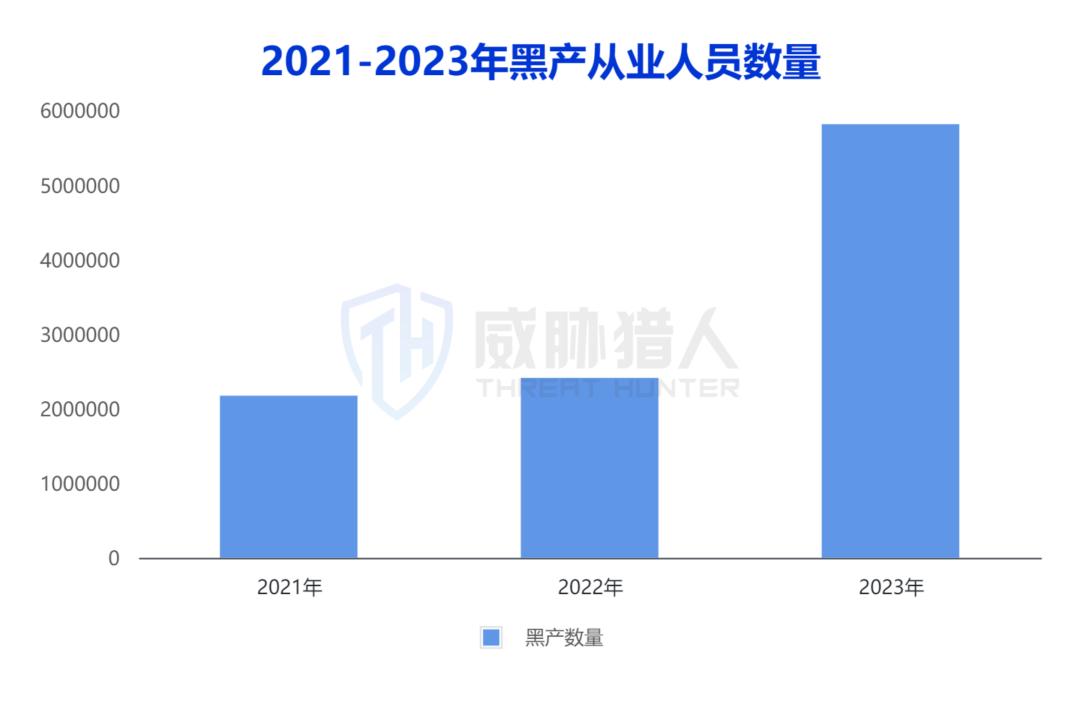

1.1 2023年互聯網黑灰產從業人員達587萬,較2022年上升141%

威脅獵人安全研究員調研統計發現,2023年互聯網黑灰產從業人數持續上升,從業人員數量達到587.1萬,較2022年上升141%。

1.2 2023年黑灰產資源整體情況

1.2.1 2023年國內作惡手機號較2022年增長15.44%

2023年國內作惡手機號數量達到625.5萬,較2022年上升15.44%。

1.2.2 2023年風險IP數量較2022年增長88.47%

2023年風險IP數量持續上升,風險IP數量達到602.2萬,較2022年上升88.47%。

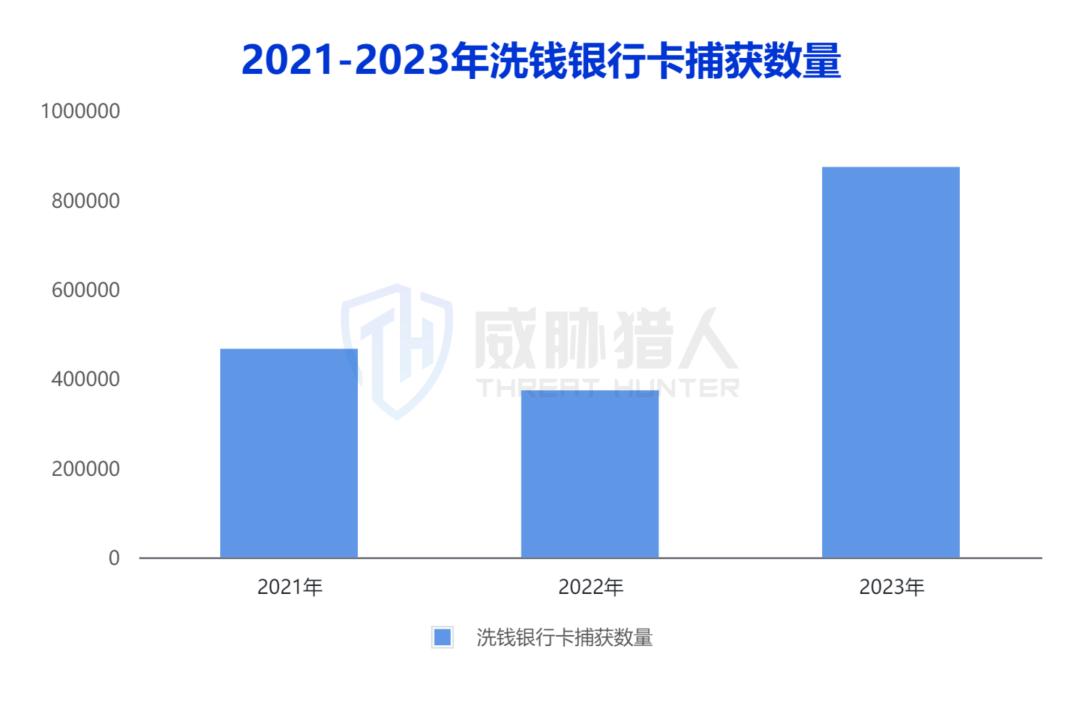

1.2.3 2023年洗錢銀行卡數量較2022年增長133.74%

2023年洗錢銀行卡數量持續上升,洗錢銀行卡數量達到87.4萬,較2022年上升133.74%。

二、2023年黑產攻擊資源分析

2.1 2023年黑手機卡資源分析

2.1.1 2023年貓池卡資源變化趨勢

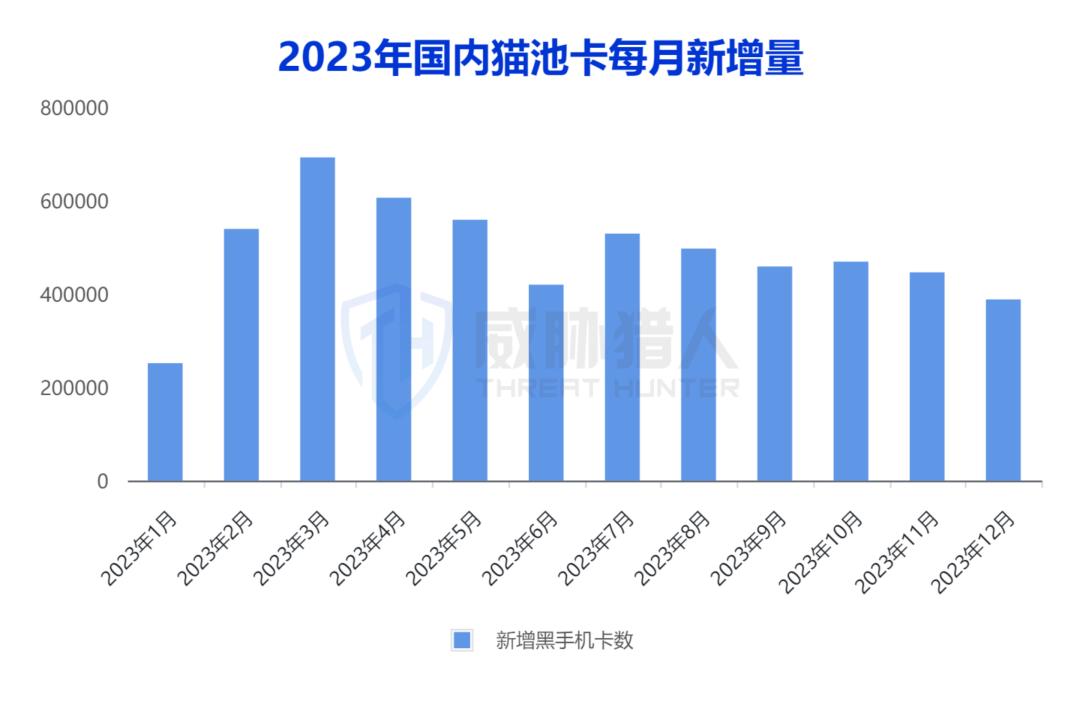

(1)2023年國內貓池卡數量較2022年增長8.25%

據威脅獵人威脅情報運營平臺數據顯示,2023年新捕獲貓池卡586.6萬個,較2022年上升8.25%。從2023年國內貓池卡數量的變化趨勢來看,1-3月出現明顯上升趨勢,4-6月逐漸降低。

經威脅獵人情報專家分析,出現這一趨勢的主要原因是:

1-3月某頭部接碼平臺對接的黑產持續上傳大量新的接碼手機號,使得該時間段內的新增作惡手機號數量持續上升;4-6月該頭部接碼平臺遭遇持續性DDos攻擊而無法正常運營,導致該時間段內的作惡手機號數量持續下降。

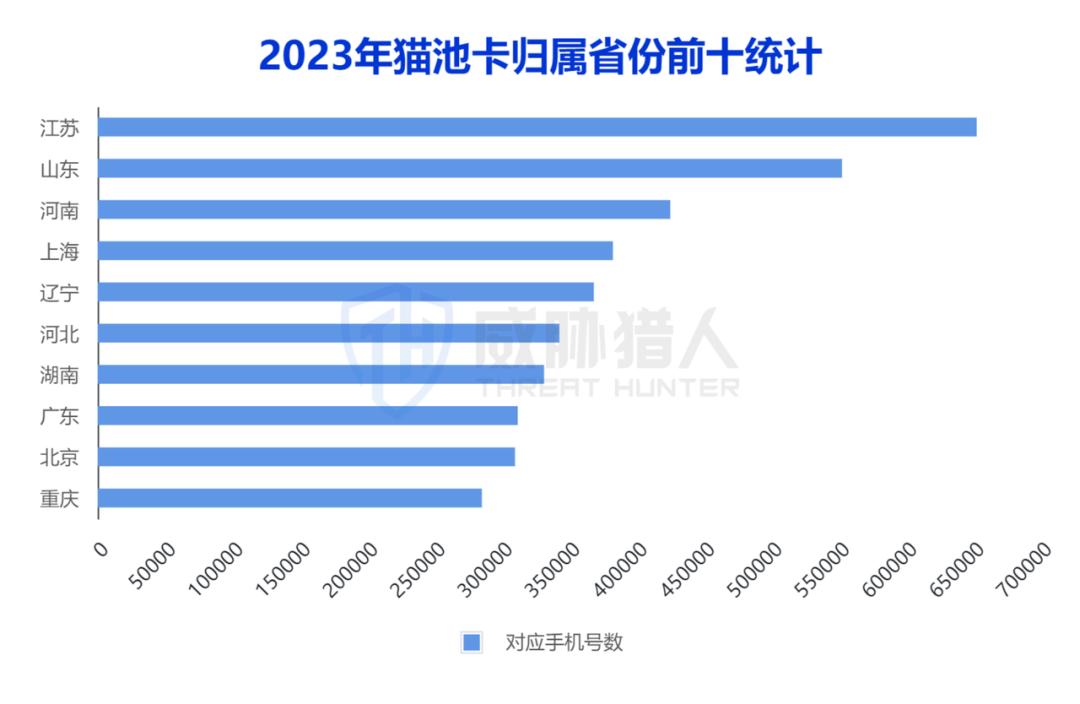

(2)2023年貓池卡歸屬最多的三個省份為:江蘇、山東、河南

威脅獵人情報專家對2023年捕獲到的國內貓池卡進行統計分析,發現江蘇、山東、河南三省為貓池卡歸屬地最多的三個省份;針對歸屬城市分析發現,南京、上海、北京三城市為貓池卡歸屬地最多的城市。

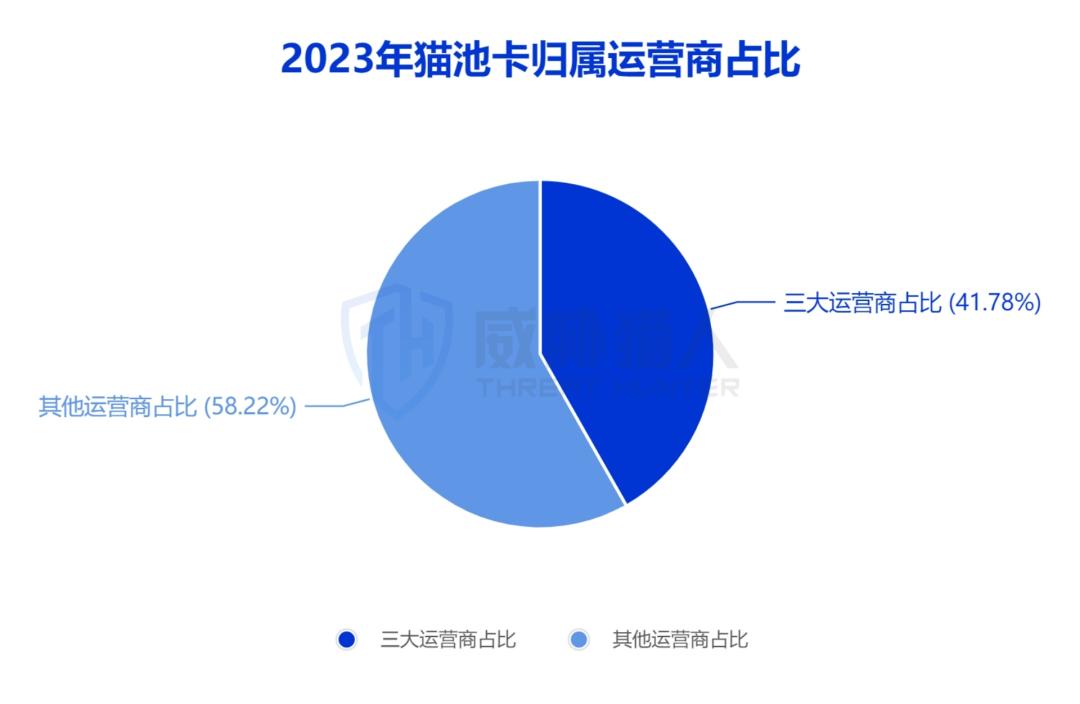

(3)2023年捕獲的貓池卡中,歸屬國內三大運營商的占41.78%

2023年威脅獵人威脅情報運營平臺捕獲貓池卡618萬張,其中歸屬國內三大運營商的攔截卡占比41.78%,歸屬其他運營商的占比58.2%。

2.1.2 2023年攔截卡資源變化趨勢

(1)2023年國內攔截卡數量達38.9萬,并于3月出現大幅上升

2023年,威脅獵人最新捕獲攔截卡達38.9萬,并于3月捕獲到大量新增攔截卡,經過持續監測分析發現,其主要原因是:2023年3月出現一個新的攔截卡接碼平臺,導致3月新增攔截卡數量大幅上升。

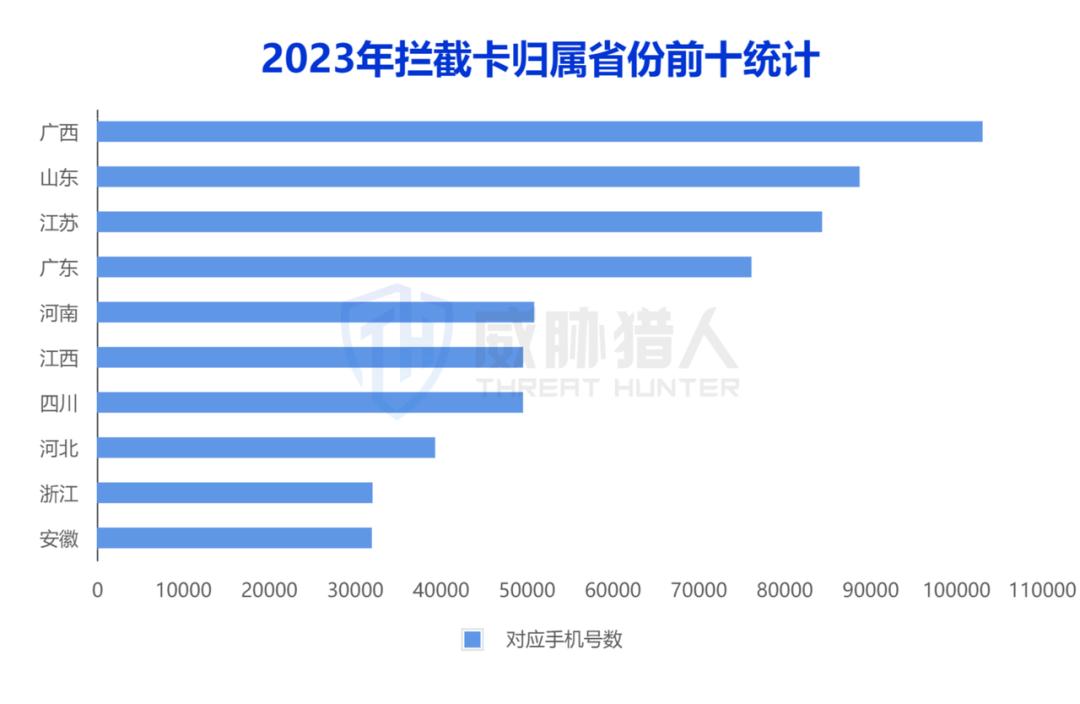

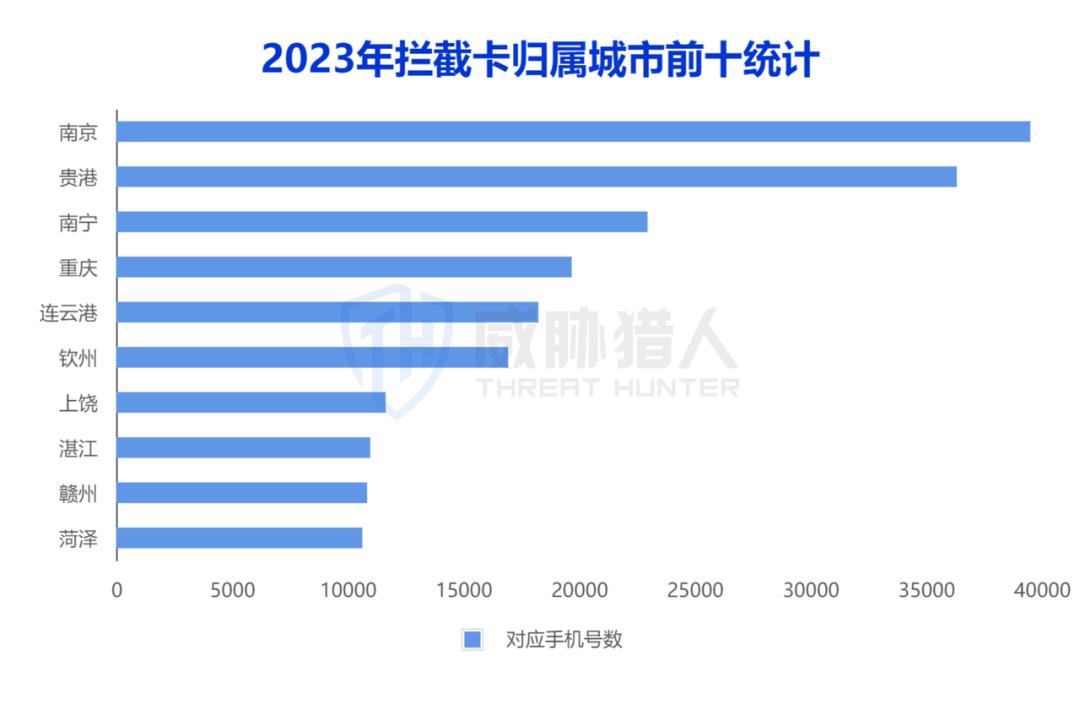

(2)2023年攔截卡歸屬最多的三個省份為:廣西、山東、江蘇

威脅獵人安全研究員對2023年捕獲到的國內攔截卡進行統計分析,發現廣西、山東、江蘇三省為攔截卡歸屬地最多的三個省份,與貓池卡歸屬省份存在一定的重合;針對歸屬城市分析發現,南京、貴港、南寧三城市為攔截卡歸屬地最多的城市。

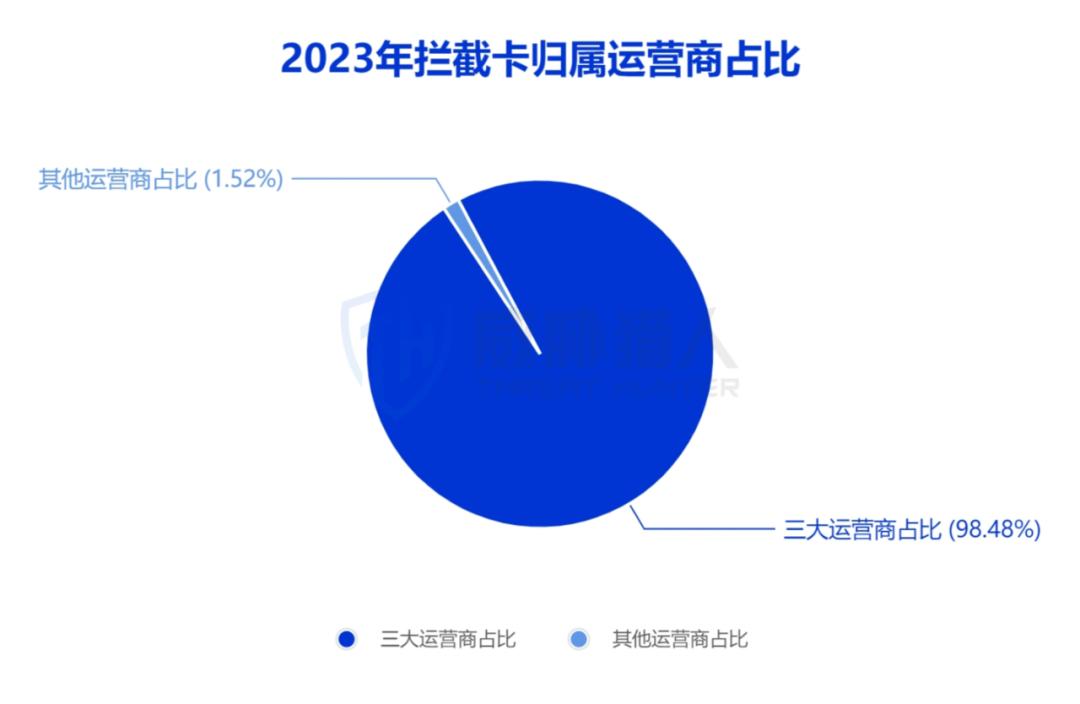

(3)2023年捕獲的攔截卡中,歸屬國內三大運營商的占98.48%

2023年威脅獵人威脅情報運營平臺捕獲攔截卡87萬張,歸屬國內三大運營商的攔截卡占比達98.48%,歸屬其他運營商占比1.52%。

值得注意的是,2023年威脅情報運營平臺捕獲到的192號段黑手機卡數量達到87.8萬,黑產大量使用192號段的黑手機卡進行作惡。從192號段黑手機卡數量的變化趨勢來看,7月、8月及10月出現大幅增長。

經威脅獵人情報專家分析,7月、8月及10月新增量較大的主要原因是:

自第三季度開始,有4個供應渠道進一步增大192號段手機卡的投入規模,使得第三季度新增量進一步增加。

10月,部分黑產開始將目光投向非頭部互聯網平臺并展開攻擊,直到11月這些平臺開始察覺到攻擊情況并對其進行風控,192號段的新增量開始逐漸下降。

2.1.3 發卡平臺成為黑產投放高價值接碼手機卡的主流渠道之一

從威脅獵人威脅情報運營平臺捕獲的數據來看,提供接碼服務的發卡平臺及發卡店鋪數量呈明顯上升趨勢,同時通過發卡平臺捕獲到的接碼手機號也呈現出明顯上升趨勢。

由此可見,“發卡平臺”成為黑產投放高價值接碼手機卡的主流渠道之一。

高質量接碼手機號:手機號入網時間短,在網狀態正常,絕大多數都是黑產卡商通過特定渠道及技術新開的實體手機卡。

黑產多利用此類手機號對熱門APP業務進行攻擊并實現獲利,如熱門的視頻APP、互聯網社交APP或電商APP的注冊和換綁業務。

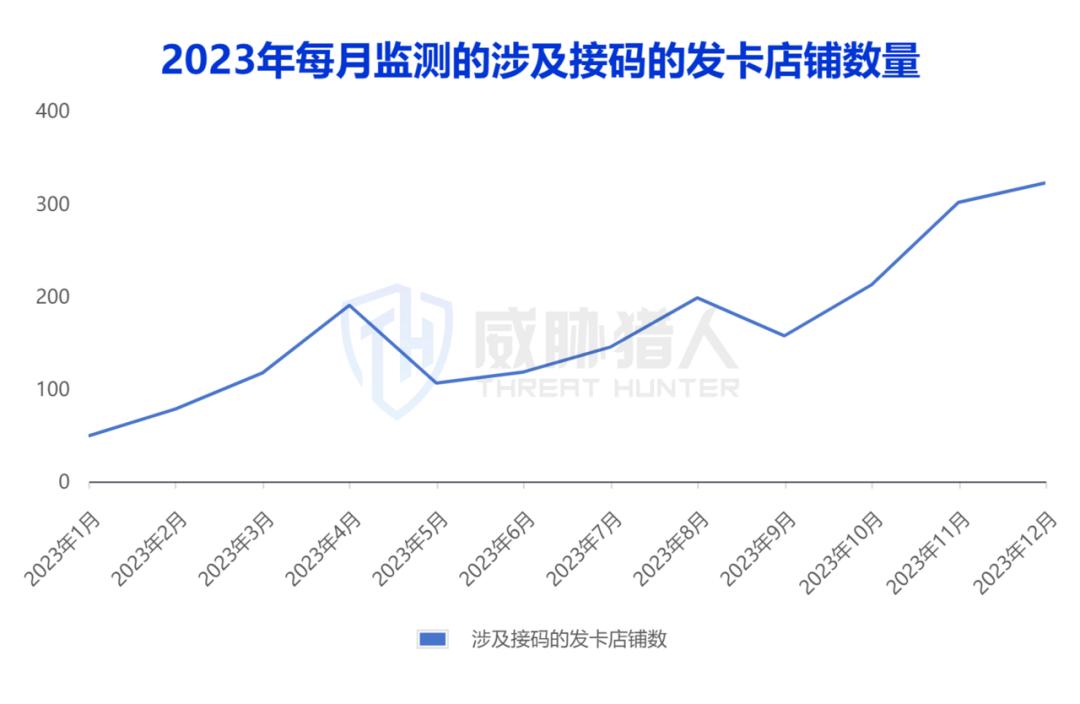

(1)2023年每月捕獲的涉及接碼的發卡平臺及發卡店鋪數量持續上升

自2023年1月起,每月捕獲的涉及接碼的發卡平臺數量持續上升,截至2023年12月,活躍發卡平臺達到28個。

在這些發卡平臺中,直接向黑產提供手機號接碼服務的發卡店鋪數量亦也出現大幅度上升,2023年12月,威脅獵人共捕獲該類店鋪322家。

(2)2023年通過發卡店鋪每月捕獲的高價值接碼手機號數量持續走高

自2023年1月起,威脅獵人通過發卡店鋪捕獲到用于作惡的接碼手機號數量出現大幅上升。2023年12月,威脅獵人共捕獲作惡手機號12.9萬個。

威脅獵人安全研究員發現:“黑灰產手機號接碼服務愈發成熟,已呈現出明顯分工趨勢”。

例如手機卡商提供黑卡物料,代理商匯集多個卡商渠道,通過在發卡平臺開設店鋪的形式為黑產提供隱蔽的接碼服務。

2.2 2023年風險IP資源分析

2.2.1 2023年風險IP資源變化

近年來國內互聯網平臺業務不斷開拓海外市場,如何識別海外風險IP已成為各大企業亟需重視的問題。威脅獵人海外風險IP監測能力的提升,也為互聯網平臺優化海外風控規則提供了有力支持。

2023年威脅獵人持續監測國內風險IP5906萬個,國外風險IP7172萬個。我們對國內及國外兩種類型的風險IP分析發現:

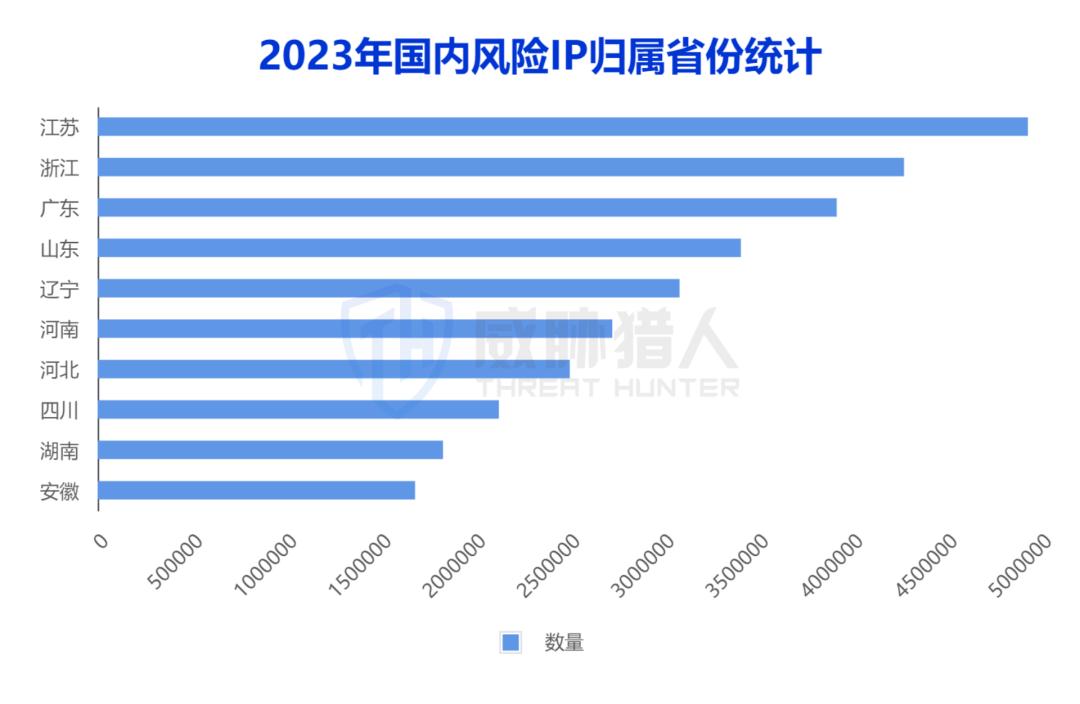

(1)2023年國內風險IP歸屬最多的三個省份:江蘇、浙江、廣東

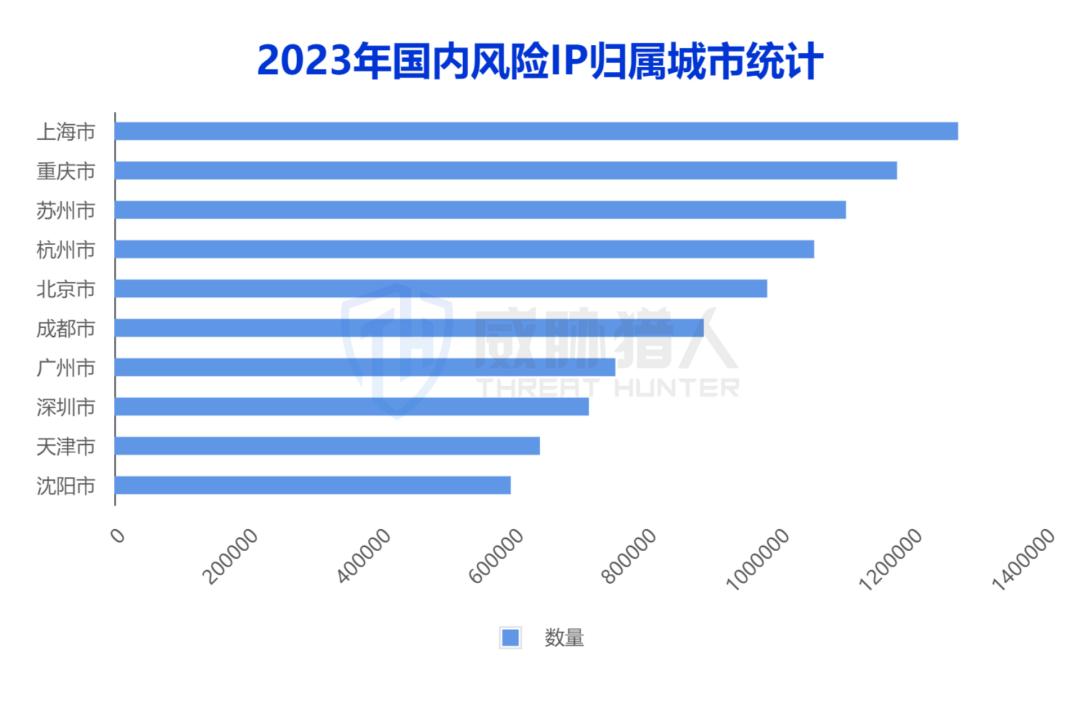

(2)2023年國內風險IP歸屬最多的三個城市:上海、重慶、蘇州

(3)2023年國外風險IP歸屬最多的三個國家:巴西、印度、美國

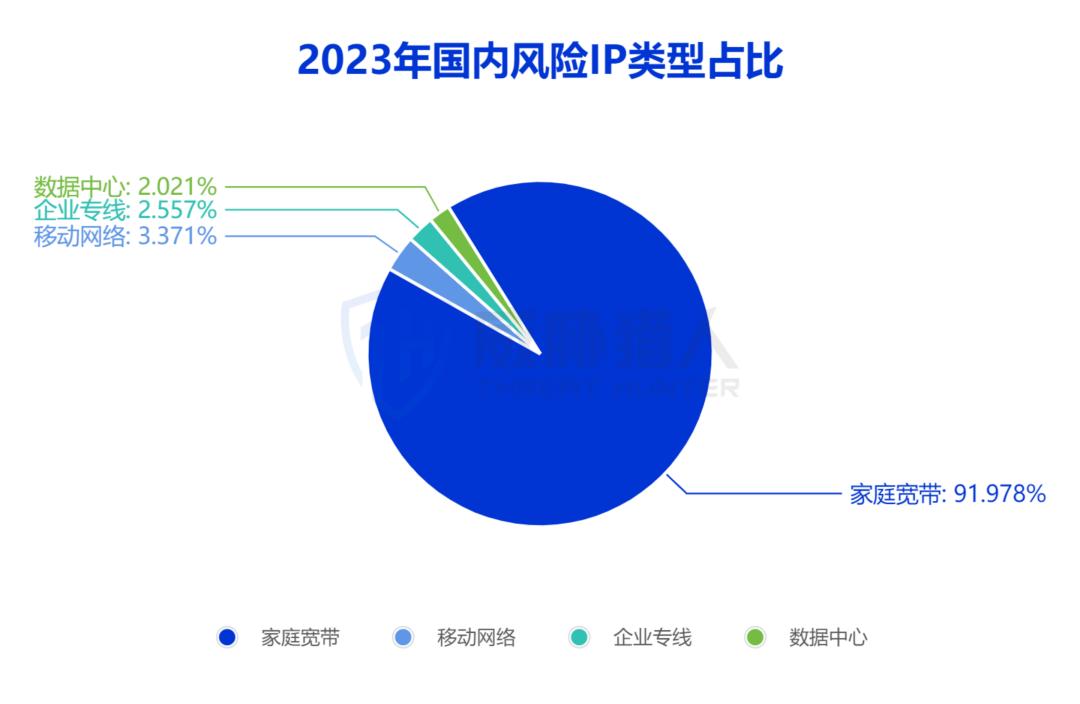

(4)2023年國內風險IP類型中,家庭寬帶類型占比超90%

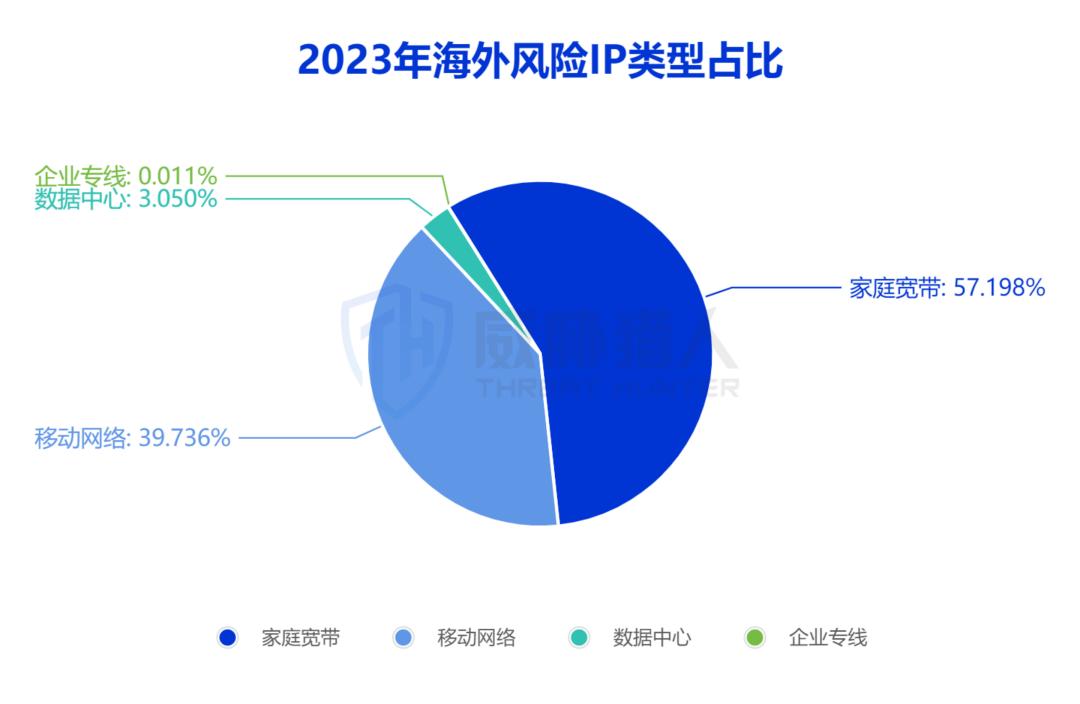

(5)2023年海外風險IP類型以家庭寬帶、移動網絡為主

2.2.2 黑產通過植入木馬惡意使用正常用戶IP的行為更加猖獗

威脅獵人發現,黑產通過在正常用戶設備中植入木馬,實現在其網絡上建立代理通道,且每次使用時間很短,因此普通用戶難以感知到自己的IP被盜用。

從甲方風控視角來看,正常用戶的IP被黑產惡意使用,這類IP屬于“好壞共用-代理”IP。

這類IP由于大部分時間是正常用戶進行操作,如點擊、充值、瀏覽等行為均正常,少量時間會出現短暫的作惡行為。因此平臺可能會認定該用戶為正常用戶,進而忽視其短暫的作惡行為,給黑產可乘之機。

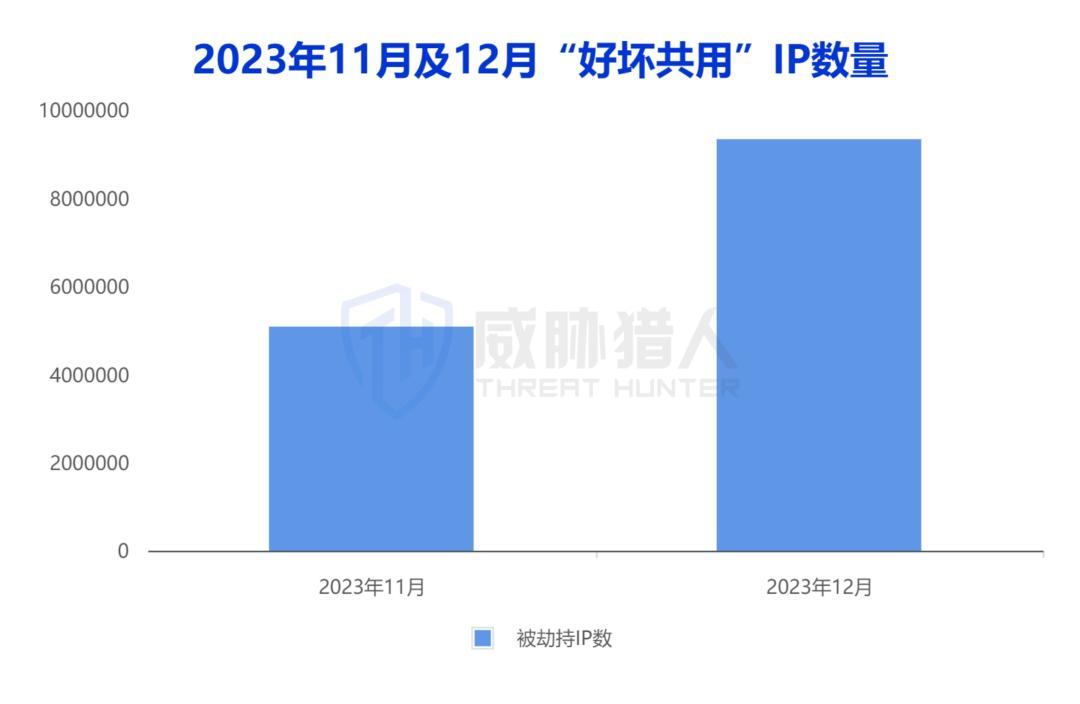

通過對代理IP平臺的持續監測,我們發現黑產通過植入木馬惡意使用正常用戶IP的行為更加猖獗。

以威脅獵人2023年11月及12月捕獲到的數據為例:11月捕獲被劫持IP數量達508萬,12月捕獲被劫持IP數量達934萬,較11月增加83.85%。

2.3 2023年網絡洗錢資源分析

2.3.1 2023年銀行卡資源變化

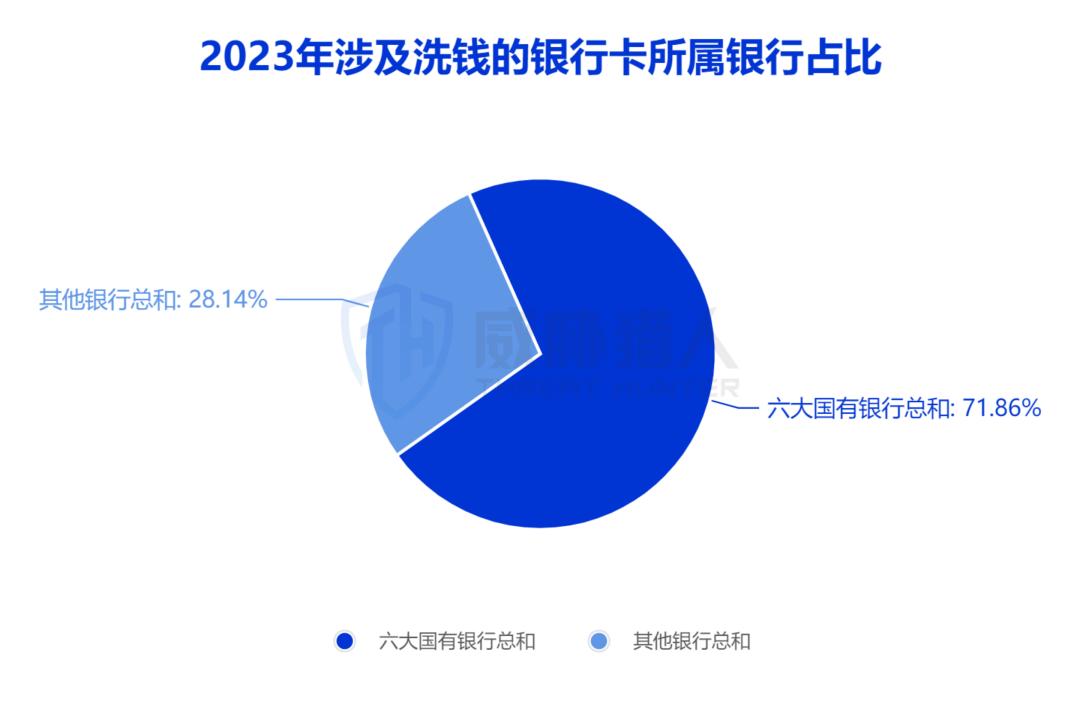

2023年威脅獵人共捕獲洗錢銀行卡87.4萬張,對捕獲到的洗錢銀行卡進一步分析發現:

(1)涉及洗錢銀行卡歸屬國有銀行的占比遠高于非國有銀行

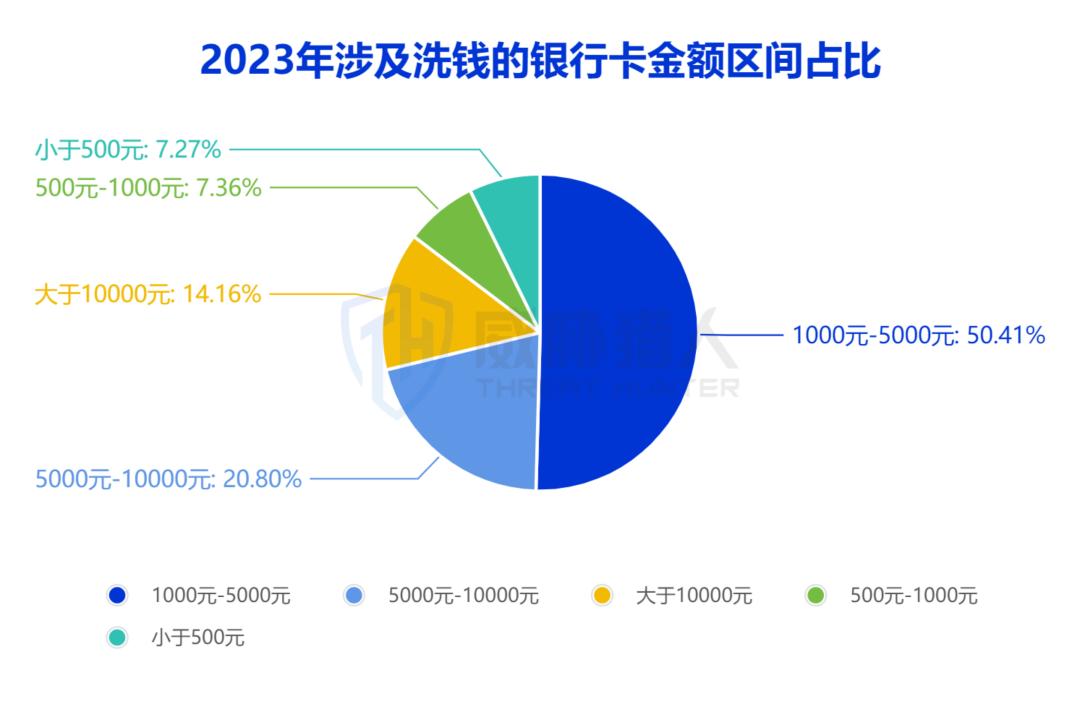

(2)銀行卡洗錢金額的主要區間為1000-5000元

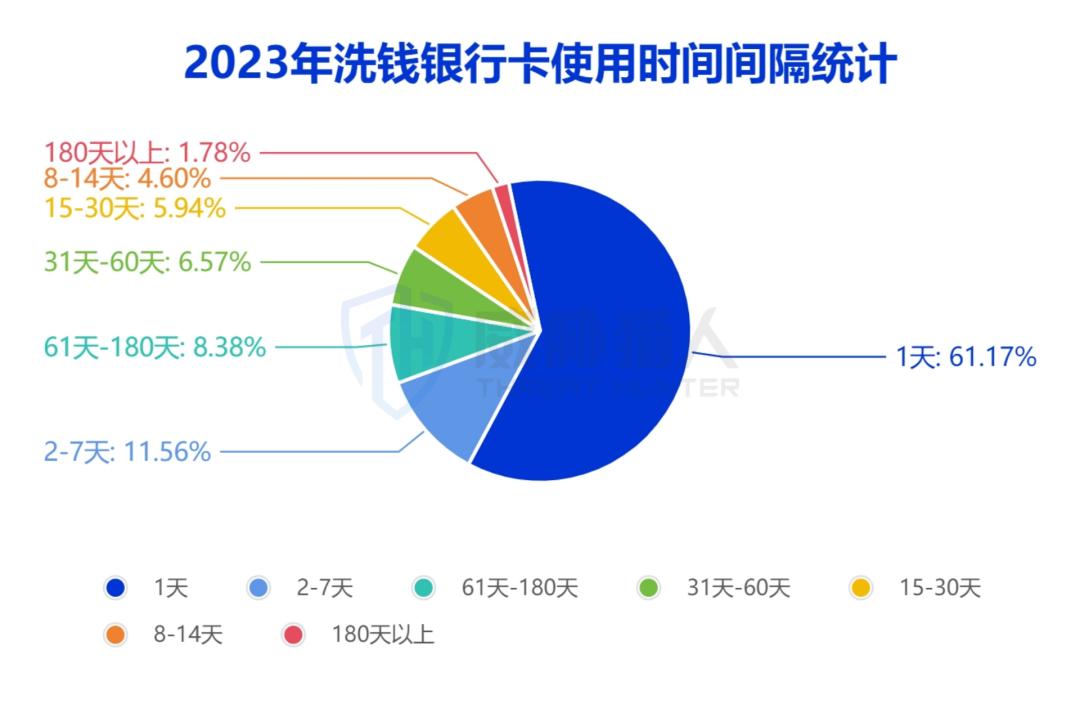

(3)洗錢銀行卡使用時間間隔極短,過半銀行卡再次使用時間不超過一天

2.3.2 2023年數字人民幣資源變化

隨著社會公眾對零售支付便捷性、安全性等需求日益提高,數字人民幣支付正在成為消費新趨勢。

由于數字人民幣“第四類錢包”無需綁定用戶身份信息,有手機號即可注冊,洗錢團伙會利用專門提供手機小號并接收驗證碼的平臺,批量注冊數字人民幣錢包賬戶,或直接租用、購買普通民眾的數字人民幣賬戶,用于收取賭資。

(1)2023年捕獲涉及洗錢的數字人民幣錢包數量達23萬,月增幅超270%

2023年威脅獵人共捕獲涉及洗錢的數字人民幣錢包23.2萬個,同時發現黑產利用數字人民幣進行洗錢的情況整體呈上升趨勢,尤其是9月,月增幅超過了270%。

經調查發現,9月出現較大增幅的主要原因是:9月出現大量支持數字人民幣洗錢的第四方支付平臺,使得利用數字人民幣進行洗錢的情況變得更加高頻。

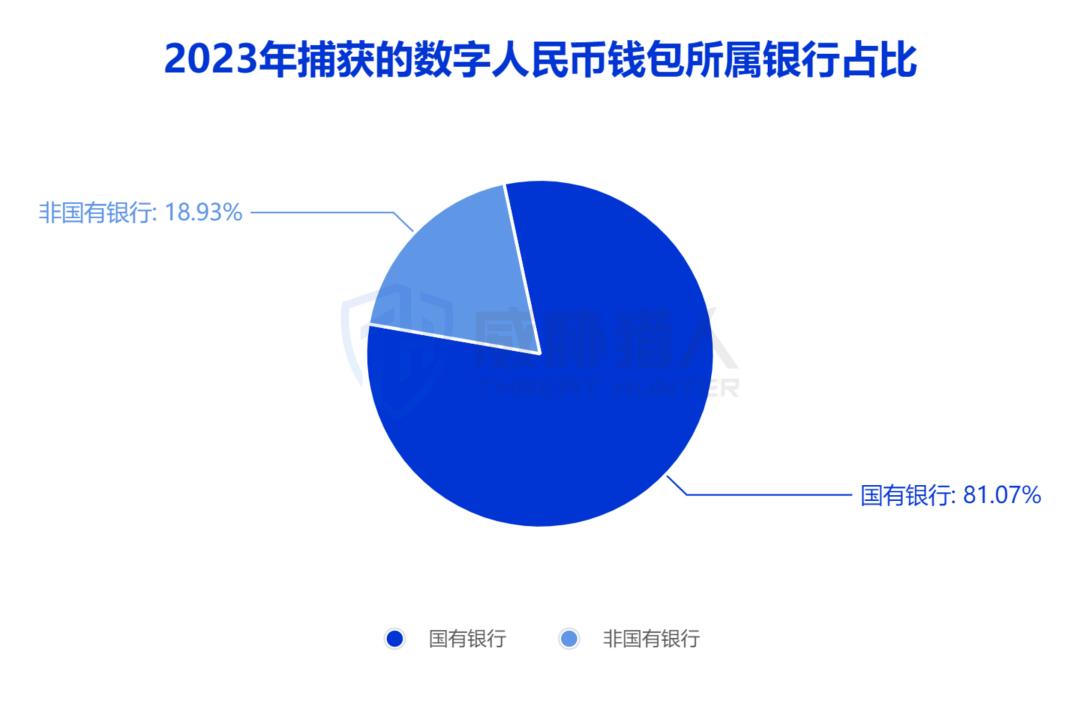

(2)涉及洗錢的數字人民幣支付中,歸屬國有銀行的占比超80%

目前,威脅獵人監測到數字人民幣洗錢涉及銀行數十家,其中國有銀行占比超80%。就支持開通數字人民幣的銀行用戶數量而言,國有六大行的銀行用戶總數遠大于其余銀行之和,因此其潛在的數字人民幣用戶也相對較多。

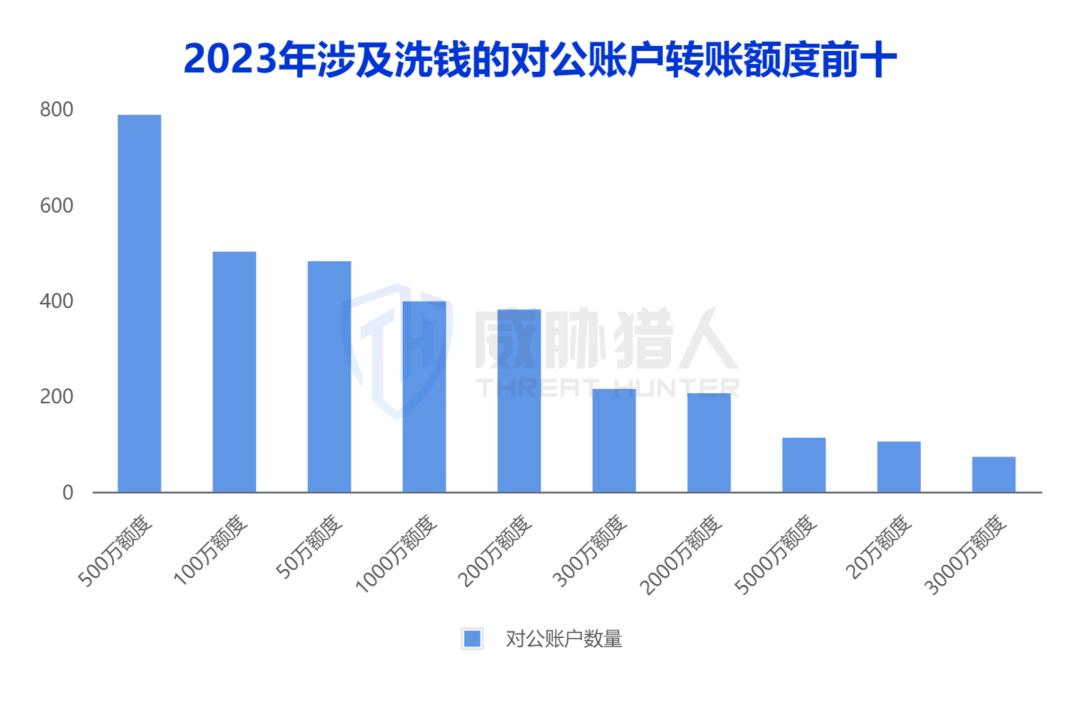

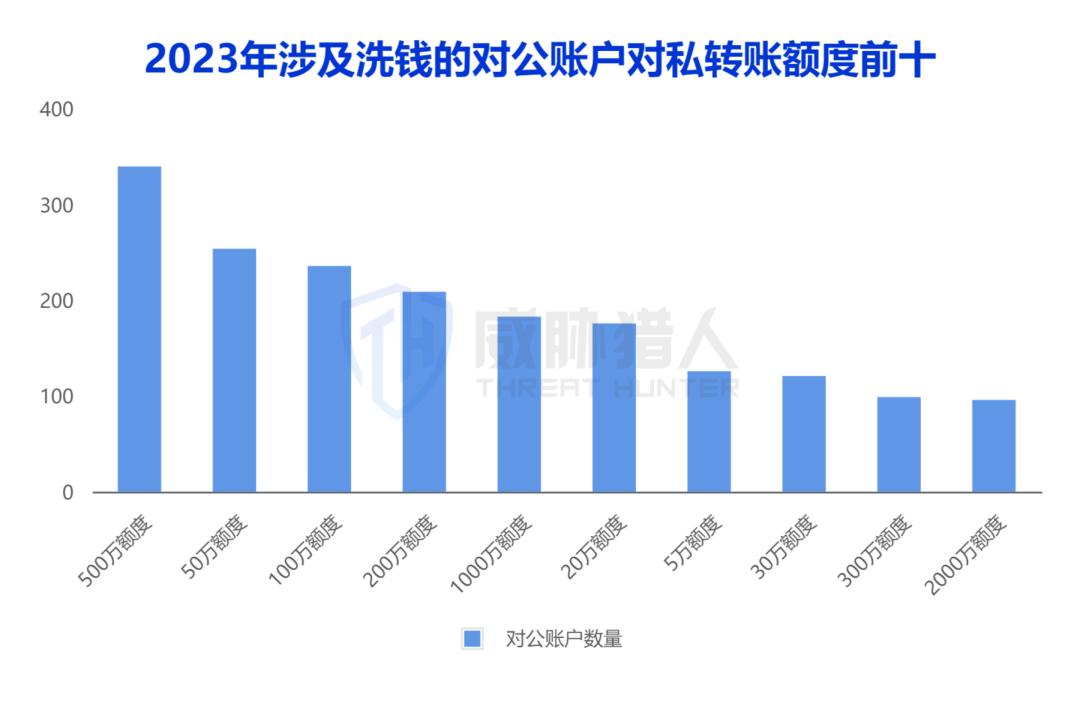

2.3.3 2023年對公賬戶資源變化

銀行對公賬戶具有收款額度大、轉賬次數多等特點,這使得“對公賬戶”常常作為黑錢轉賬的集中點及發散點,在黑產洗錢鏈條中擔任極其重要的位置。

在打擊洗錢犯罪過程中,銀行對涉及洗錢的對公賬戶進行風控也是十分重要的一環。

因為一個對公賬戶的收款額度往往在幾百萬到幾千萬不等,及時發現涉嫌洗錢的對公賬戶并進行針對性風控,往往能中斷某個黑產團伙的某一洗錢鏈條。

2023年威脅獵人持續覆蓋及監測黑產在洗錢過程中所使用的銀行對公賬戶資源,發現涉及洗錢的對公賬戶數量持續上升。

(1)2023年捕獲涉及洗錢的對公賬戶數量逐月上升

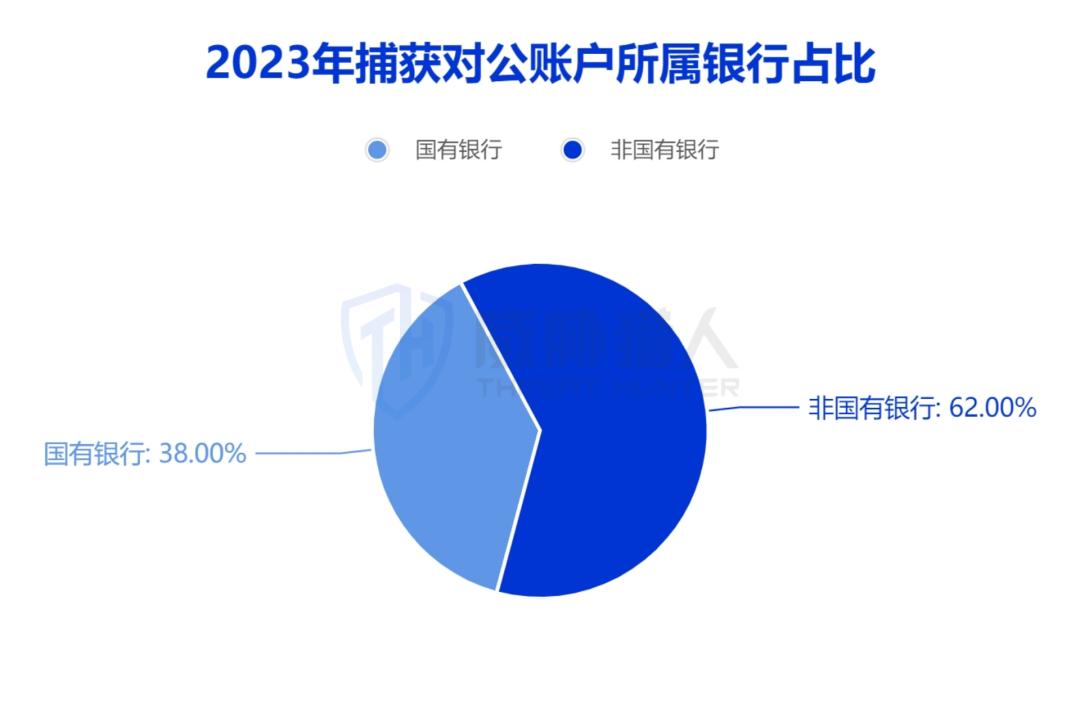

(2)2023年捕獲涉及洗錢對公賬戶的所屬銀行中,非國有銀行占比超60%

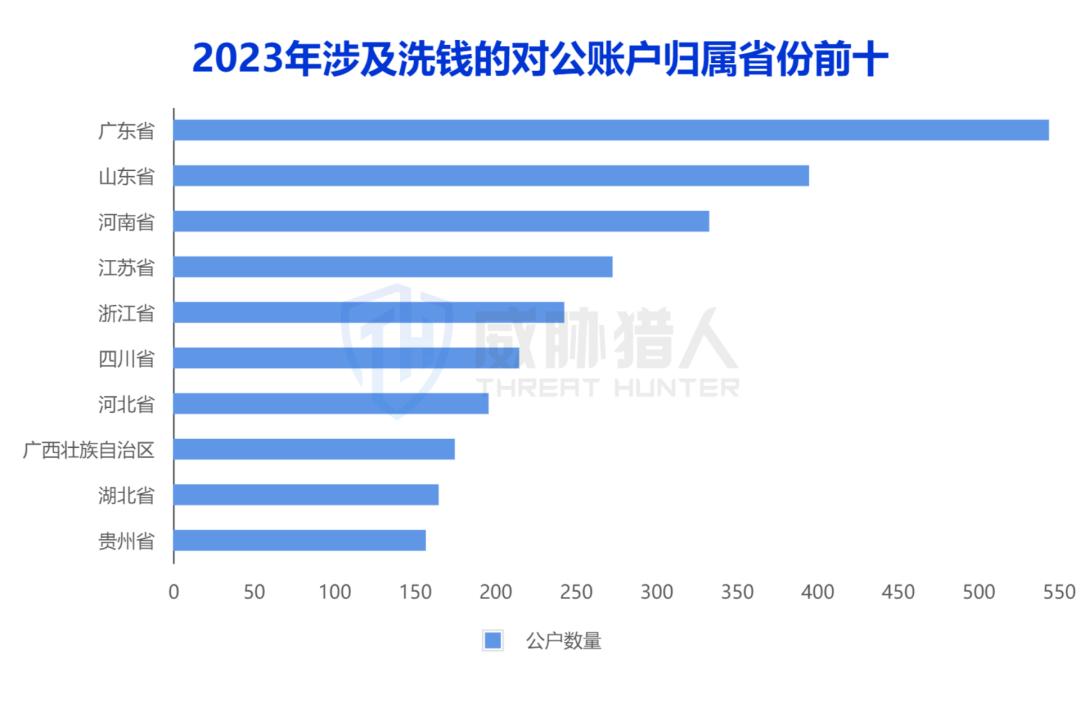

2023年威脅獵人共捕獲到涉及洗錢的對公賬戶4782個,涉及銀行695家,涉及洗錢對公賬戶的所屬銀行中,非國有銀行占比超60%。

(3)2023年捕獲涉及洗錢對公賬戶歸屬最多的三個省份:廣東、山東、河南

(4)黑產洗錢利用最多的轉賬額度為500萬

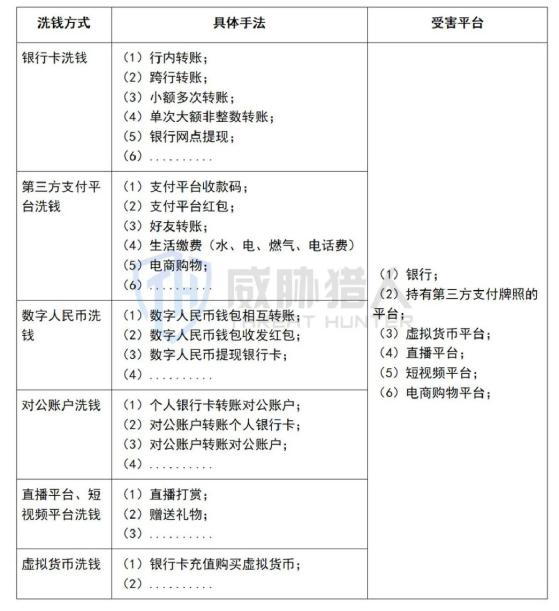

2.3.4 2023年黑產洗錢手法多達19種,影響平臺眾多

2023年,威脅獵人安全研究員捕獲到的洗錢手法多達19種,作惡手法不斷迭代,受害平臺眾多。

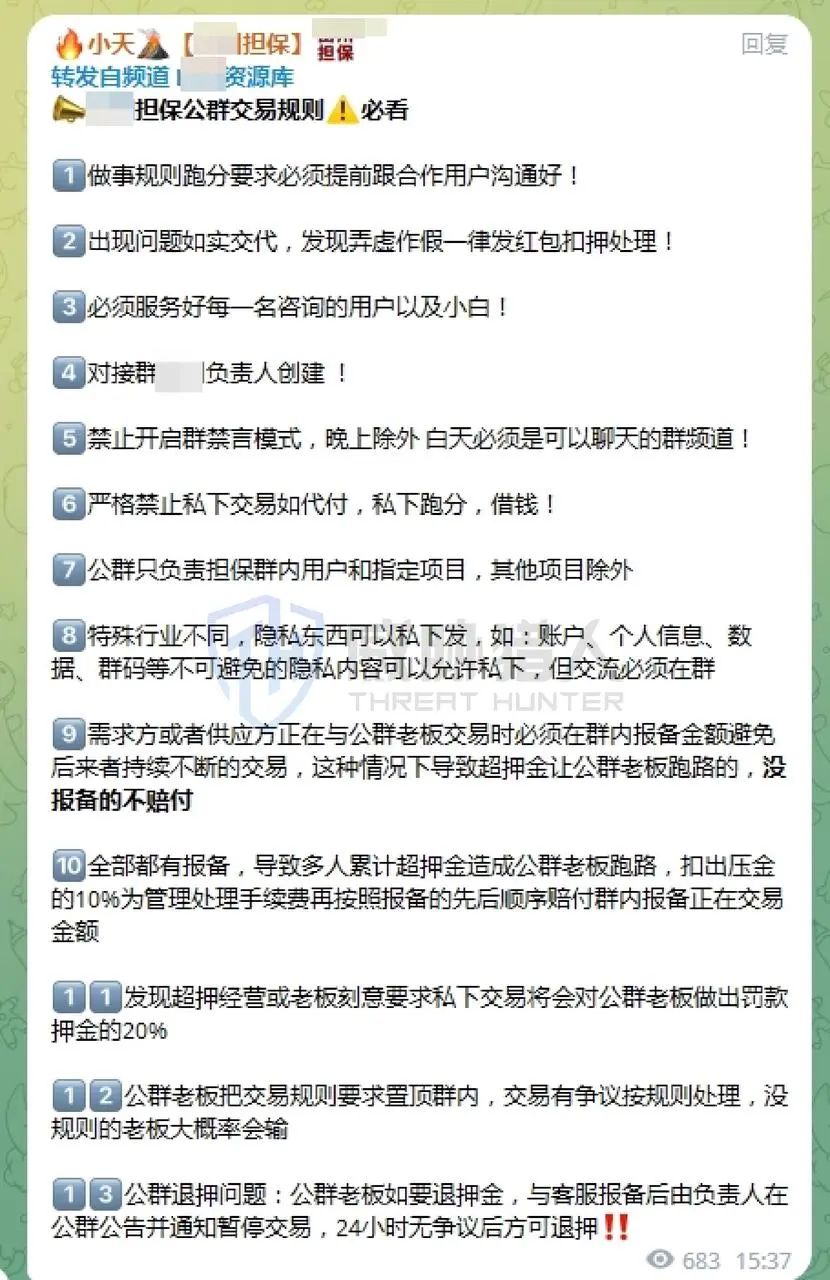

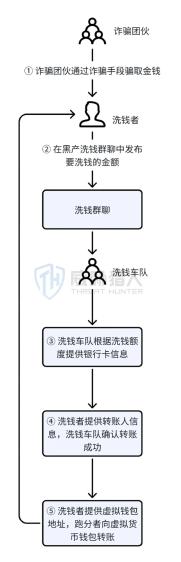

(1)對公賬戶洗錢流程介紹

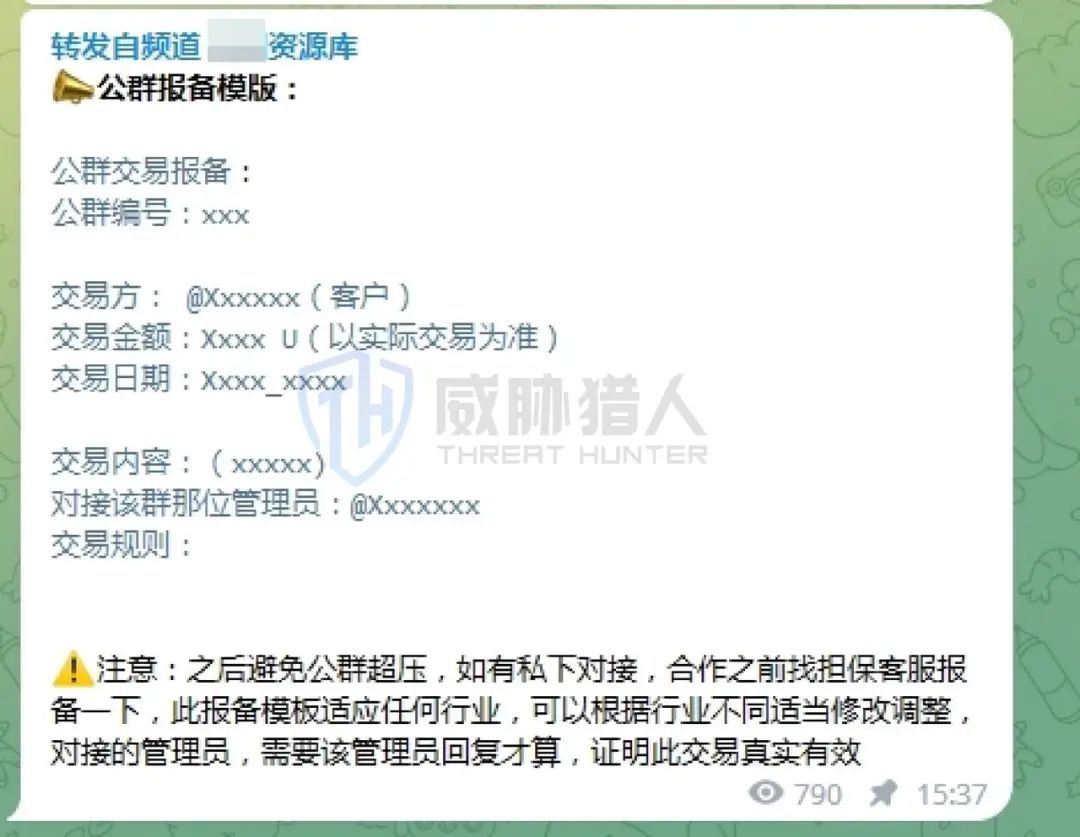

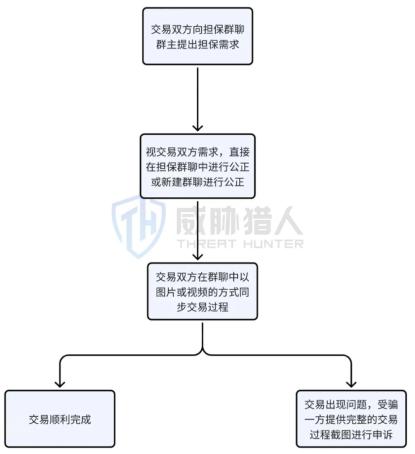

① 擔保公群是什么?

為了加強渠道的可信度,確保數據交易順利進行,交易雙方往往會通過第三方平臺保障交易過程的可信度及可行性,最常見的方式就是“擔保公群”。

在交易時,買賣雙方在交易前會在擔保公群提供的虛擬貨幣賬戶中轉入等價于交易金額的虛擬貨幣作為押金;通過第三方擔保公群收取押金的方式,避免受騙帶來的損失。

② 黑產如何通過擔保公群用對公賬戶進行洗錢?

2.4 2023年風險郵箱資源分析

2.4.1 2023年風險郵箱資源變化

(1)2023年9月捕獲大量風險企業郵箱

從2023年每月不同類型風險郵箱捕獲數量來看,9月出現大幅上漲。2023年9月,威脅獵人安全研究員通過已知的風險郵箱進行MX解析,關聯出了大量的風險企業郵箱。

MX,即Mail Exchanger(郵件交換記錄),它指向一個郵件服務器,主要用于電子郵件系統發郵件時根據收信人的地址后綴來定位郵件服務器。通常情況下,一個MX可以綁定多個郵箱域名。

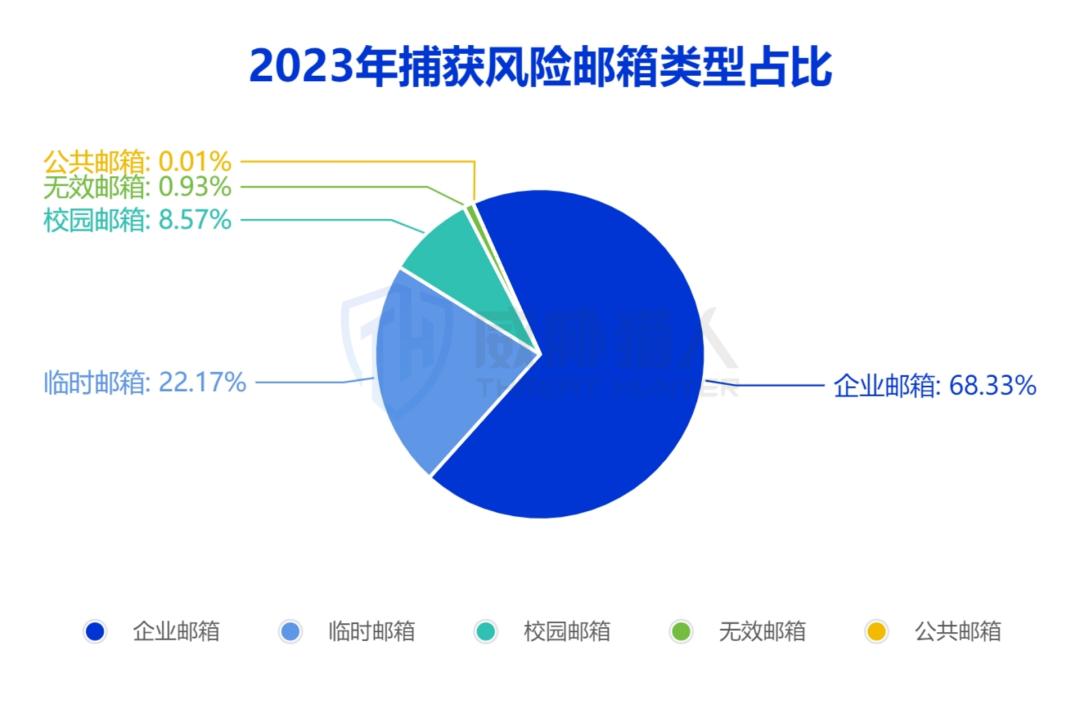

(2)2023年捕獲風險郵箱中,企業郵箱占68%以上

三、2023年黑產通用型攻擊技術

3.1 黑產應用AI技術大幅提升攻擊效率,突破企業防御體系

2023年,AI技術應用于網絡安全的多個場景,AI技術的深度應用也引起了大量黑產團伙的覬覦。

威脅獵人研究人員觀察到,不少黑產團伙利用文本生成、照片活化、人臉替換、驗證碼識別、語音生成等AI技術進行攻擊并實施詐騙行為。

由于AI的智能、自動化能力,攻擊者運用AI技術繞過企業現有防御,發起高度隱蔽、復雜、自動化的攻擊,在同等時間內攻擊盡可能多的目標用戶,因此近年來利用AI技術實施網絡攻擊的事件快速增長。

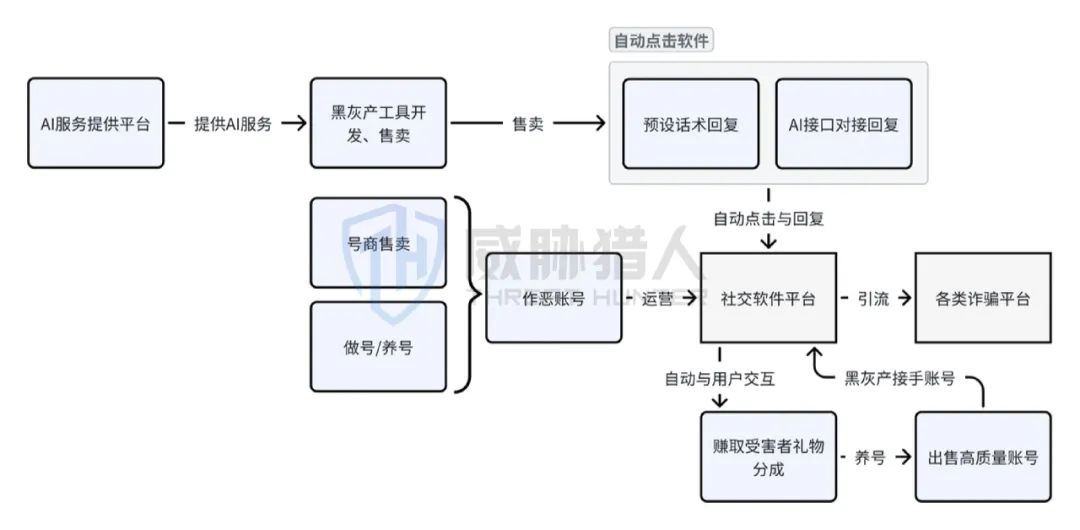

(1)黑產在社交場景接入AI機器人,自動生成聊天話術

威脅獵人安全研究員在2023年第三季度發現,黑灰產在社交引流場景已經接入AI機器人,使聊天更智能。

以捕獲的一款自動聊天工具“AiTuLing”為例,該工具除了常規的“基于預設話術進行引流”外,還支持接入AI機器人,同時該工具支持市面上近百個社交平臺的自動引流。

研究發現,黑產通過購買AI服務平臺的服務,并在此基礎上進行整合、開發及售賣,最終被更多作惡團伙用于社交平臺自動引流及詐騙。

值得注意的是,AI機器人的接入成本也極為低廉,最低只需19.9元/月即可;同時使用方法極為簡單,只需填入相關賬號并啟動軟件即可自動聊天引流,目前被大量應用于電商平臺及社交群聊,一定程度上增加了對應平臺的檢測難度。

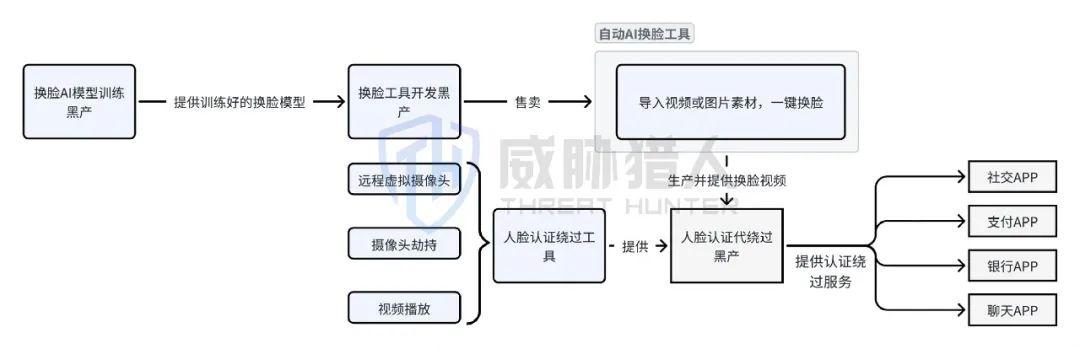

(2)黑產利用AI進行視頻偽造,人臉驗證需警惕

2023年,黑產大規模利用AI換臉工具制作換臉視頻提供代認證服務,以社交APP為例,黑產通常會購買大量的實名賬號進行發言引流,當賬號觸發平臺風控而需要進行人臉認證時,則需要借助AI換臉技術繞過人臉驗證。

此外,利用會議軟件+AI換臉工具偽裝成受害者熟人對受害者實施詐騙轉賬的案件頻繁發生。

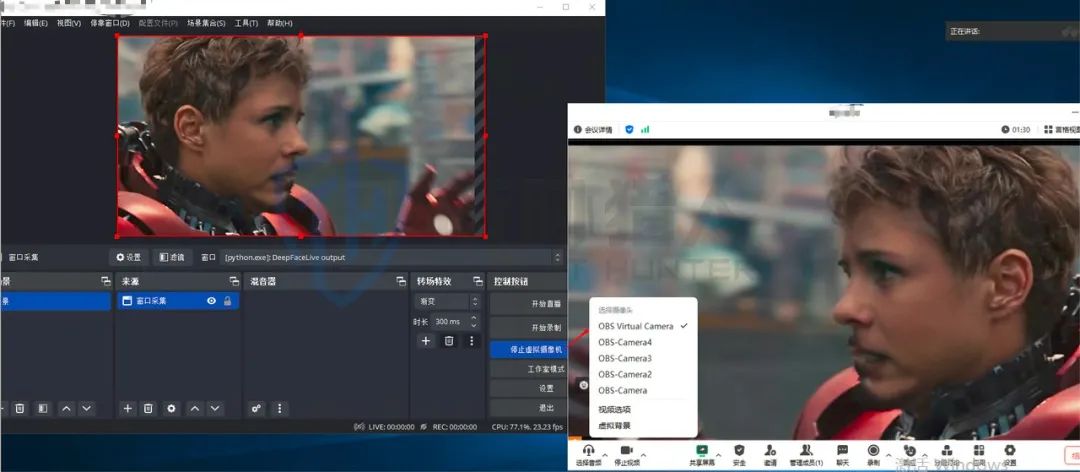

案件中,詐騙者往往讓受害者在手機上安裝會議軟件,并通過會議軟件+實時直播換臉工具,偽裝成熟人從而騙取受害者信任,進而實施詐騙。

威脅獵人對“視頻會議軟件模擬熟人進行詐騙”的案例復現如下:

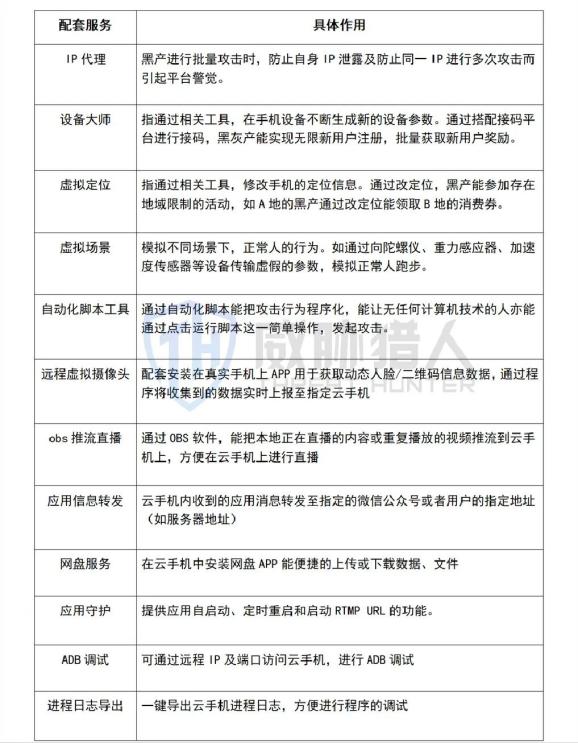

3.2 提供云手機服務的平臺持續增加,配套攻擊工具更加完善

據威脅獵人研究發現,2023年提供云手機服務的平臺持續增加,且頭部云手機平臺已呈現出產業化趨勢。

這類平臺除了提供云手機服務外,還提供配套的攻擊工具,如代理IP服務、改機工具、改定位工具、Hook框架等,極大提高黑產攻擊效率。下表為某云手機平臺提供的配套服務:

相較于真實手機設備,云手機具備以下優勢:

(1)購買成本低:購買真實手機需要幾百到上千元不等,租用云手機只需花費幾十元/月即可;

(2)使用方便且配套服務完善:云手機自帶改機工具且具備虛擬定位、自動化腳本工具等配套服務。

以上云手機的優勢使黑產的攻擊作惡成本大大降低,同時節省了黑產安裝、配置作惡環境所需的時間,提高了黑產的攻擊效率,為企業風控帶來了一定的挑戰。

除安卓端云手機外,黑產使用iOS云手機進行作惡的情況并不少見,由于iOS系統對應用權限申請的嚴格限制,使得大部分互聯網公司在iOS設備上獲取設備信息的難度遠大于安卓端設備,這在一定程度上可能會使得平臺在iOS設備上進行風控識別的難度更高。

針對此類情況,威脅獵人建議企業應及時獲取此類平臺樣本,進行相關樣本分析和防御。

四、2023年黑產攻擊場景分析

4.1 2023年業務欺詐場景分析

4.1.1 營銷活動

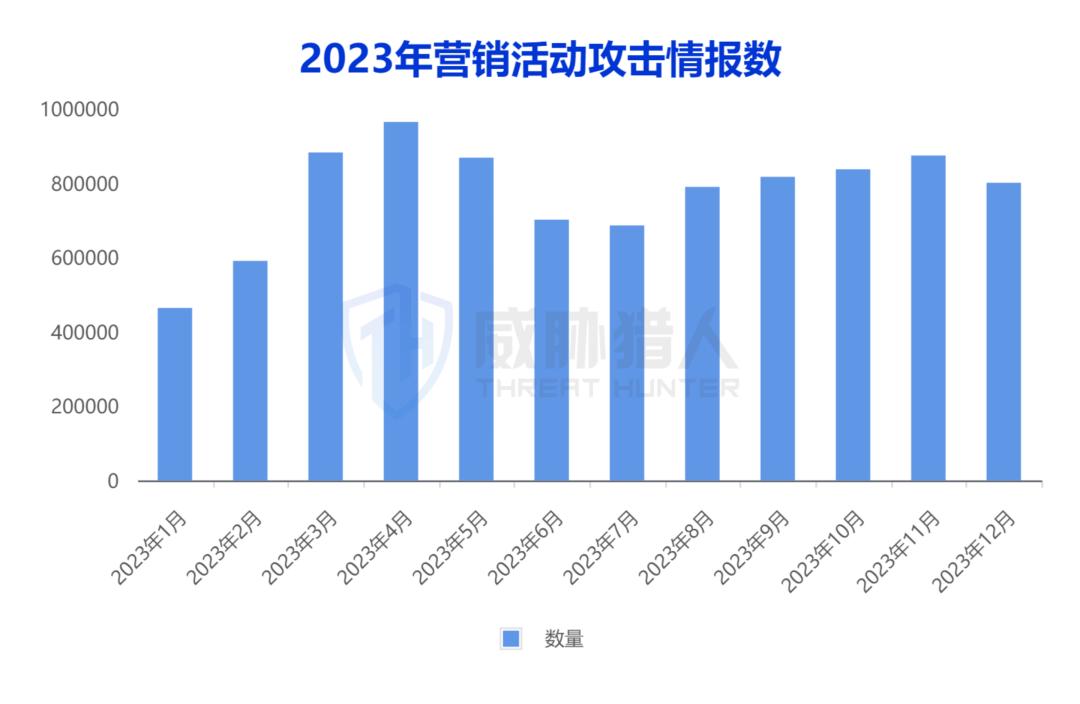

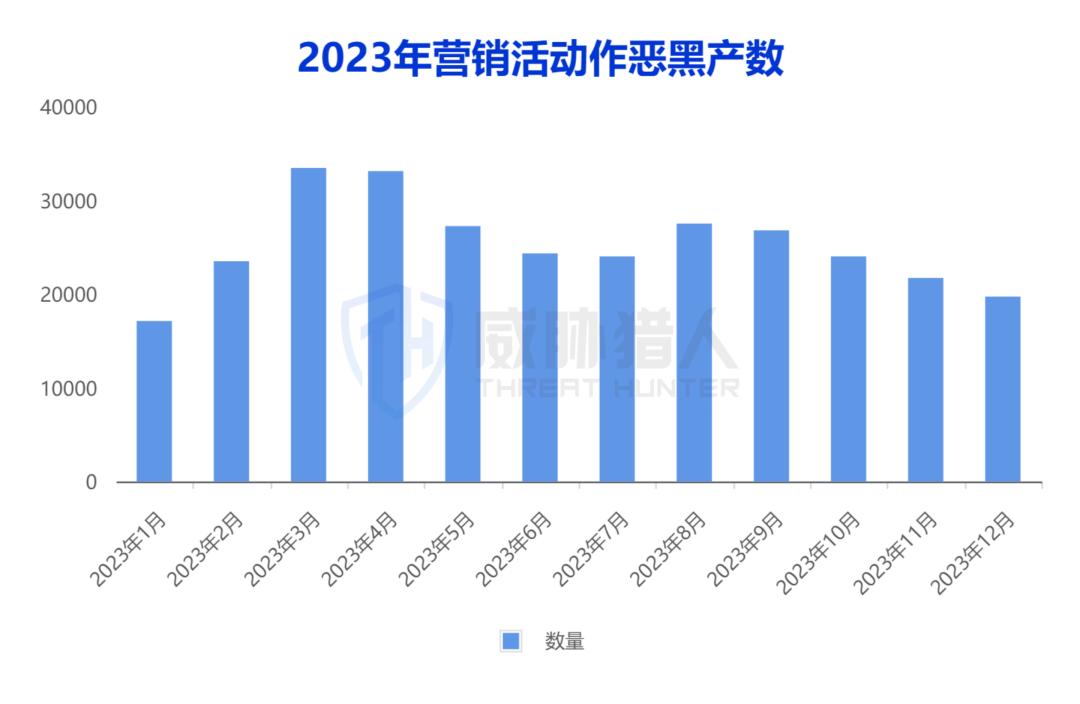

(1)營銷活動攻擊情報928萬條,涉及作惡黑產人數達15.9萬

今年各企業平臺營銷活動遭受黑產攻擊的現狀依舊嚴峻,2023年威脅獵人共捕獲營銷活動攻擊情報928萬條,監測到活躍的作惡社交群組1.2萬個,涉及作惡黑產人數達15.9萬名。

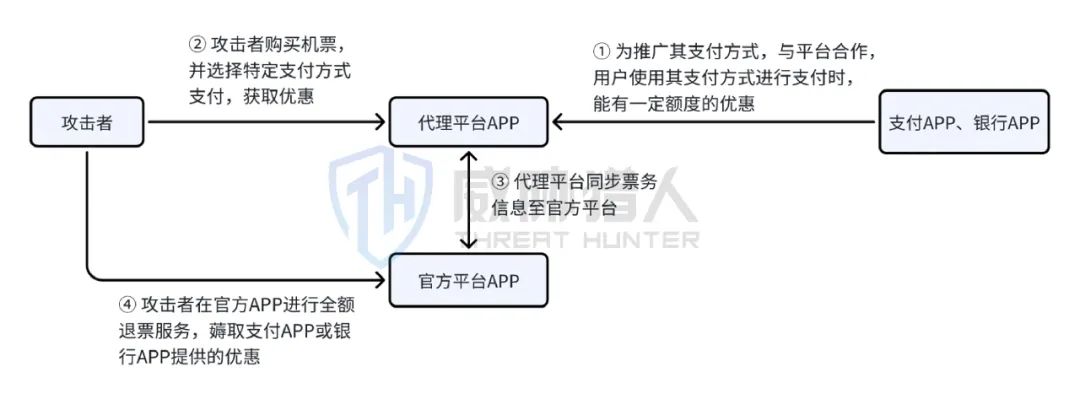

(2)大量黑產利用業務規則漏洞薅取用戶優惠

2023年12月,威脅獵人發現大量黑灰產和羊毛黨通過“第三方渠道購買后在官方渠道退款”的方式來薅取銀行、平臺立減優惠,導致合作平臺出現大量異常退款單的同時,活動立減金也被白白薅走。

主要由于黑產利用了提供購買服務的第三方平臺與官方平臺之間信息不互通這一特點。

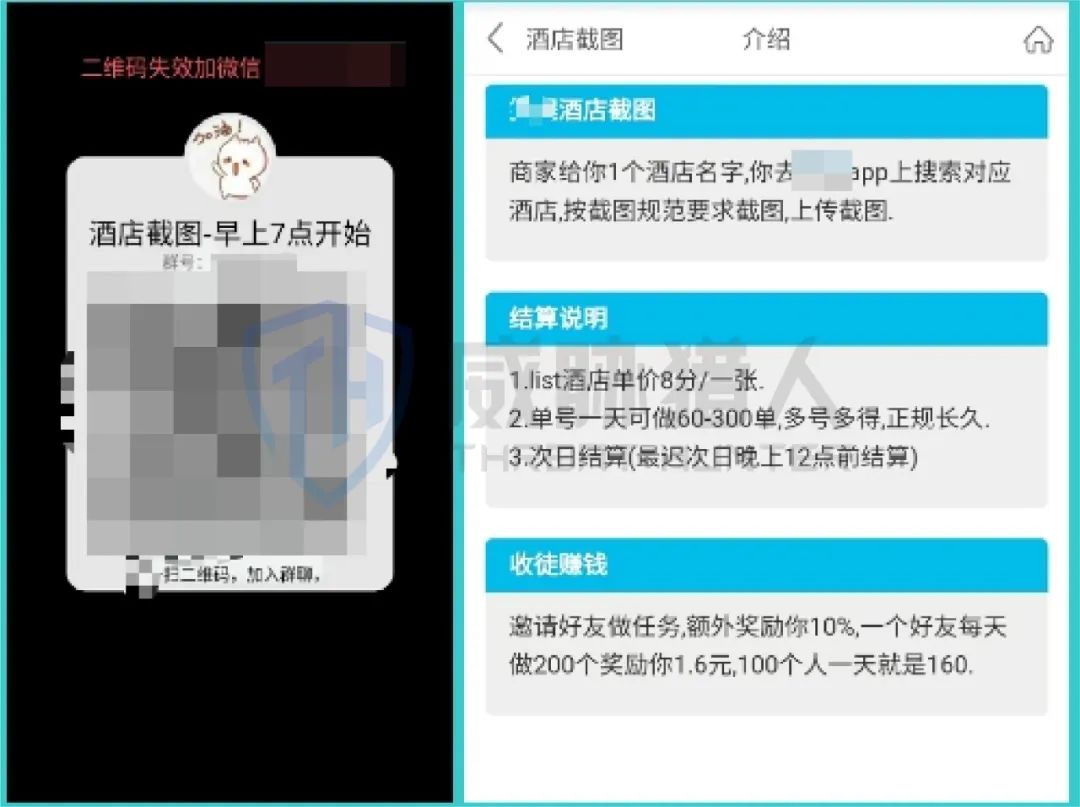

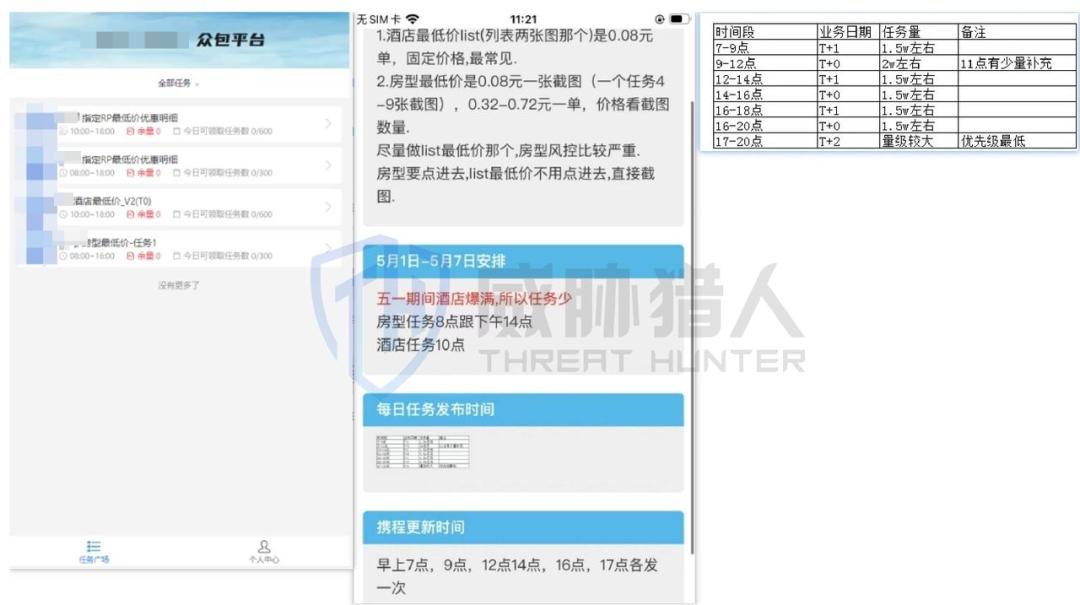

(3)眾包平臺“私域化”,作惡行為更加隱蔽

2023年,威脅獵人研究人員發現,黑灰產為了避免眾包平臺被監測和風控,推出了更為復雜、安全的眾包發布渠道。

其復雜性主要體現在:

1、首先眾包人員需要先進入特定的社交群聊才能獲取到眾包平臺的網站鏈接;

2、而后眾包人員需要訪問鏈接并注冊登錄后,才能執行接單任務。

這種方式做單雖增加了執行時間和操作成本,但其隱蔽性使得平臺的監測及風控難度大大提升。

除了私域眾包平臺外,威脅獵人還觀察到部分公開的眾包平臺也開始推出新的策略,防止平臺被監測及風控,例如:

1、刷量任務中,刷量鏈接使用短鏈接代替真實的刷量鏈接;

2、拉新任務中,需注冊、實名眾包APP,并領取任務后才能獲取詳細的任務步驟及教程。

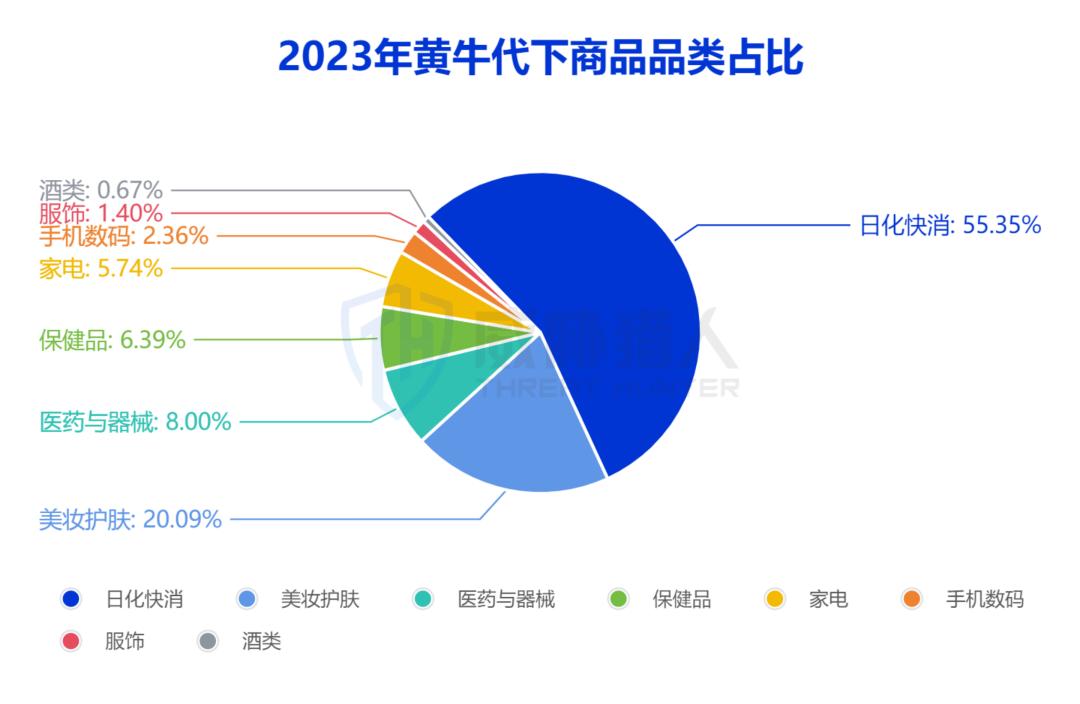

(4)電商代下現狀嚴峻,日化快消和美妝護膚品成為電商代下重災區

2023年,威脅獵人捕獲的代下方案中,代下品類Top3為日化快消、美妝護膚和醫藥器械類,分別占總數的55.35%、20.09%和8%,余下16.56%的品類與保健品、家電、手機數碼、時尚服飾、酒類等相關。

4.1.2 信貸作弊

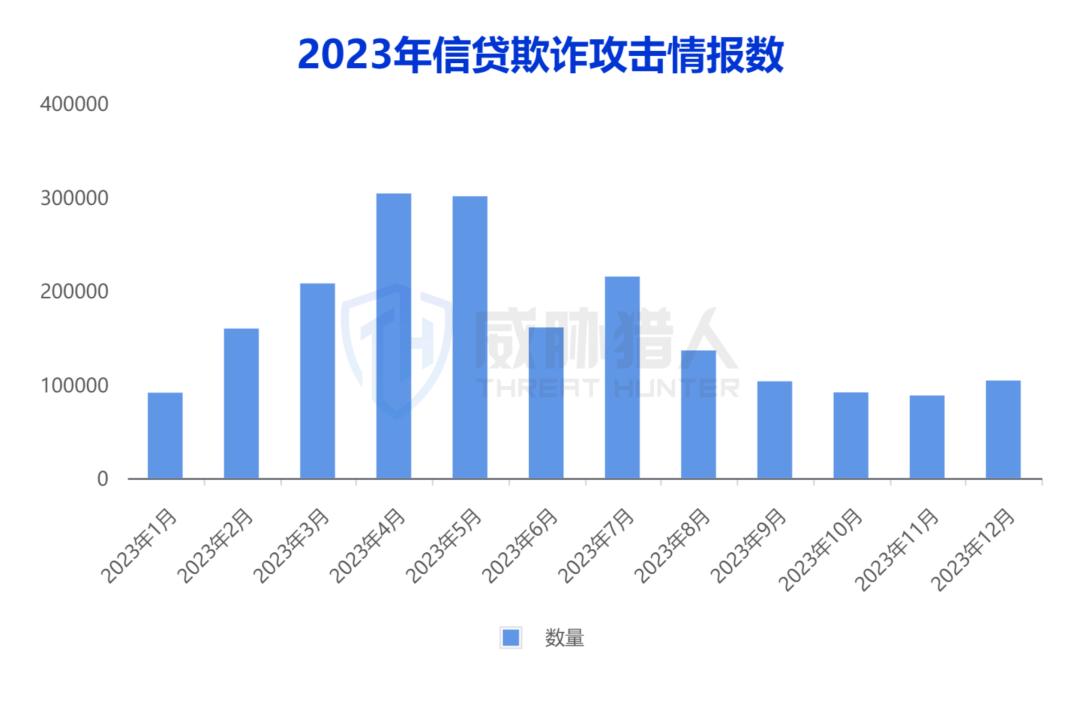

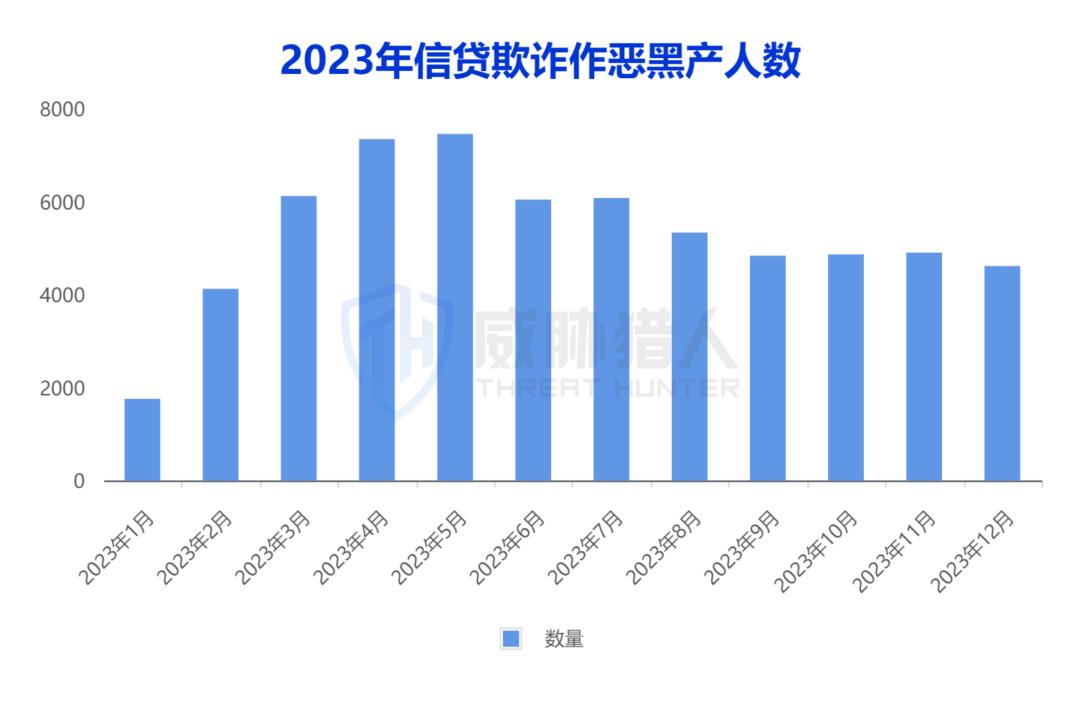

(1)信貸欺詐攻擊情報196萬條,監測到活躍群組4486個

2023年,威脅獵人共捕獲信貸欺詐攻擊情報196萬條,監測活躍的作惡社交群組4486個,作惡黑產2.8萬名。

雖然2023年活躍的作惡群組數及作惡黑產數量變化相對平穩,平臺仍需警惕信貸欺詐黑灰產的作惡情況。

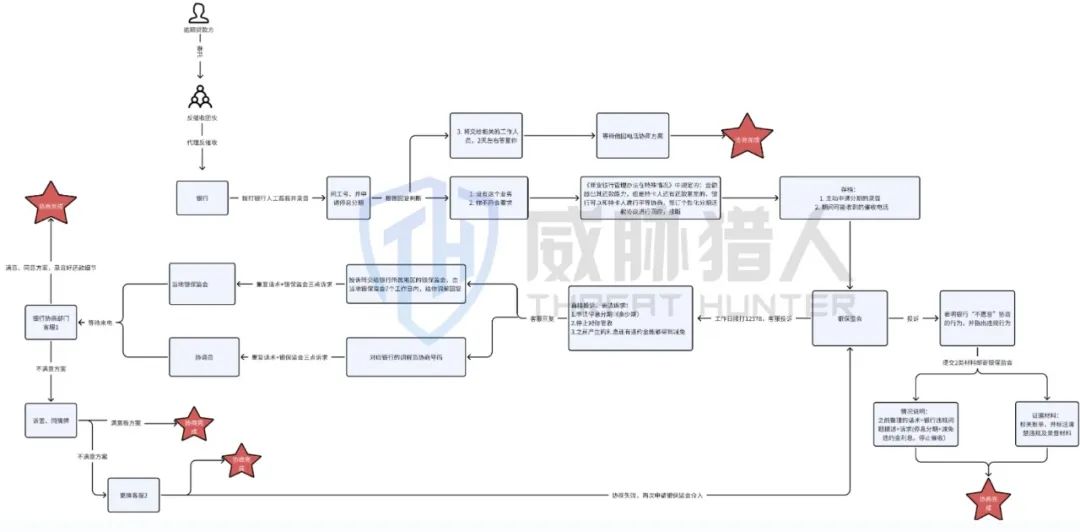

(2)反催收手法及案例

反催收通常指的是一些組織或個人通過非正常手段幫助債務人惡意躲避債務的行為,幫助債務人延長還款期限、減免利息費用,或者通過其他方式減少債務人的還款責任。

例如反催收中介讓債務人寄個人電話卡或者設置呼叫轉移,由反催收團伙這邊所謂的法務人員代替債務人進行協商溝通,達成減免利息和延期/分期還款等目的,最終基于反催收結果向債務人收取一定比例手續費,由此來獲利。

經調研發現,在反催收作惡場景中主要存在四個主要角色:

① 貸款者:反饋延期停息需求,尋求反催收中介的幫助;

② 反催收中介:在各類社交平臺/渠道發布反催收業務廣告,招攬已逾期的貸款者

③ 法務:代替貸款者向網貸平臺申請協商延期以及協商談判

④ 借貸平臺:在法務的話術威脅下同意協商延期

以下是貸款逾期的延期停息操作的運作流程:

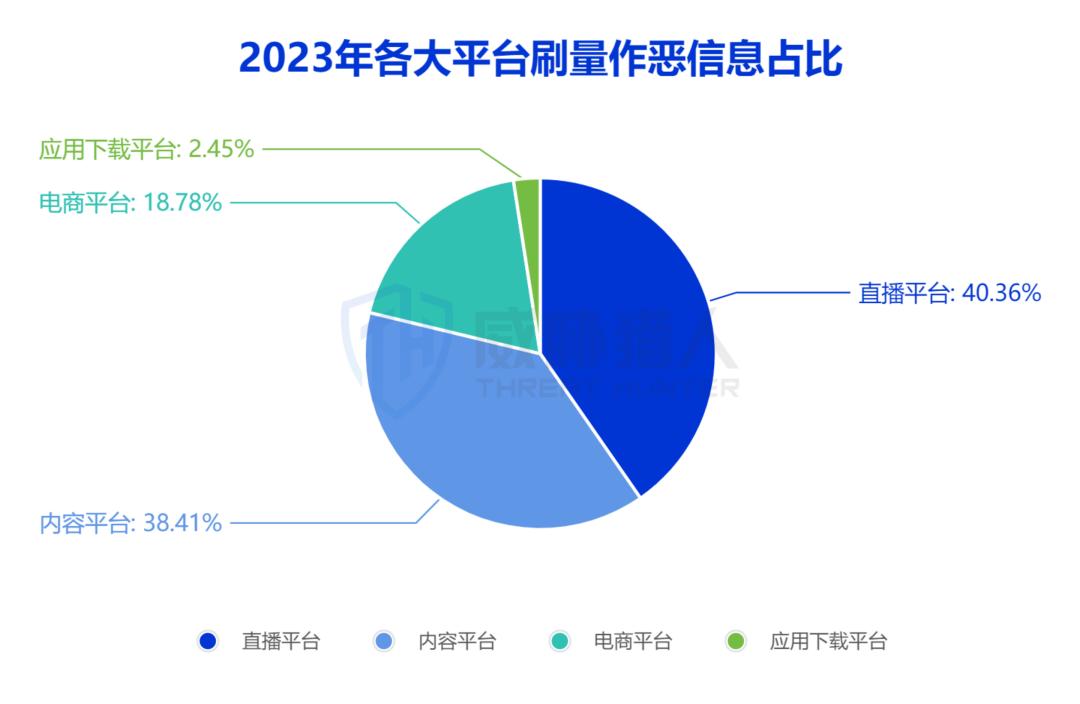

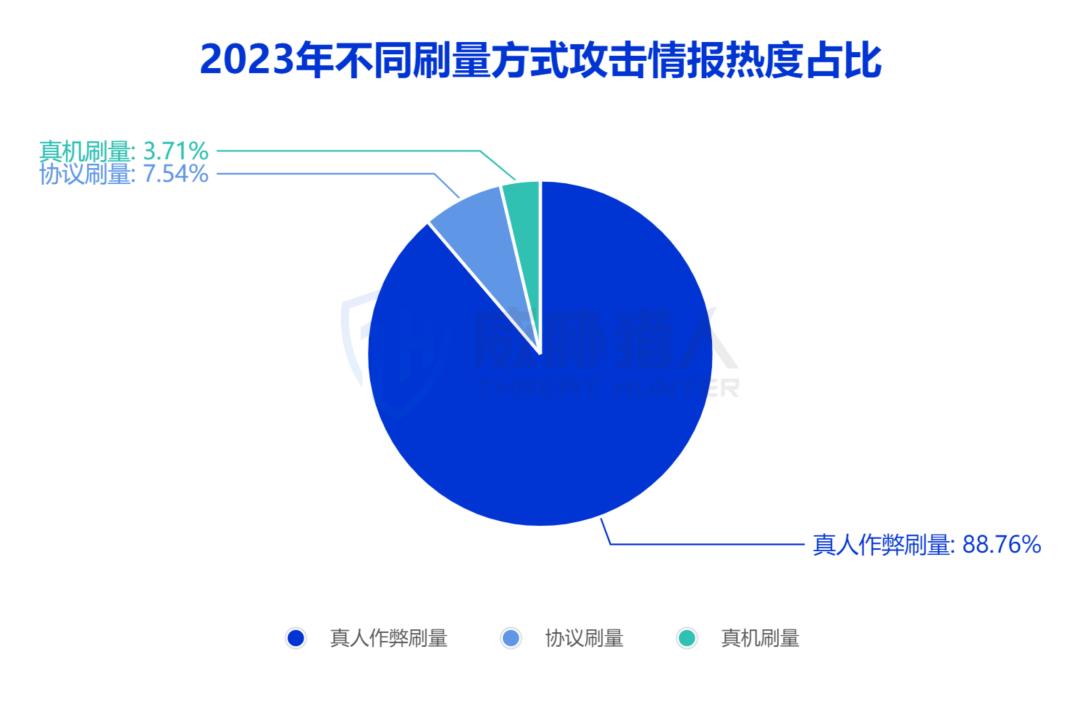

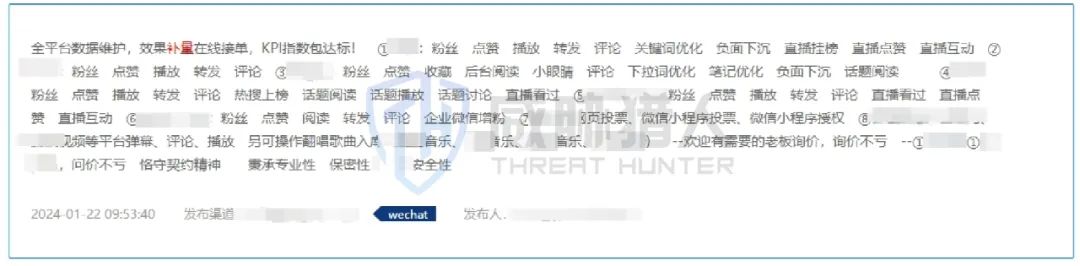

4.1.3 內容刷量

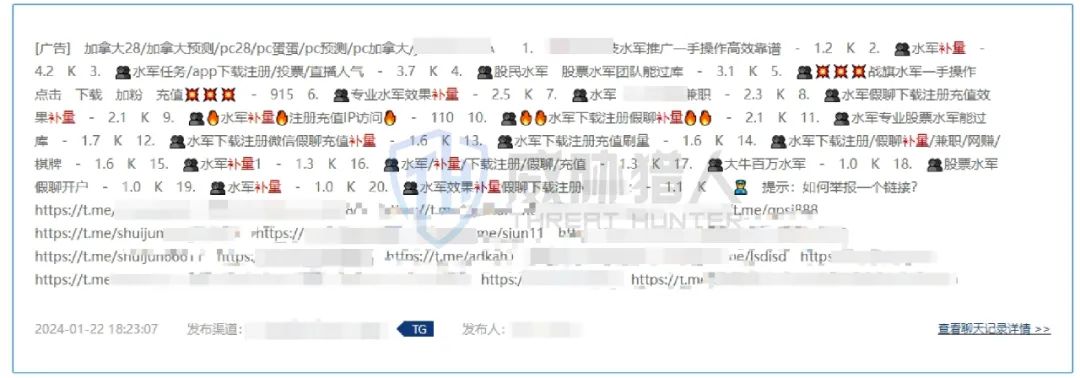

2023年,整體刷量作弊情況依舊嚴峻,威脅獵人共捕獲直播平臺、內容平臺、電商平臺及應用下載平臺刷量作弊攻擊情報42.5萬條,監測活躍的刷量作惡社交群組4364個,作惡黑產人數達5759。

就刷量方式而言,隨著各大平臺對惡意刷量行為的識別能力提升,眾多刷量工作室逐漸減少協議刷量及基于真實設備的群控刷量,轉而使用真人刷量。

(1)直播平臺及內容平臺遭受刷量攻擊最為嚴重

(2)真人作弊刷量仍為主流刷量方式

(3)刷量服務售后完善,黑產提供“補量”服務

隨著各大平臺對惡意刷量行為的識別能力提升,同一批次的刷量往往無法達到既定的目標數量。

此時,黑產通常會進行補量操作,即“在規定的一段時間內,通過持續刷量,讓文章或視頻的瀏覽數、點擊數保持在既定的目標數量上”。

4.2 2023年數據泄露場景分析

(1)2023年監測數據泄露事件超19500起, 金融、物流、航旅等行業是數據泄露重災區

據威脅獵人數據泄露風險監測平臺數據顯示,2023年全網監測到的近1.5億條情報中,分析驗證有效的的數據泄露事件超過19500起。

從行業分布來看,2023年數據泄露事件涉及二十余個行業,數據泄露事件數量Top5行業分別為金融、物流、航旅、電商、汽車。

(2)金融行業數據泄露事件8758起位列第一,航旅行業躍居第三

2023年,金融行業依舊是個人信息泄露重災區,數據泄露事件數量8758起,涉及銀行、保險、證券等行業高凈值人群信息,主要源于下游黑產用于營銷推廣以及詐騙的收益價值更高。

從金融細分行業來看,數據泄露事件數量發生最多的是銀行業,全年共發生4293起,其次為網絡借貸、保險、證券及支付行業。

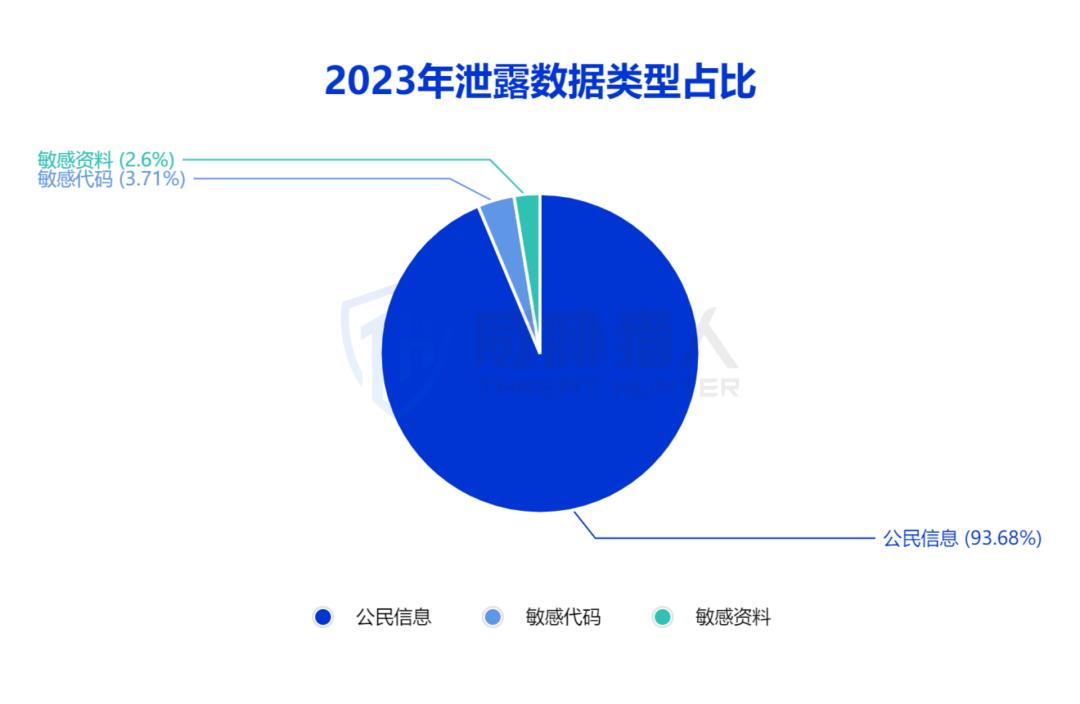

(3)2023年“公民個人信息”依舊是數據泄露的主要類型,占比超90%

從數據泄露的類型來看,2023年泄露數據類型主要有3種:公民個人信息共計18347起(93.68%)、敏感代碼共計727起(3.71%)、敏感文件資料共計510起(2.6%)。

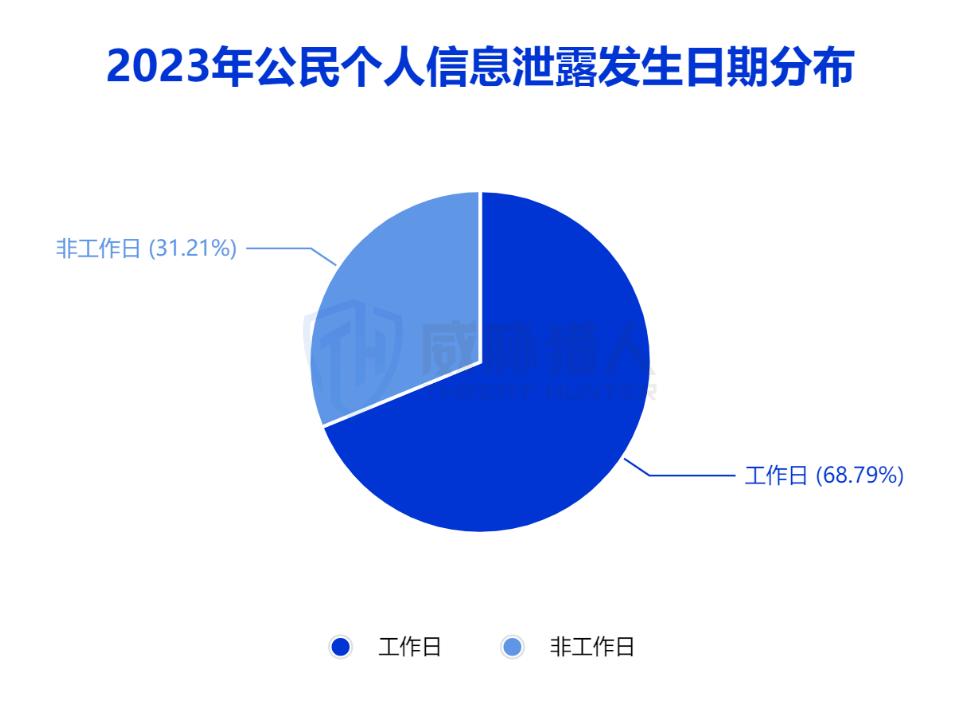

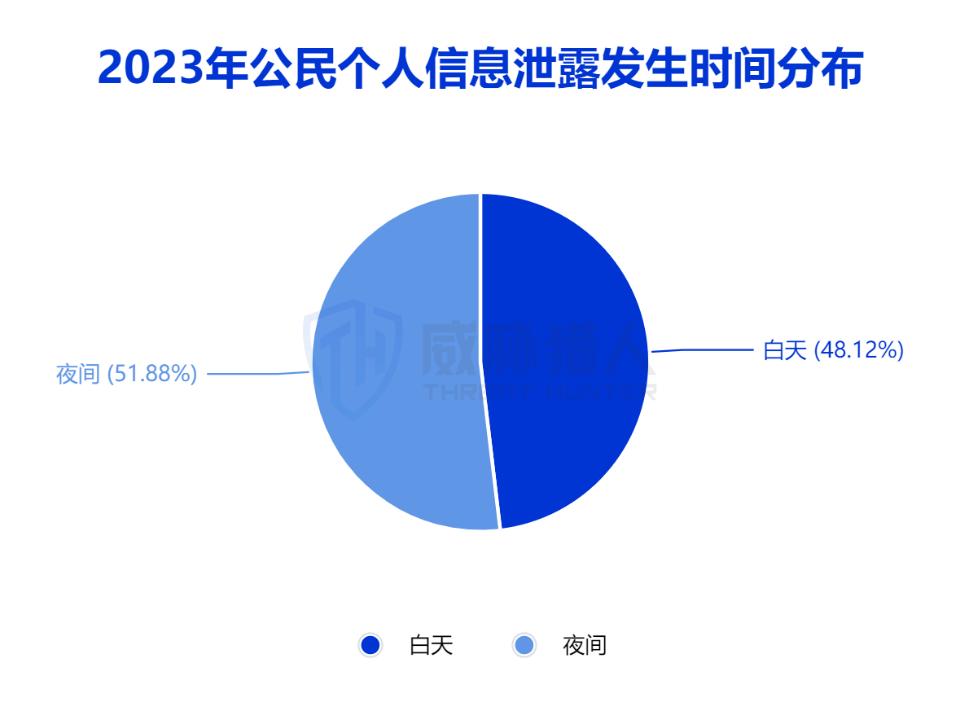

(4)公民個人信息在夜間交易的超過50%,在非工作日交易的超過30%

威脅獵人研究統計發現,2023年公民個人信息泄露事件中的數據交易時間中,非工作日(周末、節假日)發生的事件數量高達31.21%,夜間發生的事件占比高達51.88%,超過一半。(夜間:18:30至次日09:30)

在防守最薄弱的時候,企業難以在數據泄露事件爆發時快速感知、及時響應,以至于錯過最佳應對時機,給企業資金、品牌聲譽及商業競爭帶來重大影響。

(5)數據泄露原因包括運營商通道泄露、內鬼泄露、黑客攻擊等

從數據泄露的具體原因來看,2023年數據泄露原因包括運營商通道泄露、內鬼泄露、黑客攻擊、安全意識問題等。其中,因運營商通道泄露引發的數據泄露事件數量最多。

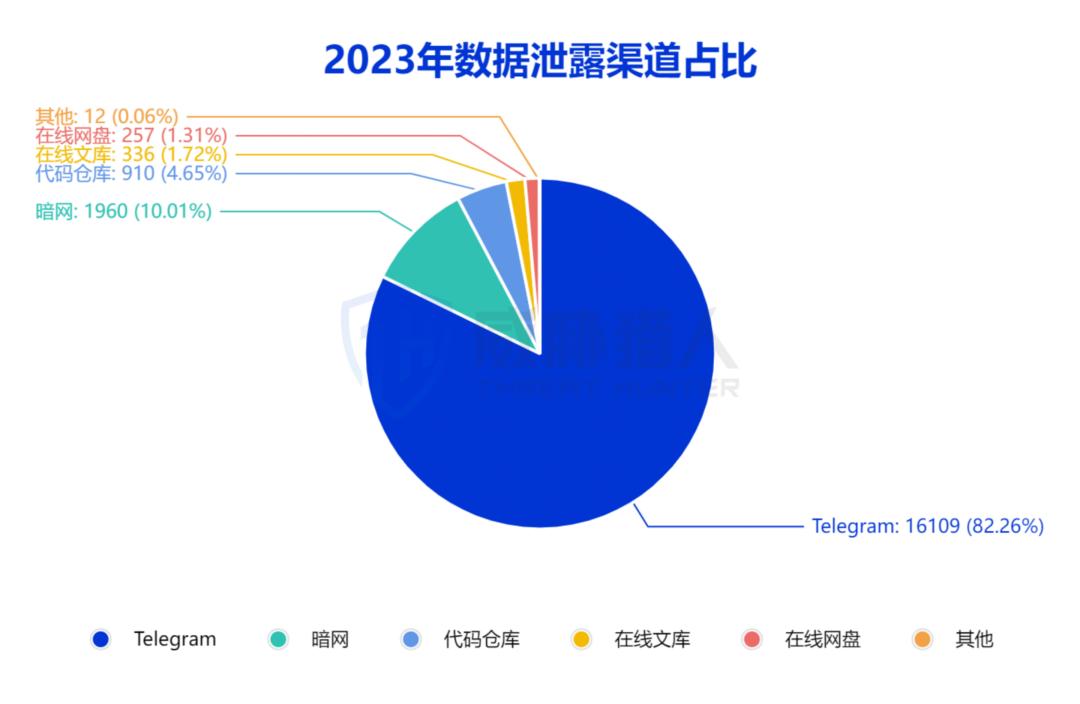

(6)Telegram、暗網是數據泄露的主要渠道,占比高達92%

2023年威脅獵人監測到的數據泄露事件中,發生在Telegram及暗網的達92%以上,其中82.26%集中在Telegram,10.01%發生在暗網。

主要原因是 Telegram及暗網渠道的隱蔽性較高,難以追溯到黑產本人,是黑產溝通和交易的首選渠道。

此外,威脅獵人在代碼倉庫(如 GitHub、GitLab 、Postman等)、網盤文庫等渠道也監測到了數據泄露事件。

截至2023年12月,威脅獵人數據泄露監測情報覆蓋了Telegram近2萬個頻道/群聊,在超過1700個頻道/群聊中發現公民個人信息泄露風險事件。

4.3 2023年釣魚仿冒場景分析

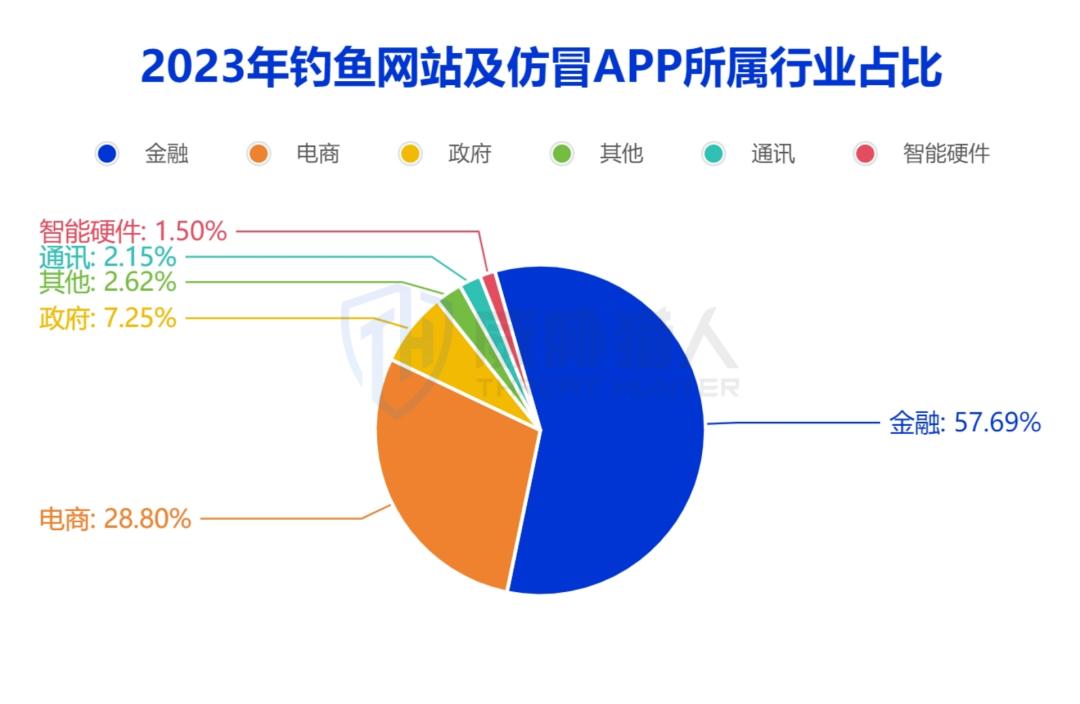

2023年,威脅獵人共捕獲到釣魚網站28794例,涉及234家企業;捕獲到仿冒APP1295例,涉及67家企業。此類網站及APP都是通過仿冒正常網站及APP,獲取用戶信任并騙取用戶的個人信息及錢財。

威脅獵人研究人員針對捕獲到的案例進行分析發現:

(1)金融行業遭受的釣魚仿冒情況最為嚴重

無論是釣魚網站,還是仿冒APP,金融行業成為黑產攻擊的主要目標。

由于金融行業的業務場景多涉及資金流轉,且交易金額較大,故黑產往往在不引起受害者懷疑的同時,還能最大程度的獲利。同時,大多數情況下,黑產為了盡可能取信于受害者,往往會選擇行業頭部企業進行仿冒。

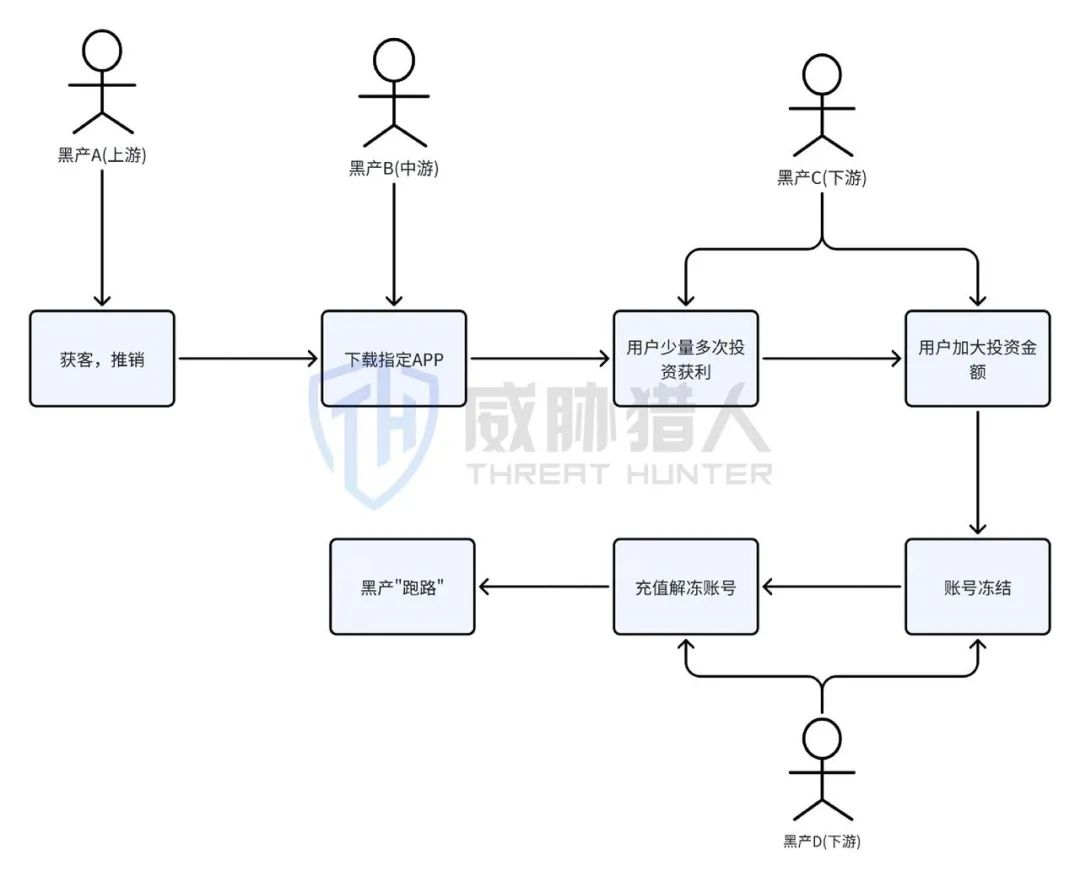

(2)作惡手法以誘導下載仿冒理財及刷單APP進行轉賬為主

① 誘導下載仿冒投資APP

此類型詐騙套路相對隱蔽,用戶在注冊時,需要相關介紹人提供注冊碼才能注冊成功。

作惡的大致流程如下:

1、黑產通過技術手段實現精準獲客,目標客群一般是擁有一定數額存款的高收入人群;

2、介紹人(黑產口中的“理財/投資/分析師”)通過夸大理財收益誘導客戶下載指定APP進行理財或投資;

3、用戶進行短期、多次理財投入,且每次都能獲取到一定數額的收益;

4、分析師再次誘導用戶加大理財(投資)投入,累計一定數額鎖定用戶賬號;

5、客服再引導用戶充值解凍用戶賬號,直到用戶停止充值,平臺直接“跑路”。

② 誘導下載仿冒電商刷單APP

該仿冒類型表面上是仿冒電商平臺的APP,用戶安裝APP后會發現該APP實際上是仿冒社交平臺的APP,再嵌入一個刷單詐騙的H5界面(也就是刷單系統)。

用戶需要通過上游提供的邀請碼才能注冊賬號,并進入相關的刷單系統。

作惡套路大致為:

1、刷單系統需要用戶充值一定的金額才能進行接單,充值的金額越多,用戶的等級越高,每日接單的數量和刷單返回的金額就越高。

這種模式會誘導用戶不斷充值,充值到一定程度,賬號就會出現凍結狀態。

2、當用戶尋找客服解除賬號凍結狀態,客服會引導用戶多充錢解除賬號異常后才能提現。

3、用戶不進行充值或者發現平臺異常后,用戶的大量資金已經被黑產轉移,平臺也會“跑路”。

五、總結

2023年黑灰產作惡情況愈發嚴峻,黑灰產從業人員數量、作惡資源量級連續兩年呈現上升趨勢,黑灰產獲取作惡資源的途徑更為隱蔽。

無論是攻擊資源、作惡手法還是作惡場景,都發生了巨大的變化,黑產攻防對抗也成為了各企業平臺面臨的極大挑戰。

從2023年互聯網黑灰產趨勢來看,企業需要重點關注以下問題:

1、在攻擊資源方面,2023年黑灰產整體資源量級大幅上升,應用方式更加高效隱蔽

2023年國內作惡手機號較2022年增長15.44%,風險IP數量較2022年上升88.47%,洗錢銀行卡數量較2022年增長133.74%。

在應用方面也有了新的趨勢,如發卡平臺成為黑產投放高價值接碼手機卡的主流渠道之一;黑產通過植入木馬惡意使用正常用戶IP的行為更加猖獗,這種“好壞共用”的IP更容易逃脫企業風控。

2、在攻擊技術方面,AI技術的應用大幅提升攻擊效率,頭部云手機平臺呈現產業化趨勢

2023年,AI技術應用于網絡安全的多個場景,AI技術的深度應用也引起了大量黑產團伙的覬覦。

不少黑產團伙利用如文本生成、照片活化、人臉替換等AI技術進行攻擊,進一步實施詐騙行為,包括在社交場景接入AI機器人自動生成聊天話術、利用AI進行視頻偽造繞過人臉驗證等。

2023年提供云手機服務的平臺持續增加,且頭部云手機平臺已呈現出產業化趨勢,這類平臺除了提供云手機服務外,還會提供配套的攻擊工具,如代理IP服務、改機工具、改定位工具、Hook框架等,極大提高黑產攻擊效率。

3、在攻擊場景方面,為逃避企業風控系統,出現了更多隱蔽的攻擊方式

在營銷欺詐場景上,2023年威脅獵人研究人員發現,黑灰產為了避免眾包平臺被監測和風控,推出了更為復雜、安全的眾包發布渠道。

這種眾包平臺“私域化”雖增加了執行時間和操作成本,但其隱蔽性使得平臺的監測及風控難度大大提升。

數據泄露場景上,威脅獵人研究員發現,公民個人信息泄露事件中的數據交易時間中,非工作日(周末、節假日)發生的事件數量高達31.21%,夜間(18:30至次日09:30)發生的事件占比高達51.88%。

夜間和非工作日時間是企業防守最薄弱的時候,大部分企業很難在數據泄露事件發生時快速感知、及時響應,以至于錯過最佳應對時機,給企業資金、品牌聲譽及商業競爭帶來重大影響。

近年來,黑灰產不斷優化攻擊資源、迭代攻擊技術,以確保持續、高效的獲利,日益嚴峻的黑灰產攻防局勢也意味著,各企業平臺在感知黑灰產的攻擊行為上存在一定的滯后性。

針對層出不窮的作惡事件,企業應及時了解其作惡流程及細節,并結合自身業務場景建立具體的風控規則。

此外,企業也需要意識到與外部黑產的對抗是動態的、持續性的,可以依托基于全網多渠道監測的黑灰產情報數據,提取黑灰產攻擊模式及資源特征,與企業業務中的異常流量進行匹配,快速識別風險并進行針對性防御。

對抗黑灰產的道路任重道遠,企業在外部“威脅情報”的助力下,能夠全面、及時感知黑灰產團伙的軌跡及動向,在日益嚴峻的黑灰產風險局勢中精準打擊黑灰產,更好地守護自身業務安全。

原標題:《【黑產大數據】2023年互聯網黑灰產研究年度報告》

本文為澎湃號作者或機構在澎湃新聞上傳并發布,僅代表該作者或機構觀點,不代表澎湃新聞的觀點或立場,澎湃新聞僅提供信息發布平臺。申請澎湃號請用電腦訪問http://renzheng.thepaper.cn。

- 報料熱線: 021-962866

- 報料郵箱: news@thepaper.cn

互聯網新聞信息服務許可證:31120170006

增值電信業務經營許可證:滬B2-2017116

? 2014-2025 上海東方報業有限公司