- +1

華住5億條數據泄露,背后的網絡黑色產業鏈究竟是怎樣的?

最近,央視曝光了一起離奇的電信詐騙案件。受害者既沒有接到不明電話或短信,手機也沒有中毒,賬戶里的錢莫名其妙地就被人全部盜刷。

隨著調查的深入,民警發現這是違法分子利用用戶在其它網站的泄漏密碼使用“撞庫”手段掃描用戶網銀的登錄密碼,再用非常規手段對用戶網銀綁定手機號修改所造成的案件。

中國人看事物,都習慣分個陰陽。往往明面上有多么繁榮,暗地里就有多么猖獗。記得年初看到一份報告《Bot Traffic Report 2016》,報告稱2016年機器人流量占全網流量的51.8%,超過人類流量,而其中惡意機器人流量占據了全網流量的28.9%。

如何從龐大的惡意流量中捕獲期望的數據,這件事一直深深地吸引著我們,團隊為此進行著長期的研究,并在全網搭建了許多數據探針,捕獲了大量第一手數據,讓我們有機會窺見這個黑暗領域的一隅,從而有了黑產大數據這個系列的報告,今天的主題是:全球撞庫追蹤。

簡單來說,使用他人在A網站的賬號密碼,去B網站嘗試登陸,就是撞庫攻擊。

在早些年,盜取他人賬號主要靠木馬,密碼字典則靠軟件生成,而隨著近幾年頻繁出現網站數據庫泄漏事件,撞庫攻擊逐漸成為主流的盜號方式。撞庫攻擊也成為賬號類攻擊的重要一環,下圖是整個賬號類攻擊鏈條:

拖庫:黑客從有價值的網站盜取用戶資料數據。

洗庫:黑客將用戶賬戶的財產或虛擬財產或賬戶信息本身變現。

社工庫:黑客將獲取的各種數據庫關聯起來,對用戶進行全方位畫像。

定向攻擊:黑客根據用戶畫像,對特定人或人群進行針對性的犯罪活動,比如詐騙。

二、從哪來 & 到哪去

前面回答了三大哲學問題之一「X是什么」,再來看另外兩大問題:

從哪里來

到哪里去

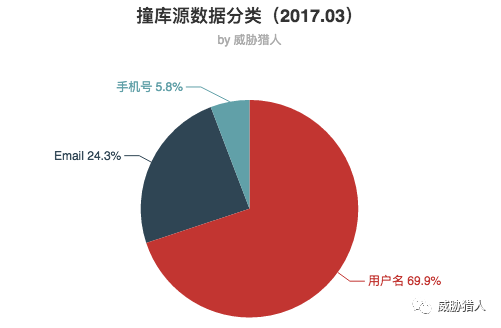

1. 撞庫源數據來源

黑客要進行撞庫攻擊,首先需要足夠的原始賬號數據,我們對網絡上捕獲到的撞庫攻擊進行分析,發現原始數據來源主要有以下幾點:

1)信封號產業鏈

信封號,就是被盜的QQ號。信封號產業鏈,就是QQ號盜取、銷贓、并利用獲利的產業鏈。每天互聯網黑市上會有成百上千萬的被盜QQ號流入該產業鏈,原本QQ賬號密碼只在騰訊內部有價值,但由于QQ郵箱的大規模使用,很多人在網站注冊用戶時直接使用QQ號對應的QQ郵箱和密碼,導致被盜QQ號被大量直接用來進行網站撞庫。

2)網站泄漏數據庫

網站泄漏數據庫的標志性事件是2011年 CSDN 600萬用戶數據泄漏,引領了當年一波數據泄漏高峰,數十個網站的用戶數據被公開,大量原本只在地下流通的泄漏數據被拋到臺面上,給平時并不關注此道的黑客們提供了足夠的數據源切入這個方向,也因此點燃了撞庫攻擊的熱潮。

類似事件還有2015年某郵箱數億賬號泄漏,都給黑客提供了重要的彈藥資源。更何況被爆出來的數據泄漏,其實也僅僅是冰山一角。

3)地下黑市流通

數據竊取與交易這個領域幾乎是地下產業鏈隱藏最深的部分,有不少黑客通過數據交易來構建龐大的社工庫。黑客之間的私下交易我們無法得知,到底有多少網站數據已經被竊取也沒法客觀評估,但通過某些半公開的渠道,亦可管中窺豹。下面是暗網某地下數據交易市場的截圖:

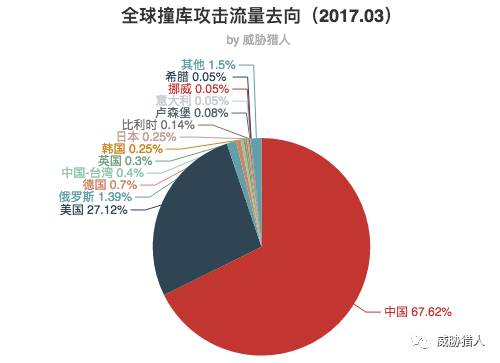

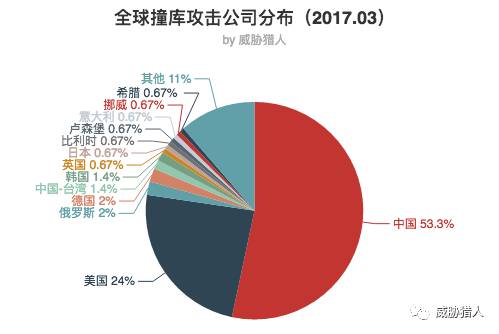

我們從近期全球數十億次撞庫攻擊行為,聚合分析后,繪制了以下全球撞庫攻擊數據圖:

1)攻擊流量去向

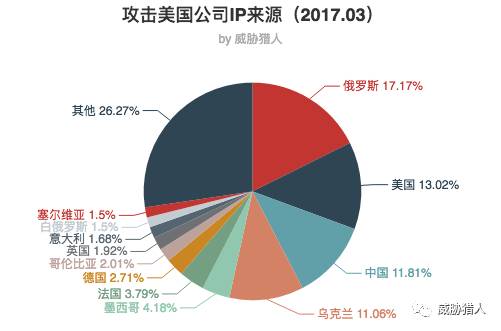

在分析很多問題時,中國的數據相對海外都會呈現明顯的差異。于是我們特地把中美兩個互聯網TOP 2國家的情況單獨來做比較。

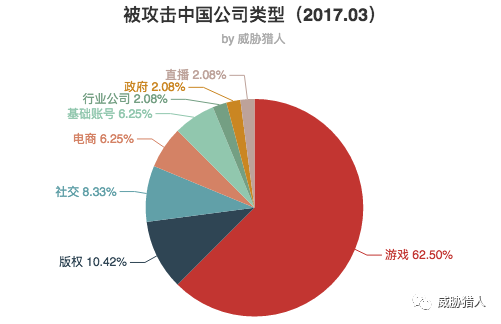

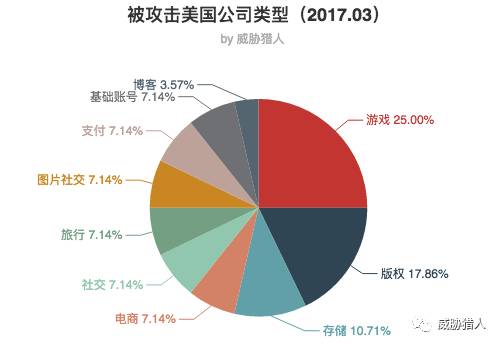

1)被攻擊公司類型

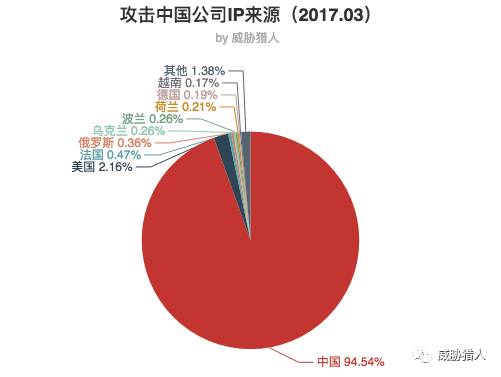

絕大多數對中國公司的攻擊都是來自國內,主要由于海外互聯網公司難以進入國內市場,存在市場和語言的雙重隔離,導致連黑客攻擊都自成一脈,以自產自銷為主。

- 私信廣告

- 色情社交

- 詐騙

2. 主流防控

說完黑客的攻擊方法,再來看看廠商是如何防控的。

1)主要防護措施

封IP

根據黑IP庫或同IP發起的請求次數、密碼錯誤率等決定是否一段時間內禁止該IP的請求。

驗證碼

最廣泛部署的方案,有很多類型,例如字母扭曲、漢字識別、移動滑塊、圖像選擇。普通廠商直接接入驗證碼,有后臺分析能力的則在后臺審計出現異常時才觸發驗證碼以提升普通用戶體驗。

短信驗證

建立在手機和手機號成本上的真人認證。

行為聚集

根據用戶登錄過程行為判斷,例如頁面停留時間、鼠標焦點、頁面訪問流程、csrf-token等。

設備聚集

通過客戶端尤其是手機客戶端,上報許多機器信息,識別是否存在偽造設備情況。

本質上,以上所有方案其實都是為了解決一件事情,就是判斷電腦的對面是一個真實的人。

3. 主流防控的繞過

面對暴利,沒有人愿意坐以待斃。和廠商一樣,黑產人員面對廠商的對抗,不但積極主動,甚至做到了平臺化、鏈條化來進行反對抗。從我們監測到的攻擊行為來看,撞庫黑客在各個維度都有完善的方案和廠商進行對抗,主要從下面幾個方面:

1)低安全性邊緣業務或新業務

面對嚴格的防護邏輯,最快的辦法就是尋找其自身的漏洞。一旦發現非嚴格審計的的邊緣業務接口,便繞過所有的防護措施,如入無人之境。

廠商往往在這個維度缺乏有效的監控,因為本來就是被安全部門所忽視的接口,但當我們從第三方視角對黑產流量進行大數據分析時,這種伎倆變得無所遁形,何人何時開始對新接口進行攻擊都在我們的監控范圍內,可以極大增強廠商對該類漏洞的反應速度。

2)IP對抗

IP地址作為互聯網的緊缺資源,一直是廠商最重要的風控方案之一,如何獲得大量IP出口也是黑產業者最先需要解決的問題。其實不僅僅是黑產,許多爬蟲、搜索引擎、機器人程序都有類似需求。我們通過長期對大量撞庫攻擊的來源進行反向追蹤,發現撞庫攻擊獲取IP資源的方法主要有以下幾類:

掃描代理

免費方案,通過全網掃描常見的代理服務器端口,收集可用的代理IP地址,自行管理維護,但成本高、效率低。

付費代理

代理商通過或掃描或搭建或交換的方式,提供全球的代理服務器,有效降低自行收集代理的管理成本。

付費VPN

和付費代理類似,只是技術不同。

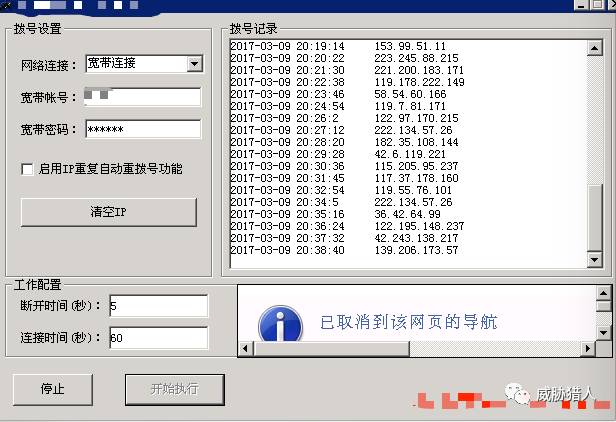

撥號VPS

過去的兩年里,我們監控到國內有一類新的IP獲取方案逐漸被黑產應用,叫做撥號VPS或動態VPS。該類VPS也是一臺虛擬服務器,但需要通過ADSL撥號才能上網,于是便擁有了整個城市的大量可用IP。聽起來似乎并沒有什么特別,你我家的ADSL也能做到,但依舊是大力出奇跡,相關供應商做到了打通全國多省市的撥號方法,俗稱混撥。實現了在一臺VPS中使用一個賬號快速隨機切換近百城市的ADSL線路撥入互聯網,對很多企業的風控部門造成巨大壓力。

實際使用效果如下圖:

在規避后臺的行為分析模型方面,黑客提交的請求早已不是僅僅填一個User-Agent就完事,從對黑客進行撞庫攻擊的流程來分析,為了規避后臺分析,不少黑客的流程已經包括并不限于:

- csrf-token 等參數完備

- 隨機的頁面停留時間

- http header 嚴格遵守瀏覽器特征

- 隨機化各種看起來不重要的參數

從我們對各種撞庫攻擊的效果分析來看,各廠商主要存在和面臨如下問題:

- 登錄失敗時登陸接口返回敏感信息

- 帳號體系缺乏統一管理機制,經常有新業務或邊緣業務繞過風控方案

- 基于IP、短信、驗證碼的驗證變成了和專業平臺對抗

- VPN提供商

- 撥號VPS供應商

- 短信接碼平臺

- 驗證碼打碼平臺

- ……

本文為澎湃號作者或機構在澎湃新聞上傳并發布,僅代表該作者或機構觀點,不代表澎湃新聞的觀點或立場,澎湃新聞僅提供信息發布平臺。申請澎湃號請用電腦訪問http://renzheng.thepaper.cn。

- 報料熱線: 021-962866

- 報料郵箱: news@thepaper.cn

互聯網新聞信息服務許可證:31120170006

增值電信業務經營許可證:滬B2-2017116

? 2014-2025 上海東方報業有限公司