- +1

報告老板:我們遭遇黑客勒索0.05個比特幣

原創(chuàng) 巴九靈 吳曉波頻道

勒索病毒之所以猖獗,一個重要原因是:制作者常常利用比特幣支付的“匿名性”特點,逃脫警方追蹤。

文 / 巴九靈(微信公眾號:吳曉波頻道)

這件事發(fā)生在一個月前。

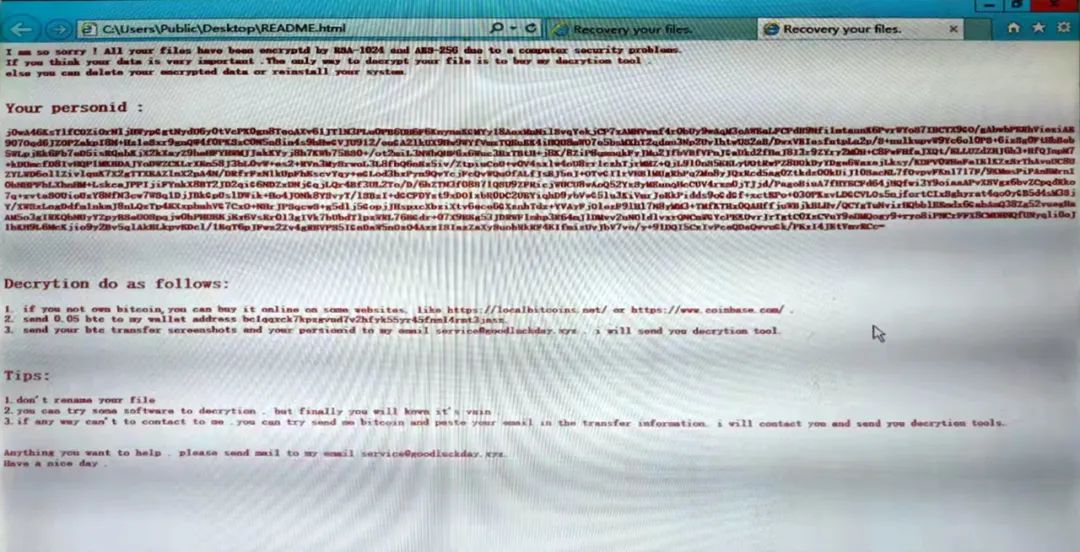

我們公司被黑客攻擊了,黑客留下一封“勒索信”,如下:

翻 譯

非常抱歉,由于設備安全問題,你的所有文件都已經被RSA和AES加密。如果你認為你的資料非常重要,唯一的解密方法是購買我的解密工具。你也可以刪除加密文件或是重裝你的系統(tǒng)。

◎ 解密步驟如下:

1.如果你沒有比特幣,你可以在一些網站中在線購買。比如……(兩個網址)

2.發(fā)送0.05個比特幣到我的錢包地址……

3.發(fā)送交付比特幣的截圖和你的個人賬號到我的郵箱……我會把解密工具發(fā)給你。

◎ 提示:

1.不要重命名你的文件。

2.你可以嘗試用一些軟件解密,但最后你會意識到這是徒勞的。

3.如果你無法聯系到我,你可以嘗試把比特幣轉給我,并在傳送信息中粘貼你的郵箱,我會聯系你,并把解密工具發(fā)送給你。

祝你度過愉快的一天。

總結來說:我們遭遇了勒索病毒,文件資料被鎖了,對方要求支付0.05個比特幣,才給解密。

事件經過與直接影響

2021年12月13日,周一,“網管”老沈,如往常在10點左右到公司上班。上午時間,公司員工較少,老沈的工作壓力相對較輕。類似事件是破天荒,頭一回!一開始,老沈只是覺得某個程序出錯了,看到勒索信時,才知道原來是中了勒索病毒。這時候,距離攻擊時間已經超過12個小時。

12月11日周六晚上的8點多時間,黑客就開始入侵我方服務器,服務器開始報錯,頻繁登錄,有不明訪問……這些都是留有痕跡的。

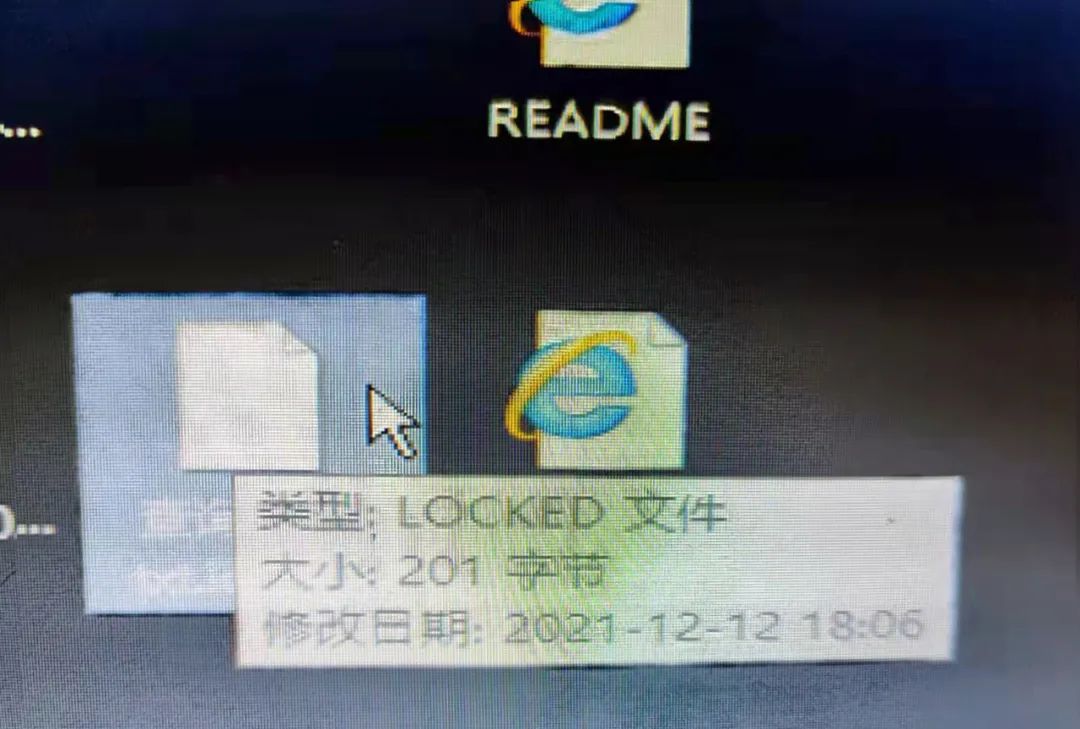

彼時正值周末,且是雙12這個購物節(jié)日,我方幾乎無人值班。時間過去7個小時,12月12日凌晨3點,服務器被攻破了。我們的數據庫被加密了。無論是Word還是Txt都被更改了后綴名,打不開。

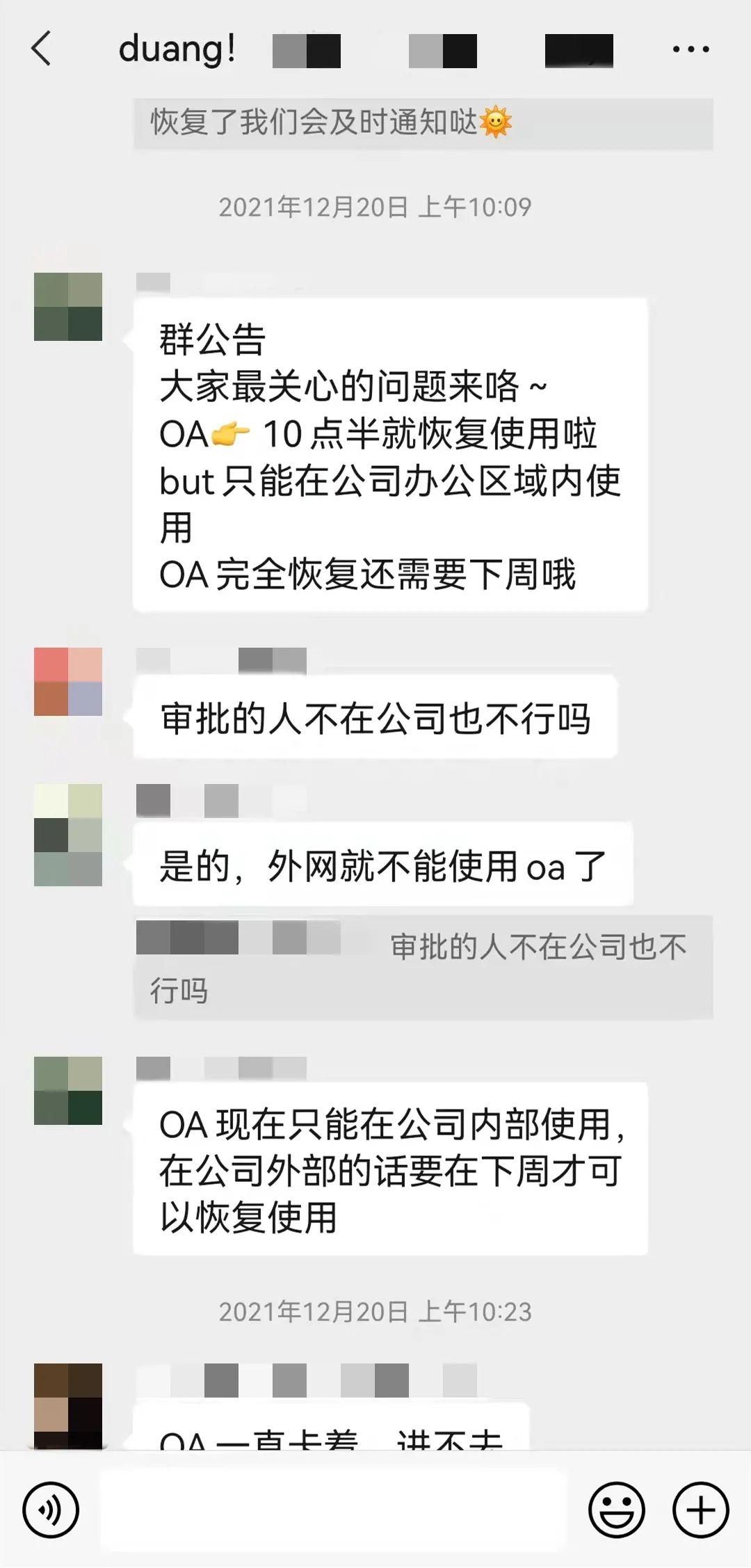

很快,這件事開始直接影響我們的辦公效率。10點35分,一位曹姓同事,在公司大群發(fā)了一條信息:“OA大概多久能好呀……”我們的報銷、打款、審批等事項,就放在OA(辦公系統(tǒng))上進行。

這句話雖然沒有指名道姓,但大家都知道,這是對行政部的老沈說的。無論是網頁卡了,密碼忘了,電腦壞了,還是打印機沒動靜了……都找老沈。

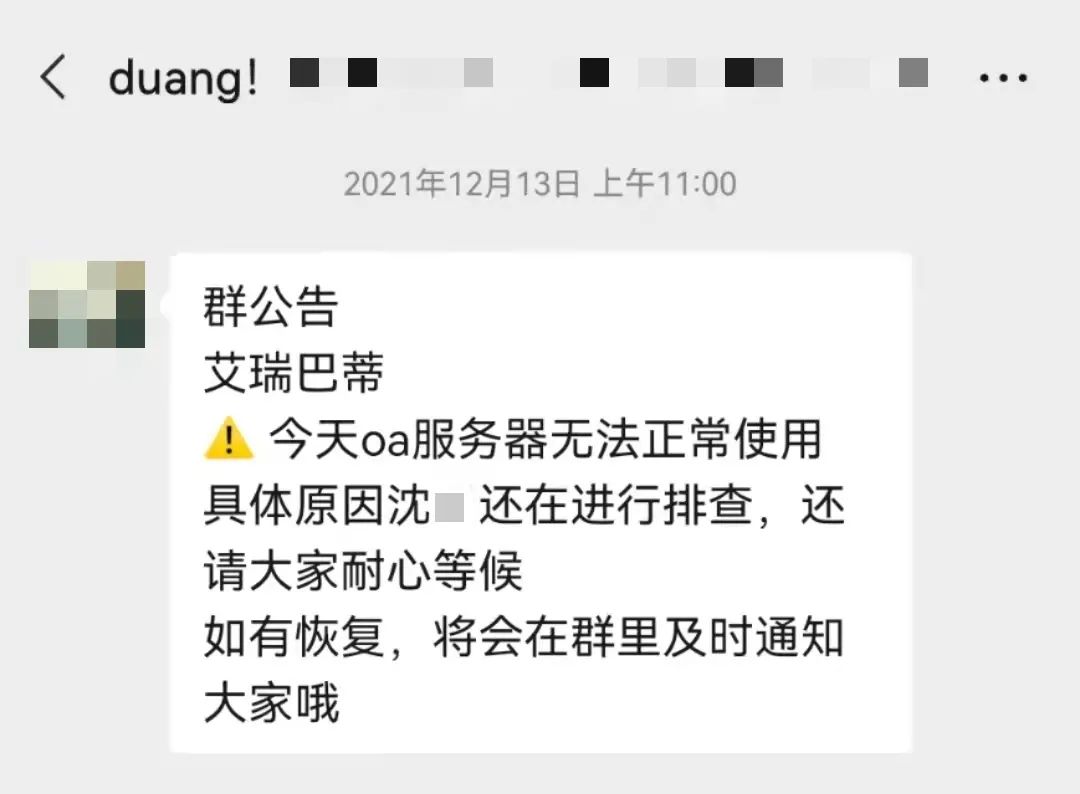

老沈常常顧了這,顧不到那,做不到快速反應。但這次反應明顯要快許多,不過是壞消息。10分鐘后,行政部的一條消息在公司群里炸了鍋:

今天OA服務器無法正常使用,具體原因老沈還在進行排查,還請大家耐心等候,如有恢復,將在群里及時通知大家。

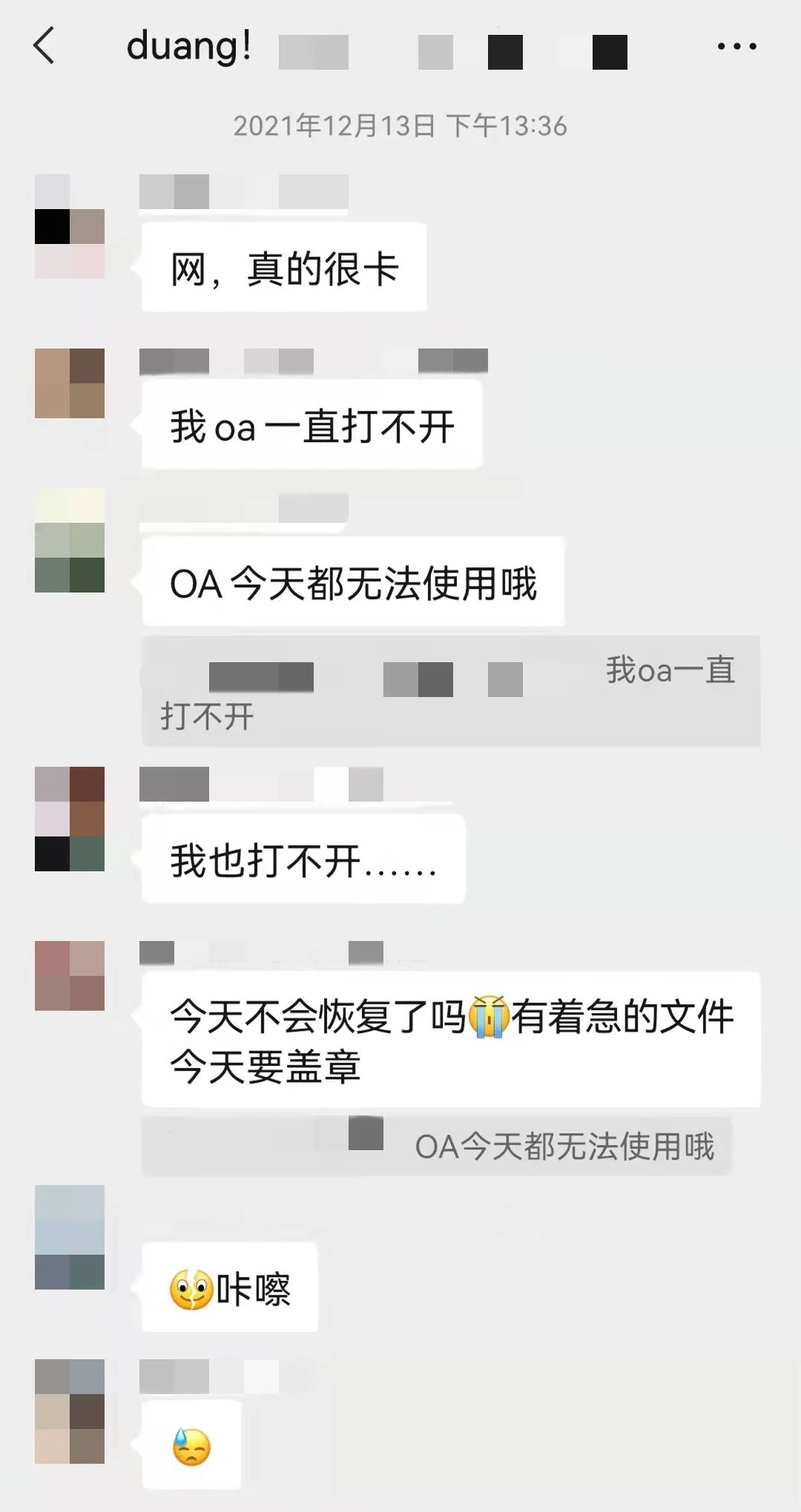

“今天不會恢復了嗎?有著急的文件今天要蓋章。”一位女同事詢問,配了一個流淚的表情包。剎那間,滿屏的“恨鐵不成鋼”。

初步應對失敗與原因

干了16年“網管”的老沈,對此并沒有辦法。我們的應對策略都遭到了失敗。

① 斷網,但是黑客加密已經完成。

② 盡可能備份,但財務等核心資料已經被加密。

③ 找網警報案,雖已經立案,可偵破案件時間不確定,實在耗不起。

④ 借助已有安全軟件工具尋找是否存在公開解密工具,無果。

我們也想遂了黑客的心愿。0.05個比特幣,按照12月13日比特幣5萬美元的價格,對此我們需要花2500美元(折合人民幣1.5萬元左右)。相比于OA系統(tǒng)無法運作可能造成的損失,這筆錢不算多。

但老沈覺得對方也可能出爾反爾,甚至在解密郵件上大做文章。

最近也有類似的一則新聞:去年12月下旬,溫州某超市的儲值卡系統(tǒng)癱瘓,數據庫信息均被加密。黑客留言,24小時內支付0.042個比特幣(當時相當于1789.2美元)才提供解密工具。超市老板照做了,但黑客未履約。

在這種情況下,意味著這件事很大可能是無解的。早在2017年,知名的殺毒軟件供應商俄羅斯卡巴斯基實驗室說,勒索病毒使用的加密算法無解,(中了勒索病毒后)重裝系統(tǒng)才能繼續(xù)使用,但被加密的文件將會丟失。

那么如今呢?值得一提的是,在“凈網2020”專項行動中,國內首名比特幣勒索病毒的制作者巨某(涉案500余萬元)落網。引用其中的專案組成員、啟東市公安局網安支隊民警黃瀟艇的話來說:

一般來說,沒有病毒制作者的解密工具,其他人是無法完成解密的。勒索病毒入侵電腦,對文件或系統(tǒng)進行加密,每一個解密器都是根據加密電腦的特征新生成的。

據360安全大腦2020年相關報告稱:超過3700例確認遭受勒索病毒攻擊,最終幫助超過260例完成文件解密工作。即,僅只有7%的成功率。

事態(tài)進一步嚴重化,12月13日下午兩點50分,行政部進一步發(fā)布公告:本周OA服務器無法使用。

問題出在哪里?勒索病毒卷土重來!

回顧勒索病毒的發(fā)展史,2017年,勒索病毒“想哭”席卷了全球150個國家的30萬臺電腦,一般需要支付價值300—600美金的比特幣方能解密。

此后勒索病毒持續(xù)不斷演變成為各個版本與類型。比如:加密文檔、鎖定屏幕、鎖定硬盤、加密數據庫,等等。

國內企業(yè)遭遇的高峰期是在2019年。據亞信安全《2019威脅態(tài)勢分析》,2019年中國勒索病毒感染量為全球榜首,占比達20%。

老沈記得,當時(防護)措施都做完了,所以沒中招。但2021年12月,在勒索病毒影響力似乎式微的時候,我們卻中招了。

據他猜測,這次出現問題的原因可能是安全服務軟件到期。12月上旬時,我們的安全服務軟件服務到期,本準備1月進行服務器遷移才續(xù)費。但這半個月時間,由于防火墻特征庫到期,給了黑客可乘之機。

這意味什么?打個比方,黑客是小偷,到我們公司偷東西。我們大門的管理以前是謹慎小心的,會經常換鎖,小偷來我們公司門口轉,尋找機會下手,但鎖經常沒兩天就換了,很難很快匹配到合適鑰匙。漸漸地,小偷失去興趣。但直到鎖出現連著十幾二十天不換的情況,小偷因此有足夠時間配鑰匙。

那么,勒索病毒是怎么碰巧盯上我們的呢?老沈懷疑是有人使用公司網絡挖礦,或者有人無意間把外面的病毒帶到公司,抑或是黑客“廣撒網”的結果……總之,各種可能性都存在,難以確定。

——一般來說,遠程桌面、網頁掛馬、激活/破解、僵尸網絡、數據庫弱口令、漏洞、釣魚郵件等都是勒索病毒進攻的常見方式。

不得不提的是,多個信號提醒我們勒索病毒頗有卷土重來之勢。近一年就發(fā)生多起巨頭企業(yè)與重要國家機構出現勒索病毒事件,很是轟動。

比如,2021年5月,美國最大的成品油管道運營商Colonial Pipeline遭遇勒索病毒攻擊,其向美國東部沿海主要城市輸送油氣的管道系統(tǒng)因此下線,此事甚至引發(fā)美國總統(tǒng)關注。

此外,在2021年,還出現華盛頓特區(qū)大都會警察局、石油巨頭皇家殼牌、全球IT咨詢巨頭埃森哲、臺灣存儲組件制造商ADATA、厄瓜多爾國營電信運營商CNT等遭遇勒索病毒攻擊,大量文件泄露和被竊取。

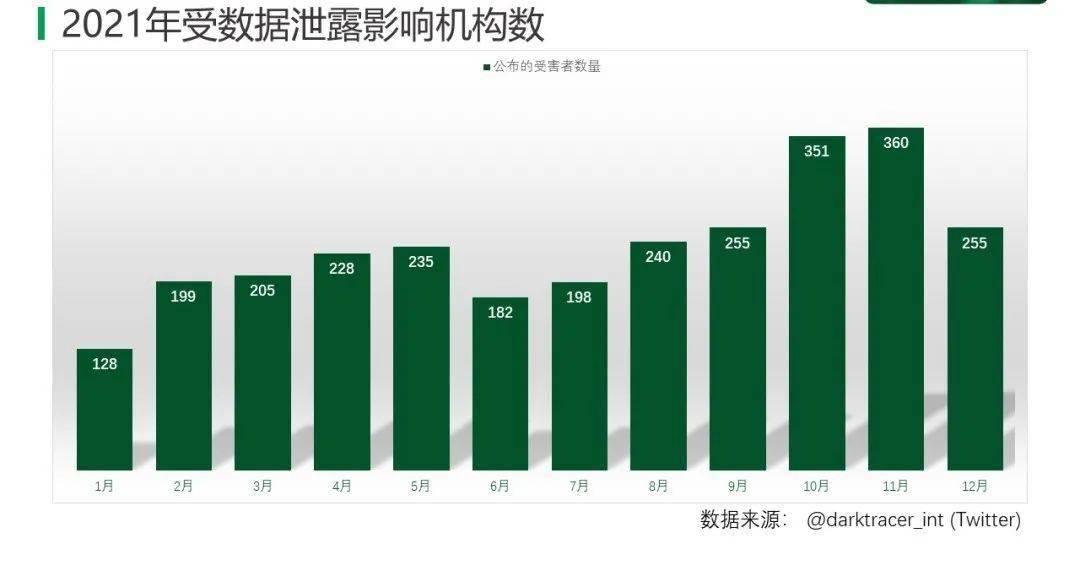

據360安全大腦《2021年勒索病毒疫情分析報告》,2021年超4000位用戶遭遇勒索病毒的攻擊,高于2020年的超3700位,其中10月—12月是高峰期。

其中,值得警惕的是,據美國國土安全部長去年5月的演講提到,勒索病毒攻擊的50—70%的對象都是中小企業(yè),2020年總計造3.5億美元損失。而思科去年10月發(fā)布的調查顯示,42%的中國區(qū)中小企業(yè)在過去一年遭遇網絡攻擊,41%的企業(yè)相關損失超50萬美元。

5萬塊的教訓與經驗

12月15日,我們被迫找了杭州一家安全服務商,由對方全權解決此事,花費5萬塊。

這5萬塊,可以支付三次以上勒索病毒攻擊的費用,相當于一套安全軟件的費用,一個可以用三五年的防火墻特征庫也是差不多的價錢。

3天后,基本解決了問題。12月20日上午10點,OA恢復使用。

具體到這家公司是如何解決問題的,老沈并不知情。“也許交了贖金,也許沒有,也許弄清楚了勒索病毒的版本,找到了解密工具。”老沈說道。

關鍵在于未來的防護,除了保障安全服務軟件全天候運行,老沈強調還會“加強備份”。比如,財務數據以前是財務部門管理,只做本地備份,現在由老沈自己管,已經做了好幾份備份。

值得一提,據彭博社報道,上述提到的Colonial Pipeline雖然支付了贖金,但黑客解密過慢,最后還是依靠備份數據恢復系統(tǒng)的。

此外,8月份,埃森哲遭遇勒索病毒后,黑客聲稱“從埃森哲竊取了6TB的數據,并要求支付5000萬美元的贖金”,但埃森哲回應:“在事件發(fā)生后立即控制并隔離了受影響的服務器,并從備份中完全恢復了受影響的系統(tǒng)。”也就是說,備份數據可以較大程度避免損失。

總結來說,勒索病毒之所以猖獗,一個重要原因是:制作者常常利用比特幣支付的“匿名性”特點,逃脫警方追蹤。

但是好的開始是:如今國內存在不少與病毒制造者沆瀣一氣的數據解密、恢復公司,它們承擔著渠道商的作用,比如替病毒制作者分發(fā)病毒,利用國內企業(yè)不方便購買比特幣代替交易等。

參與的人多了,犯錯的機會也就多了。在上述“凈網2020”專項行動案例中,警方破案的關鍵在于,借助與病毒制作者有直接合作關系的數據恢復公司這一線索抓住了背后的病毒制作者。

在近一個月時間里,比特幣出現閃崩,一度跌到3.3萬美元,為近半年時間的最低價。這對“勒索病毒產業(yè)鏈”的利益獲得者也會是一個打擊。

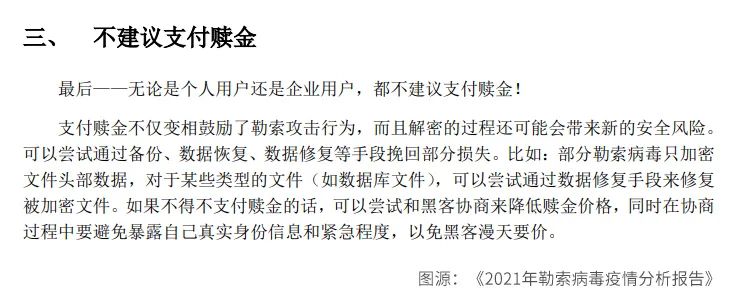

最后強調的是,我們不建議支付贖金,如迫不得已,可以嘗試“討價還價”。

至少有一個例子可以說明這一可能性:據媒體報道,2017年5月14日,臺灣網友陳子聰中了勒索病毒,為此他發(fā)郵件向黑客“求情”:“我月收入400美元,要這樣對我嗎?”結果對方回應:“我們明顯高估了你們的收入。所以你不用支付任何費用。待會系統(tǒng)將會幫你的計算機解鎖。”

作者 | 林波 | 當值編輯 | 李夢清

責任編輯 | 何夢飛 | 主編 | 鄭媛眉 | 圖源 | VCG

原標題:《報告老板:我們遭遇黑客勒索0.05個比特幣!》

本文為澎湃號作者或機構在澎湃新聞上傳并發(fā)布,僅代表該作者或機構觀點,不代表澎湃新聞的觀點或立場,澎湃新聞僅提供信息發(fā)布平臺。申請澎湃號請用電腦訪問http://renzheng.thepaper.cn。

- 報料熱線: 021-962866

- 報料郵箱: news@thepaper.cn

互聯網新聞信息服務許可證:31120170006

增值電信業(yè)務經營許可證:滬B2-2017116

? 2014-2025 上海東方報業(yè)有限公司