- +1

2021年黑灰產行業研究及趨勢洞察報告

原創 鬼谷實驗室 永安在線情報平臺

報告聲明

本報告由永安在線·鬼谷實驗室獨家編寫,聯合深圳市網絡與信息安全行業協會 、安全419、數說安全共同發布。如需轉載、摘編或利用其它方式使用本報告文字或觀點請聯系永安在線。

導 讀

永安在線依托于豐富的情報數據,對2021年黑灰產行業進行了全面的梳理,我們發現:

無論是從行業規模、攻擊效率,還是收益變現上,國內黑灰產產業仍然非常成熟和發達。

在攻防層面,黑灰產具有頑強的生命力和對抗能力,這一點在其資源的使用上,表現的尤為突出:

// 黑手機號——“斷卡行動”雖然對其造成了有效的打擊,但黑灰產已經通過海外卡/攔截卡/私接等方式“死灰復燃”;

// IP偽裝——使用秒撥和代理平臺“靈活”繞過各平臺的風險檢測。

在攻擊變化上,緊密的結合當前風險缺口進行攻擊,表現在:微信授權的猖獗使用以及API漏洞的使用。

在對數據進行全面的分析之后,我們預測出了2022年黑灰產走勢:

因API管控不當引發的數據泄露會越來越多,API安全問題越來越被重視;

黑灰產會更多的使用私接形式進行接碼,且國外黑手機卡對平臺的攻擊會越來越多;

黑灰產改機、虛擬定位等工具推陳出新,不斷為黑灰產在營銷作弊等場景提供支持;

真人眾包攻擊依然為風控難點,真人代下單成為重點場景。

基于這些發現及趨勢研判,我們總結提煉出未來對于黑灰產治理的對抗思路及策略,并對治理已卓有成效的企業進行案例分析、分享最佳實踐,期望幫助更多企業/機構了解并有效防控黑灰產攻擊帶來的風險。

報告目錄

一、2021年黑灰產發展現狀

二、2021年黑灰產對抗資源變化情況

三、2021年黑灰產攻擊變化情況

四、2022年黑灰產攻擊趨勢洞察

五、新攻擊態勢下的風險對抗思路

六、甲方最佳防護實踐案例

一、2021年黑灰產發展現狀

01

規模依然龐大,五大風險,面臨數十萬黑灰產攻擊

營銷活動、刷量作弊、惡意引流、認證繞過、真人眾包代下單五大場景,在2021年面臨大量黑灰產攻擊。其中,營銷活動場景最為猖獗,每天發生5起被攻擊事件。除營銷場景外,刷量作弊、惡意引流、認證繞過、真人眾包代下單場景中,共活躍著數十萬黑灰產。

//2021年平均每天發生5起營銷活動相關的黑灰產攻擊事件

2021年,永安在線共監控4.6億余條黑灰產相關的輿情,僅在營銷活動場景,全年就發生了1800多條黑灰產攻擊事件,平均每天約發生5起。

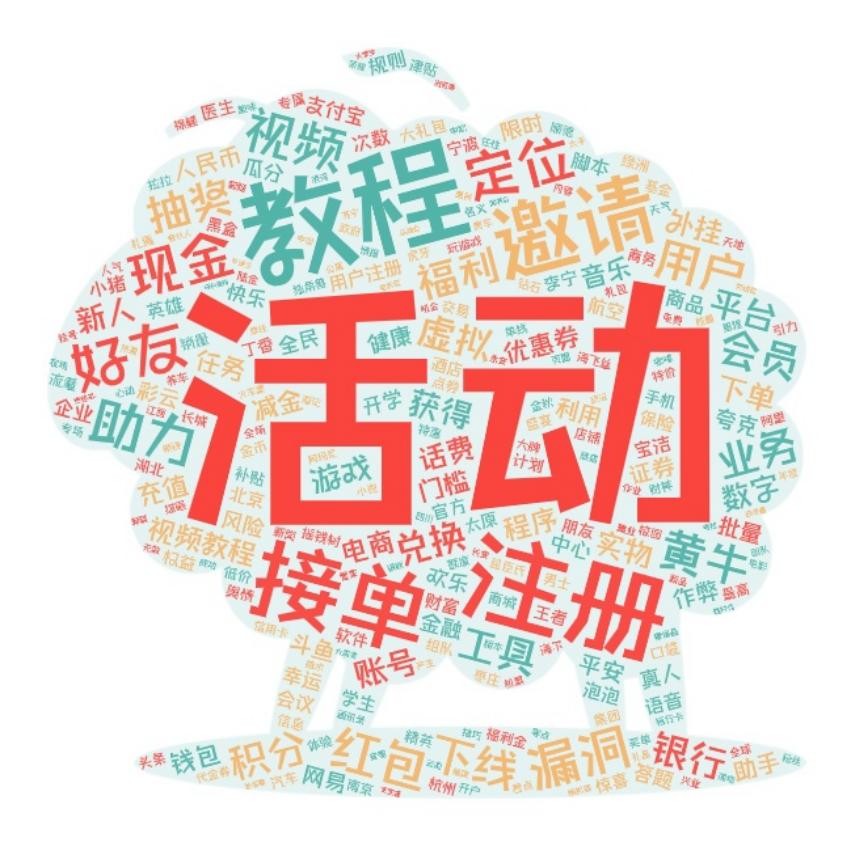

永安在線對黑灰產營銷活動攻擊產生的輿情進行分析后,發現:“活動”、“教程”、“接單”、“注冊”、“邀請”等詞,出現很高頻。這說明,黑灰產往往會在各平臺舉辦活動時尋找突破口,一旦有方法突破風控,就會把方法在內部進行傳播,或者轉賣能力為“接單盈利的模式”,而他們的攻擊場景,往往集中出現在新用戶注冊、邀請拉新等優惠權益較高的活動上面。

//接碼及抹機注冊、接單代刷助力,成為2021年黑灰產在營銷活動場景的主要攻擊方式

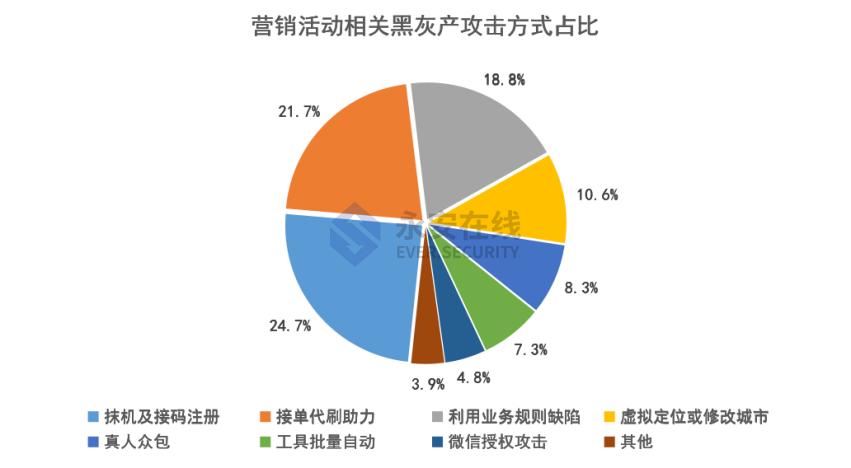

永安在線對2021年的黑灰產營銷活動攻擊事件,進行了攻擊方式分析,可以看出TOP5皆為常見的攻擊方式:

(1)抹機及接碼注冊,占比24.7%;

(2)接單代刷助力,占比21.7%;

(3)利用業務規則缺陷,占比18.8%;

(4)虛擬定位改城市,占比10.6%;

(5)真人眾包,占比8.3%。

從TOP5的數據可見,營銷活動場景的黑灰產攻擊,并沒有改變太多手法,依然普遍采取主流方式。

抹機及接碼注冊指的是:

針對平臺開展的邀請好友助力領取獎勵類和新用戶注冊領取獎勵類的營銷活動,黑灰產會使用抹機工具修改設備參數偽裝成一臺新設備,再配合聯系卡商進行手機號接碼,從而達到在同一臺設備上注冊多個小號給主賬號完成助力任務,薅取活動獎勵,或者注冊多個新號領取獎勵的目的。

接單代刷助力指的是:

針對平臺開展的邀請好友助力領取獎勵類的營銷活動,黑灰產掌握了針對該營銷活動的自動化批量助力的技術,由于活動獎勵的優惠券、平臺權益、商品變現對普通用戶也有誘惑,故黑灰產會收取費用幫助這些普通用戶刷助力,進而完成任務得到獎勵。

此攻擊方式常出現的場景主要有打車出行行業的助力得打車優惠券、美妝行業的助力得化妝品、電商行業的助力得商品等活動。

利用業務規則缺陷指的是:

針對平臺開展的各類做任務領取獎勵的營銷活動,當黑灰產發現其中活動的獎勵,在業務側沒有得到全方位的防護,比如通過一些特殊動作可以獲得,或者只需簡單“技巧性操作”即可領取,便會對此活動進行大規模攻擊。

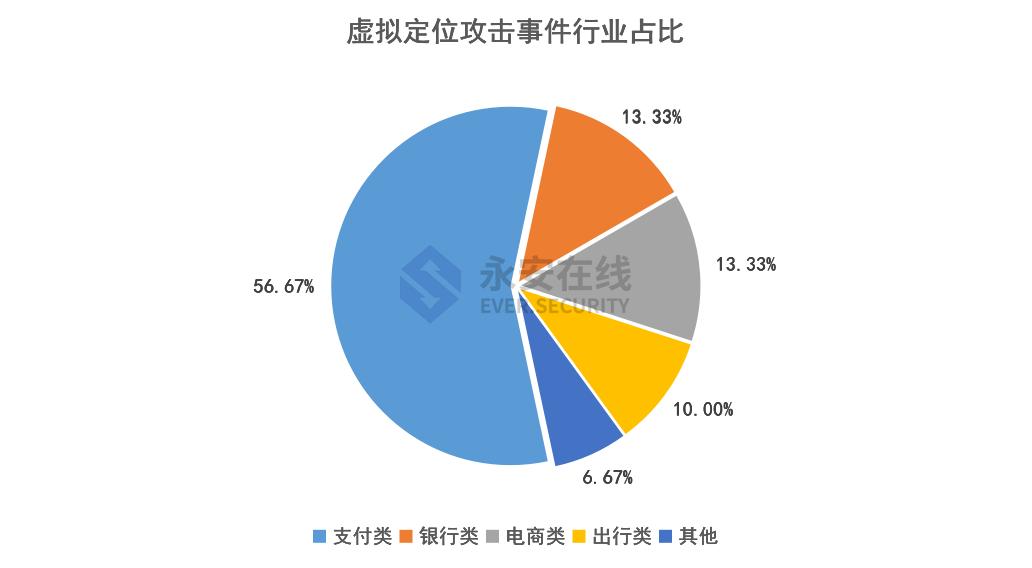

虛擬定位或修改城市指的是:

針對平臺開展的限定地區領取權益的營銷活動,當黑產發現該權益的優惠力度大且能變現,便會使用修改定位的方式對該活動進行攻擊,從而領取活動獎勵。此攻擊方式常出現的場景主要有支付類、銀行類、電商類、出行類平臺的特定地區優惠領券活動。

//營銷活動場景外,刷量作弊、惡意引流、認證繞過等場景,共活躍著數十萬黑灰產

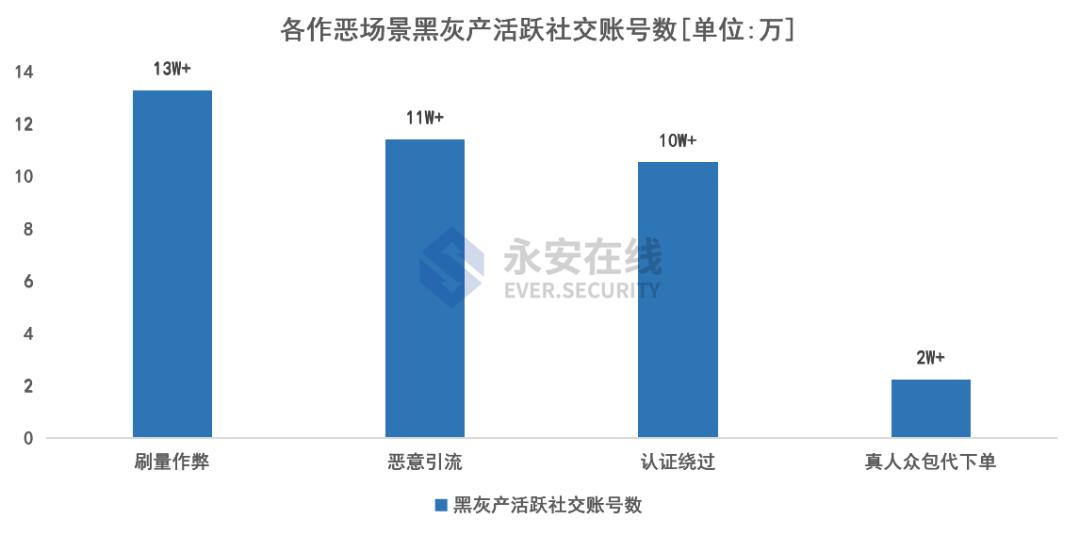

除營銷活動外,2021年常見的作惡場景還有:刷量作弊、惡意引流、認證繞過、真人眾包代下單等。

黑灰產作惡時,往往會在各大社交平臺聚集,用于進行引流維護及同行間的交流,因此,統計各個作惡場景下,這些黑產在各大社交平臺的賬號數量,可以大致描繪出每個場景的黑產“從業者”規模。

以在各社交平臺活躍的賬號進行統計的話,刷量作弊、惡意引流、認證繞過、真人眾包代下單的賬號數分別是:13W+、11W+、10W+、2W+ 。

刷量作弊、惡意引流、認證繞過這三類場景,在可監控到的范圍內,黑灰產社交平臺活躍賬號規模都超過了10W。電商代下單活躍賬號規模雖只有2W+,但卻比2020年增加了兩倍。

這四大類風險場景的典型手法和造成的主要危害如下:

刷量作弊風險場景:

刷量作弊,指的是:利用違規方法去提高相關賬號功能數值(如:點贊量、關注量等),最終達到偽造虛假流量、炒作熱度、增加曝光等目的。這種刷量行為常常擾亂社區秩序、破壞社區生態,不利于優秀內容脫穎而出,并且增加了創作者的成本。

2021年,刷量作弊的攻擊形式主要有三種:機器刷量、真人刷量和養高級別賬號刷量。其中,機器刷量為最傳統的刷量形式,這類刷量的攻擊面幾乎覆蓋了所有主流平臺,也是各大平臺治理的重點。

但機器刷量因特征明顯,比較好檢測,因此無法有效的在部分檢測嚴格的社區內容平臺上作惡。此時,許多黑灰產就會提高作惡手法,開始雇傭真人來提升刷量效果。

此外,部分高級黑灰產,還針對一些大型社區平臺排名權重的計算規則,推出了高級別賬號刷量功能,這類功能的主體往往是黑產長期持有、擁有很高粉絲數、被黑產養著的號,黑灰產利用這些賬號,對外提供優化排名、熱榜置頂等服務。

惡意引流風險場景:

惡意引流,在2021年依然是黑灰產典型的作惡場景,他們一般會使用腳本工具,利用平臺的私信、評論、留言等功能,批量發布引流信息;也會有黑灰產在社交平臺,發布“收粉”、“拉群”任務,他們往往會要求普通用戶拉好友進群,達到一定人數后,就以一定的金額收群,然后再把群轉給下游的詐騙團伙等。

認證繞過風險場景:

認證繞過,指的是黑灰產用虛假認證資料通過平臺的資格檢測環節。例如:用改裝后的設備和人臉建模繞過人臉檢測,用偽造的證件為賬號取得相關認證等。這類作惡行為會造成虛假身份、虛假企業認證等問題,不僅影響平臺生態,還有可能會帶來引流詐騙等問題。

真人眾包代下單風險場景:

真人眾包代下單,指的是黑產雇傭真人遠程下單,來批量薅取電商活動限購的優惠商品。該場景下,被雇傭的真人用戶按照黑灰產提供的商品鏈接和地址下單,最后下單用戶得到黃牛返還的款項和傭金,黑灰產收到商品并轉賣獲利。

據永安在線監測,2021年真人眾包代下單的作弊量有顯著增長,相關黑灰產賬號數比2020年增長了2倍。這反映了在平臺加強風控后,黑產無法通過單人調用多賬號來完成作惡,而是轉向真人代下的模式。

02

追求效率為先,黑灰產仍普遍采取各類自動化作惡工具

黑灰產在進行作惡時,會采用各類工具進行批量、自動化攻擊,以達到短時間內獲得更多收益的目的。主要的黑灰產工具分為定制型和通用型,黑灰產定制型又分為電腦端的協議工具和手機端的腳本工具,通用型主要是各類改機工具、虛擬定位工具等。

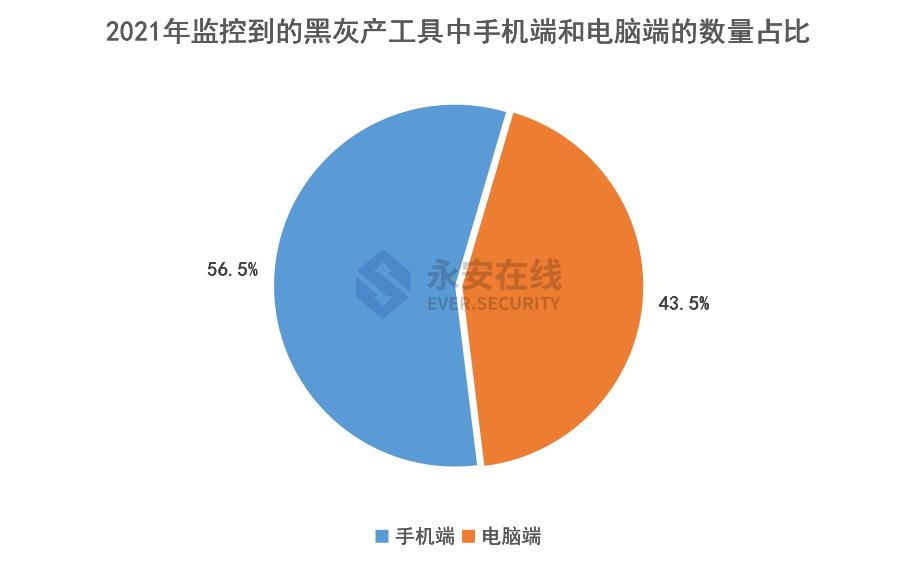

//黑灰產定制型工具中,手機端工具比電腦端工具高13%

2021年,永安在線共監控到17.59萬款黑灰產定制型工具,其中手機端工具9.93萬款,占比56.5%;電腦端工具7.65萬款,占比43.5%,手機端黑灰產工具數量高于電腦端13個百分點。

電腦端的主要是E語言為代表的協議工具,手機端的主要是按鍵精靈/autojs為代表的模擬操控工具,兩類背后都有大量的工具開發者和使用者;由于協議工具需要對應用進行破解,相比之下,模擬操控工具的門檻更低,因此數量也更多。

//手機端黑灰產定制型作惡工具中,42%為腳本工具

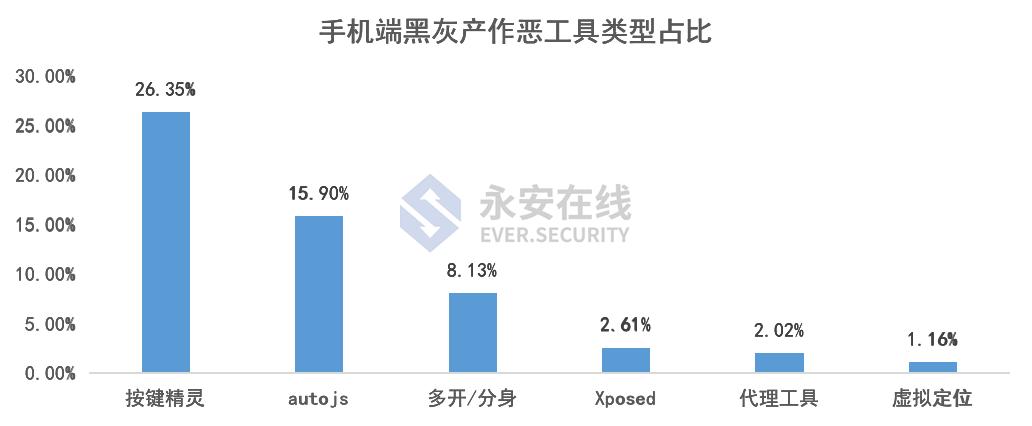

2021年監控到的手機端黑灰產作惡工具中,主要作惡類型是:按鍵精靈、autojs、多開/分身、Xposed、代理工具、虛擬定位。

其中,占比最高的是按鍵精靈和autojs,合計超42%。可以看出,手機端還是以腳本類型的作惡工具為主。

//定制型黑灰產作惡工具中,51%攻擊賬號安全場景

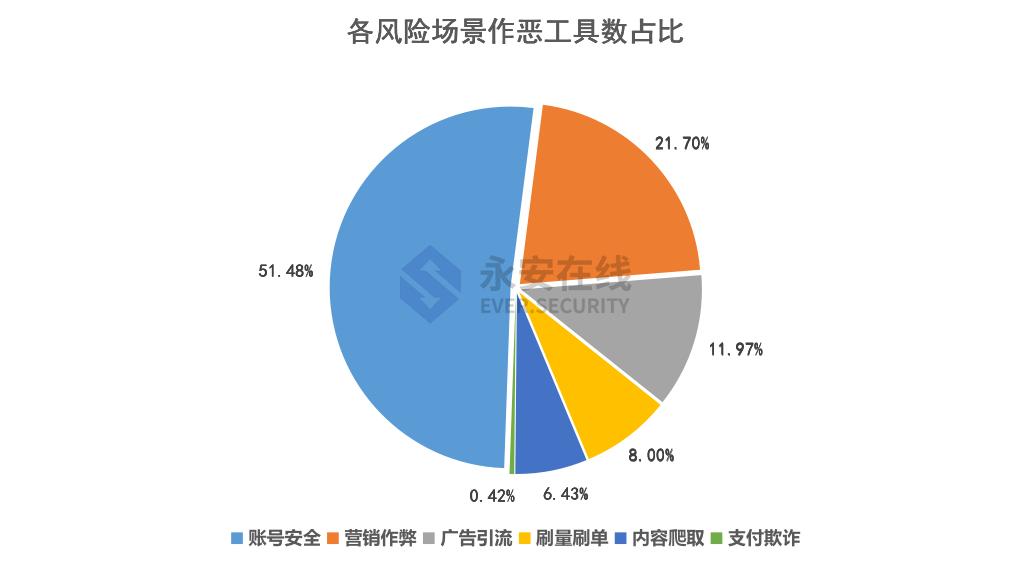

在典型的6大類風險中,2021年監控到的黑灰產定制型作惡工具的攻擊場景,對應占比分別是:賬號安全,51.48%;營銷作弊,21.7%;廣告引流,11.97%;刷量刷單,8%;內容爬取,6.43%;支付欺詐,0.42%。

可見,賬號安全和營銷作弊,是被攻擊的重災區,尤其是賬號安全場景,一旦被攻擊成功,則會引起一系列如:虛假注冊、信息泄露等問題,對于此場景的風險防護策略不容忽視。

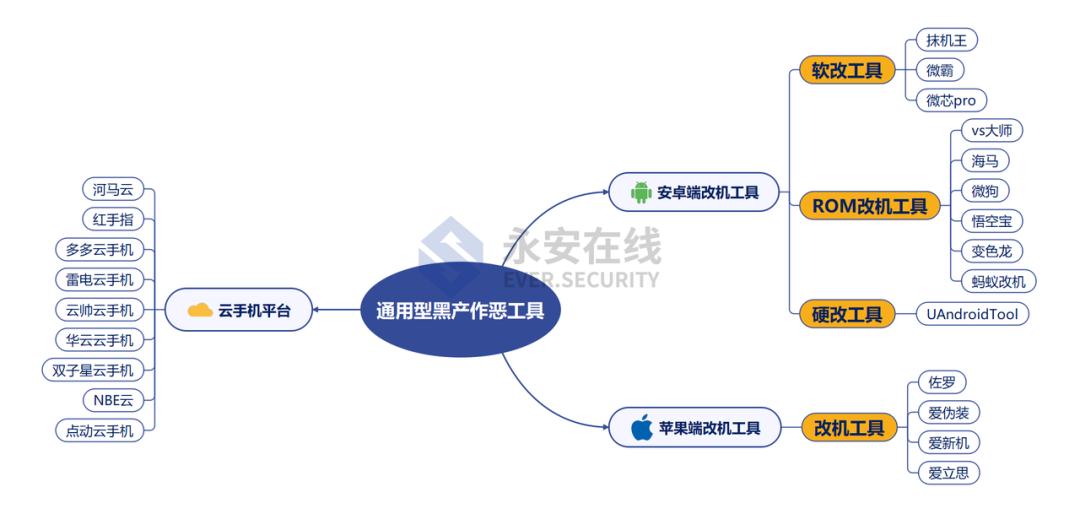

//通用型黑灰產作惡工具中,4大類改機工具及云手機平臺依然活躍

4大改機工具類型中,安卓端改機工具可以概括為三種,分別是:軟改、ROM改機、硬改,在2021年,我們共監控到10余種此類工具;蘋果端改機工具以佐羅為主,類似的,還有愛偽裝、愛新機、愛立思等。

此外,依托于改機技術的云手機平臺,也逐漸成為了黑灰產使用的工具。黑灰產往往通過會員充值或租賃的形式,借助遠程連接獲取云手機的使用權限后進行攻擊,一次攻擊成功后,再借助平臺的一鍵新機功能實現改機。此類云手機平臺有:河馬云、紅手指、多多云手機、雷電云手機、云帥云手機、華云云手機、雙子星云手機、NBE云、點動云手機等。

//通用型黑灰產作惡工具中,虛擬定位工具主要在銀行營銷活動中被使用

永安在線現已捕獲到90余個安卓手機端虛擬定位類工具,以及任我行、天下游2個主要的蘋果手機端虛擬定位類工具,目前在黑灰產側用于攻擊營銷活動的主流工具是任我行(蘋果手機端虛擬定位)和悟空分身(安卓手機端虛擬定位)。

并且,通過對2021年的情報數據分析得出,支付類、銀行類、電商類平臺的特定地區優惠領券活動,最吸引黑灰產使用虛擬定位工具進行攻擊,在所有虛擬定位攻擊相關的事件中,占比分布是:57%、14%、13%。主要因為此類平臺開展的限定地區領取權益的營銷活動優惠力度大,且黑灰產能對領取的權益進行變現,故使用修改定位的方式進行獲利。

03

利益驅動為主,黑灰產在交易平臺大量交易

黑灰產在對各大平臺進行攻擊后,會將自己的“戰利品”分銷變現,此時,黑灰產一般會選擇在各大發卡網站上進行售賣,以獲得收益。

發卡平臺:類似“淘寶”,黑產特有的交易網站,在上面可以陳列商品進行售賣,特點是偽裝性強,一般一個鏈接對應一個店鋪,而鏈接通常只有“內部人”才知道。

//共監控到780+個發卡網站,16W+店鋪售賣各類黑灰產資源

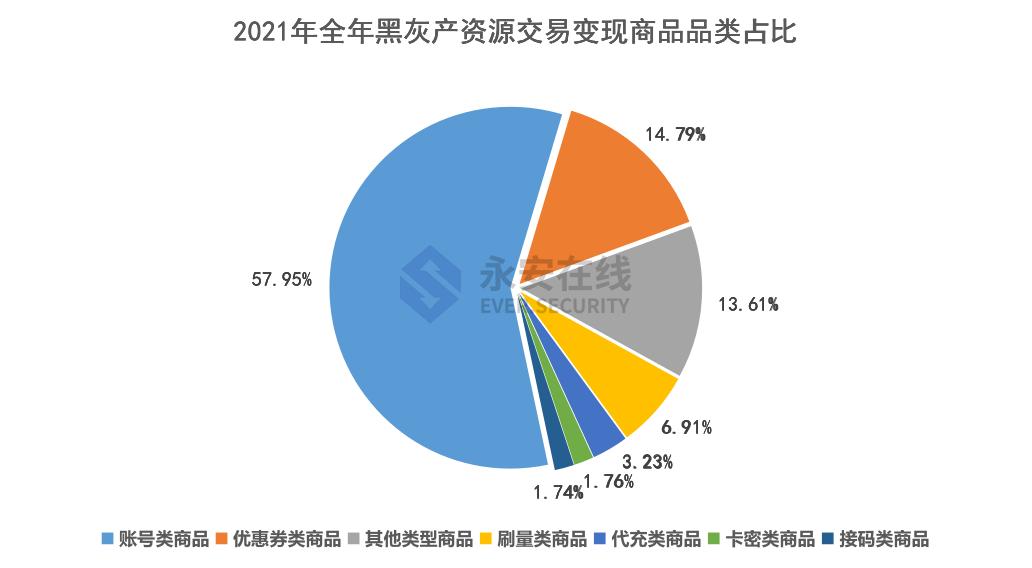

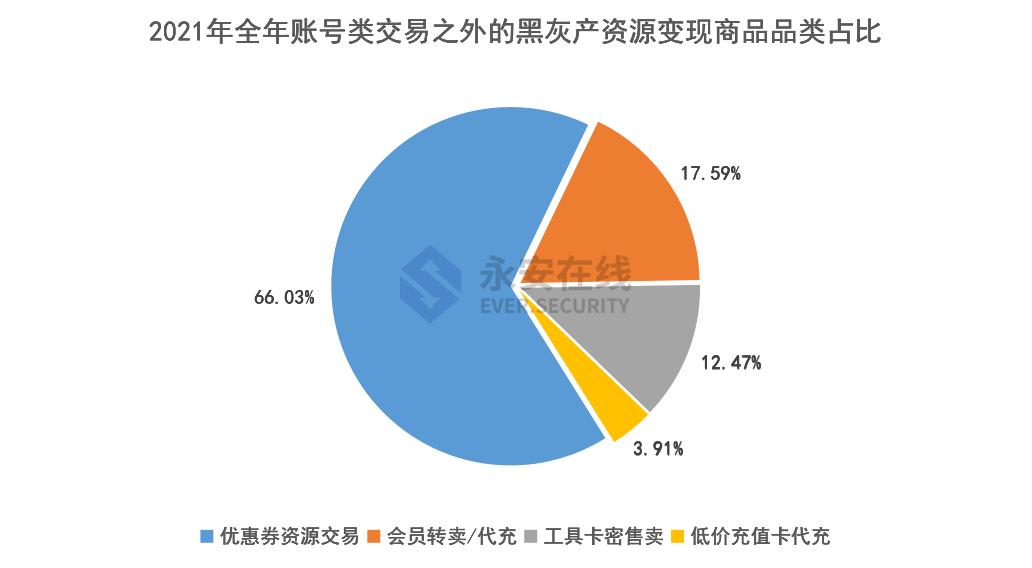

2021年,永安在線共監控到780+個發卡網站,在這些黑灰產交易網站上,共有16W+店鋪在售賣各類黑灰產資源,合計6大類,30+個商品品類。

黑灰產第一大資源交易變現品類為賬號類商品,占比近60%,其次是優惠券類商品,占比近15%。

//內容行業賬號交易約占36%、社交行業賬號交易約占25%

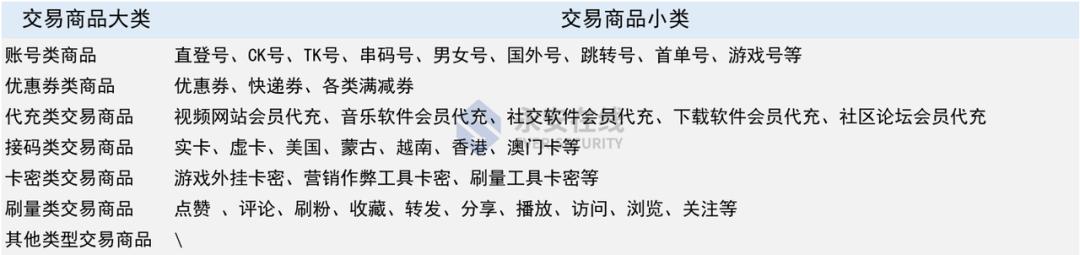

2021年,永安在線監控的黑灰產市場全年的賬號資源交易中,主要涉及的TOP3行業是:內容行業,35.70%;社交行業,24.58%;電商行業,23.32%。

內容社區行業的黑灰產交易賬號,最終被用于引流和刷量,是虛假流量和代寫代發的核心資源。

社交行業的黑灰產交易賬號,主要用于引流和欺詐,此類賬號的交易流轉,是社交平臺上內容風險和用戶安全的問題根源。

電商行業的黑產交易賬號,主要用于薅取優惠權益,批量購買優惠商品。為了提高攻擊效率,黑灰產多數情況下會提取這些賬號的cookie或token數據,再配合工具完成自動化批量攻擊。因此,電商行業的賬號大量交易,會帶來平臺的巨大資損。

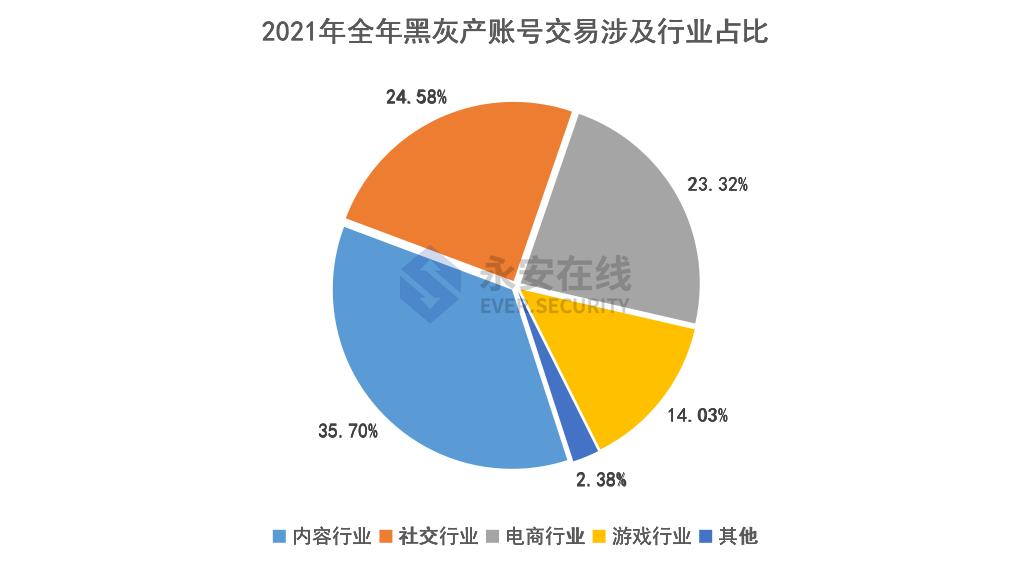

//除賬號類黑灰產資源交易之外,66%為優惠券資源交易

黑灰產在對各大平臺進行攻擊后,會將自己的“戰利品”分銷變現,此時,黑灰產一般會選擇在各大發卡網站上進行售賣。在賬號類交易之外的黑灰產資源變現商品品類中,優惠券資源交易占比最高,達66.03%,其次是會員代充,占比17.59%。

黑灰產優惠券資源的來源主體還是以各大電商平頭為主,占比超97%;而接近50%的會員轉賣/代充發生在音視頻及內容社區行業,其中大部分屬于異業合作的特惠會員,黑產往往會從這些平臺的合作方渠道獲取優惠的會員,之后再以低于官方的價格進行售賣。

二、2021年黑灰產對抗資源變化情況

據永安在線觀察,“斷卡行動”雖然對黑灰產造成了有效的打擊,但他們通過海外卡、攔截卡、私接等方式,避開了各類限制,使黑手機卡成功的“死灰復燃”,為各個風險場景的作惡,提供了充足的彈藥。這種對抗上的變化,體現出黑灰產頑強的生命力和對抗能力。

與此同時,秒撥和代理資源的活躍,也為黑灰產供應著大量的IP偽裝資源。

01

資源重新調配,“斷卡行動”后,黑手機卡資源以新的方式被利用

國家從2020年10月10日開始,對涉嫌違規的手機卡和銀行卡實施“斷卡行動”,這兩種卡都是黑灰產最主要的作惡資源,而在“斷卡行動”開展的一年多以來,作為必不可少的一環,黑灰產在手機卡資源的使用上有了新的趨勢。

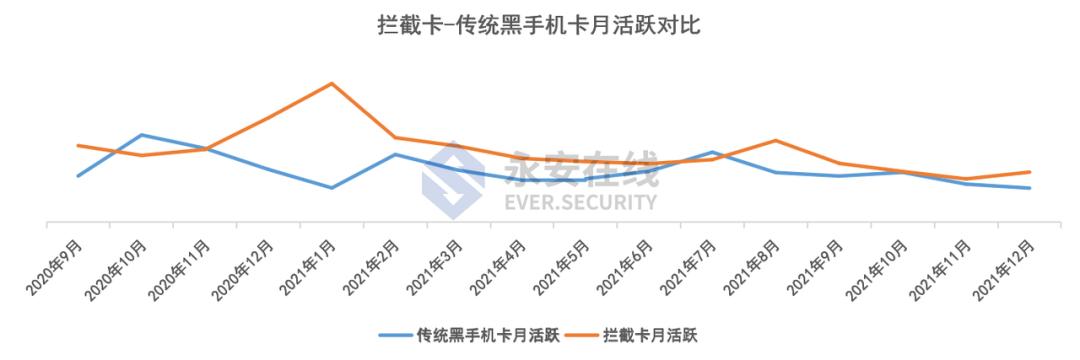

//“斷卡行動”后,傳統黑手機卡月活躍量不斷下降

永安在線發現,在"斷卡行動"的2020年10月,恰好就是傳統黑手機卡月活躍量的拐點:在這之前一直維持著較高的增長水平,在這之后,整體趨勢上不斷下降。

*傳統黑手機卡:指非正常實名的手機SIM卡,渠道多樣,有企業匿名、歷史物聯網卡、通信虛擬等等,主要特征是“在生命周期內被黑產固定持有”,即在這個期限內無論注冊哪個平臺,進行什么行為均可判斷為惡意。

//“斷卡行動”后,國外傳統黑手機卡月活躍量超過國內傳統黑手機卡

“斷卡行動”之后的14個月里,國外傳統黑手機卡的月活躍量基本上都高于國內傳統黑手機卡的月活躍量。這一方面是因為“斷卡行動”主要打擊的是國內的手機卡,但另一方面也表明,黑產開始更多的使用國外的傳統黑手機卡對于國內公司進行業務攻擊。

//“斷卡行動后”,攔截卡月活躍量超過傳統黑手機卡月活躍量

"斷卡行動"的2020年10月,恰好也是攔截卡和傳統黑手機卡月活躍量占比的拐點:在2020年10月的“斷卡行動”后的14個月里,攔截卡月活躍量基本高于傳統黑手機卡的月活躍量。可見在“斷卡行動”后,黑產更多的使用攔截卡作為作惡資源。

(攔截卡:指通過設備硬件后門或軟件App方式植入木馬,攔截正常用戶手機設備收到的短信內容,利用其進行惡意注冊,其主要特征是“手機號為自然人持有”。因這種黑卡采用攔截短信內容的方法進行惡意行為,我們簡稱其為“攔截卡”)

//“斷卡行動”后,黑灰產更多的采用群接碼的方式使用傳統黑手機卡

從群接碼數據和活躍的接碼群上看,在“斷卡行動”后,無論是群接碼數據還是活躍的接碼群都大幅增加,可見,“斷卡行動”讓大部分卡商感覺到了風險,因此在傳播方式上,普遍把傳統黑手機卡,從接碼平臺上轉移到了隱蔽性更高、私密性更好的群接碼上。

群接碼:群接碼是具有高質量黑卡資源的黑產資源商,為防止被監測,以及匯聚客戶資源,通過部署的私有化黑卡資源庫,并向消費者定向發送手機號,并在QQ群接收驗證碼的方式進行注冊登錄的一種接碼方式。

//“斷卡行動”后,除群接碼方式外,黑灰產也更多的使用項目私接的形式進行接碼

黑灰產接手機驗證碼的方式,除了轉移到使用群接碼之外,還更多的轉移成了項目私接的形式:提供專屬API的形式進行接碼,需要單獨聯系客服才能進行賬號注冊和充值,并且項目會受到限制,一個平臺賬號一般只能對接開戶的單獨項目和號碼。

而從2020年、2021年兩年的,黑手機卡私接驗證碼輿情變化上看:在斷卡行動后,項目私接的輿情有一個很明顯的上升,之后的11月雖有回落,但依然比10月“斷卡行動”前高7倍。而且,在這之后,項目私接的每月輿情數都在不斷增加,在2021年10月達到高峰,之后的11月、12月輿情雖有回落,但依然維持在較高水平,可見“項目私接”形式的手機驗證碼獲取,逐漸成為黑產的主要攻擊方式。

02

更加善于偽裝,使用IP方式進行身份繞過

黑灰產除了會使用各類工具進行自動化攻擊外,還會使用IP資源進行身份偽裝繞過。

//風險IP日活躍量在2億左右,最高時達3.2億

2021年永安在線監控的風險IP日活躍量在2億左右,最高時達3.2億。

//秒撥及代理平臺風險IP日活躍量對比,秒撥IP日活躍量平穩

2021年,永安在線監控的秒撥IP日活躍平穩,它已然成為支撐黑產與甲方在IP層面博弈的核心技術,也是當下業務安全行業的痛點之一。

秒撥的底層思路就是利用國內家用寬帶撥號上網(PPPoE)的原理,每一次斷線重連就會獲取一個新的IP。這在與甲方的IP策略對抗層面,給予秒撥兩個天然的優勢:

IP池巨大:假設某秒撥機上的寬帶資源屬于A地區電信運營商,那么該秒撥機可撥到整個A地區電信IP池中的IP,少則十萬量級,多則百萬量級;

難以識別:因為秒撥IP和正常用戶IP取自同一個IP池,秒撥IP的使用周期(通常在秒級或分鐘級)結束后,大概率會流轉到正常用戶手中,所以區分秒撥IP和正常用戶IP難度很大。

秒撥的這兩大天然優勢,對于黑產而言,是兩道天然的屏障,同時也給甲方在風險IP識別和判定上帶來極大的挑戰。

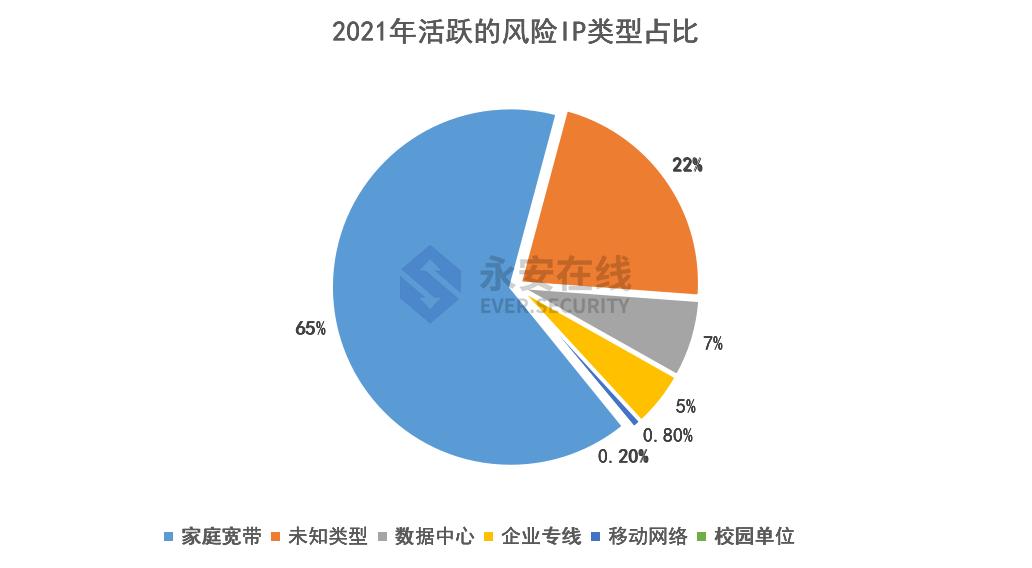

//活躍的風險IP類型中,家庭寬帶占比最高,達到65%

2021年活躍的風險IP類型中,家庭寬帶占比最高,達65%,其次是數據中心,占比達7%。

當前形勢下與黑產在IP層面上的對抗,依靠傳統的積累IP威脅情報庫的方式,無法直接應用和落地到業務側,典型的使用效果是:對黑IP的檢出率很高,但對正常用戶IP的誤判率也很高。

所以,識別風險IP的核心依據應該是,該IP是否當下被黑產持有,IP的黑產使用周期和時間有效性這兩個指標尤為重要,尤其是對于像家庭寬帶IP、數據中心主機IP這種“非共享型”的IP。

對于像家庭寬帶IP、數據中心主機IP這種“非共享型”的IP,精準識別出來的風險IP可以直接進行阻斷或限制,針對基站、專用出口等“共享型”的IP,由于單個IP背后會有大量用戶,不建議直接阻斷或限制,可以參與加權或結合其他維度的數據進行綜合判斷。

三、2021年黑灰產攻擊變化情況

2021年,在黑灰產攻擊上也出現了一些突出的現象,如:因小程序高速發展帶來的微信授權的大規模泛濫、數字化經濟發展衍生的用戶信息安全問題、因API的管理失控帶來的數據泄露問題,都值得大家關注。

01

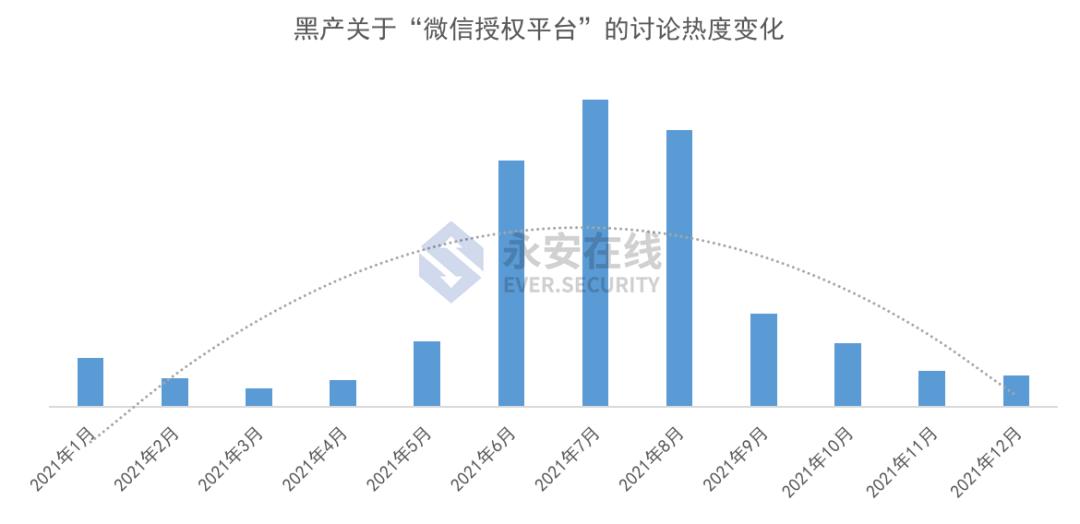

微信授權攻擊猖獗一時

2021年,黑灰產利用眾多因違規被封、不能正常使用支付等重要業務功能,但仍然可以授權各類平臺的微信號進行不同業務登錄,從而生成新身份的微信登錄攻擊方式猖獗一時。

此類微信授權登錄的方式,主要有三種:

第一種是,使用62或A16數據,配合孔雀簽或外星人工具進行微信賬號登錄后掃碼授權。

a16、62數據是微信登錄后產生的身份憑證數據,有了a16或者62數據就可以實現免賬號密碼,免驗證登錄微信。

第二種是,在手機上安裝如“檸檬”等的微信授權工具后,喚醒工具跳轉登錄。

第三種是,使用如“利群”類微信授權平臺,提供的API接口,集成到自動化工具中,進行登錄。

這三類微信授權的作惡方式,為黑產提供了豐富的攻擊彈藥,從2021年開始,此類微信授權便逐漸規模化,在發展高峰期間,甚至達到了:活躍的授權平臺數十家,活躍的授權APP數十個的規模,同時,黑產市場上活躍的微信賬號也超百萬量級。

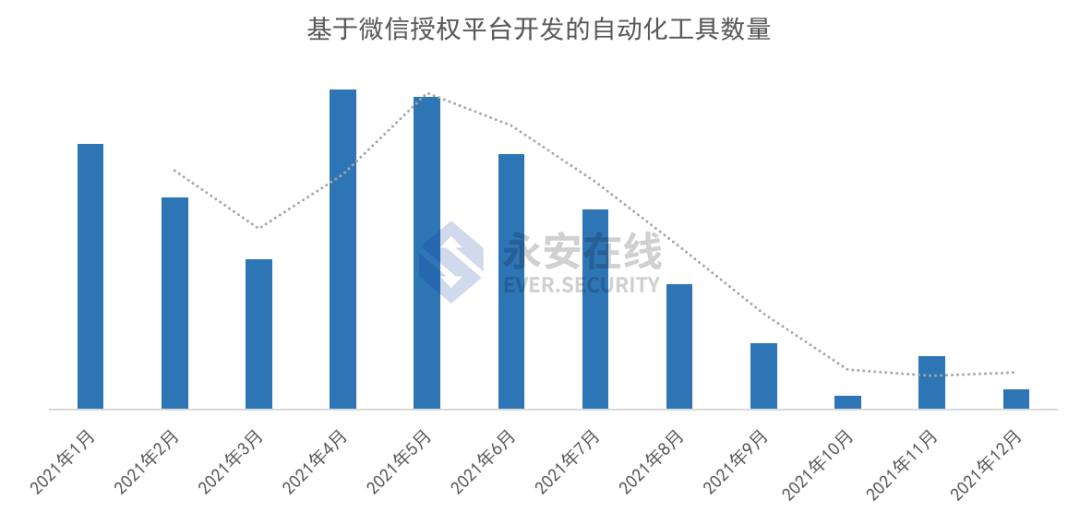

但后來由于微信對于賬號的治理,大量微信授權平臺倒閉跑路,而這項黑產“生意”,也如曇花一現,迅速凋零,到如今只有很少一部分存活。

除此之外,基于微信授權平臺開發的自動化工具數量也在巔峰之后,極速下降。

02

數據泄露問題頻發,各個行業均面臨威脅

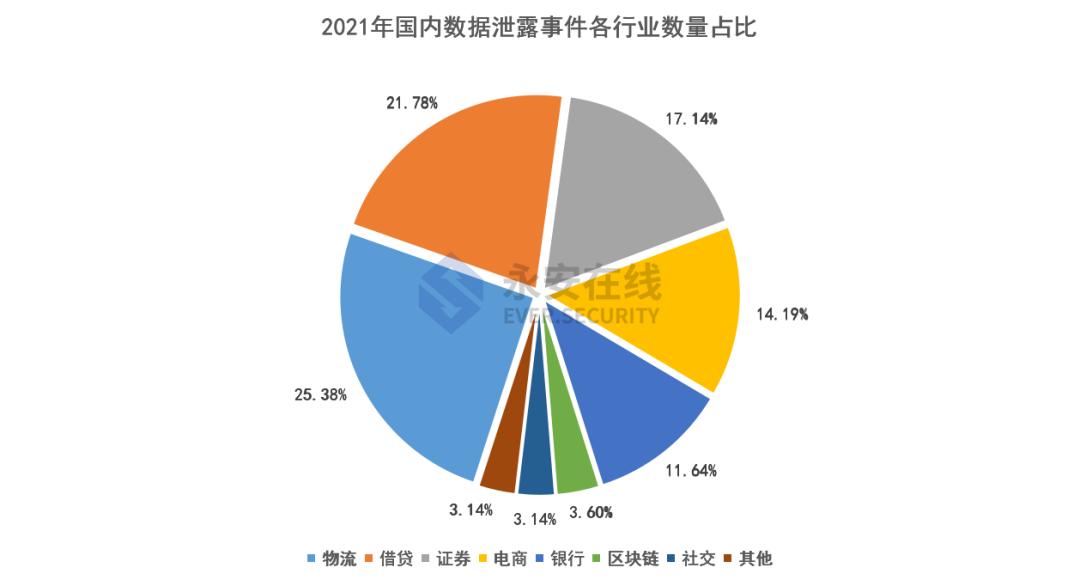

//數據泄露事件覆蓋各行業,快遞/物流行業占比最高,達25%

2021年,經過永安在線人工運營和專家分析,共監測到有效數據泄露情報事件共1700余起,涉及企業近500家,涉及30多個行業。其中11月份事件數量劇增,較10月份上漲2倍,這主要因為雙十一購物節后大量電商網購、物流快遞信息泄露導致。

其中,快遞/物流行業為數據泄露事件數排名第一的行業,占比為25%;借貸行業排名第二,占比近21%,證券行業排名第三,占比近15%。

根據永安在線對國內各行業的,數據資產泄露風險監測統計結果顯示,快遞/物流行業為數據泄露事件數排名第一的行業,占比為25%;借貸行業排名第二,占比近21%,證券行業排名第三,占比近15%。

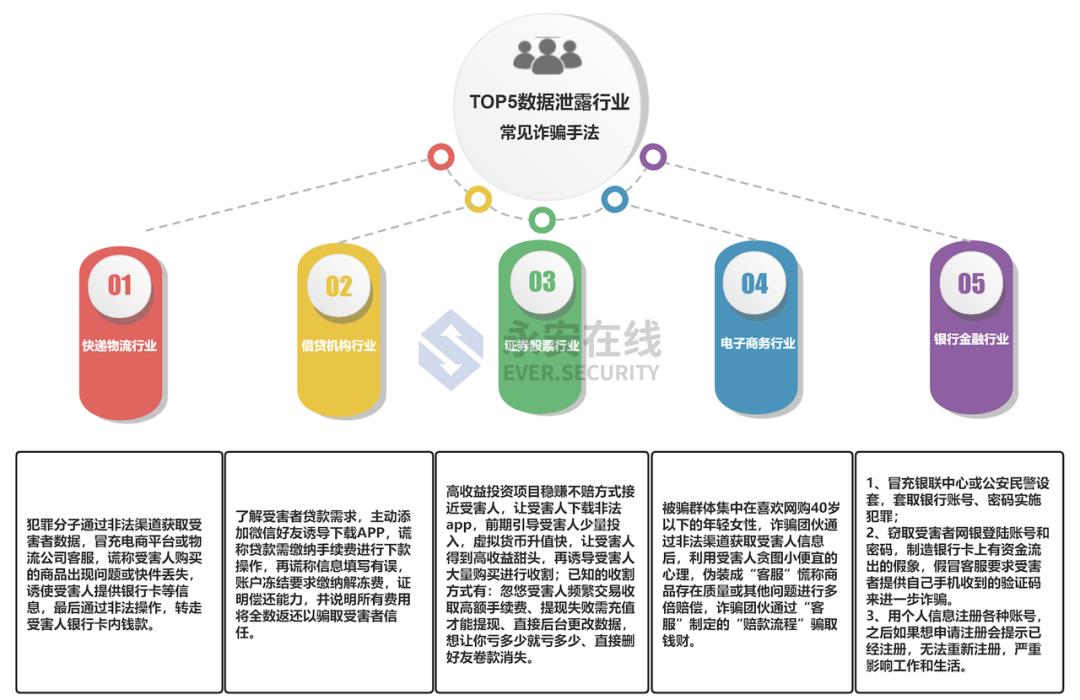

泄露后的數據,通常會被用于詐騙、廣告推廣和同行競爭等。以詐騙為例,每個行業數據泄露后的詐騙手法都有所區別,以下是TOP5行業常見詐騙手法:

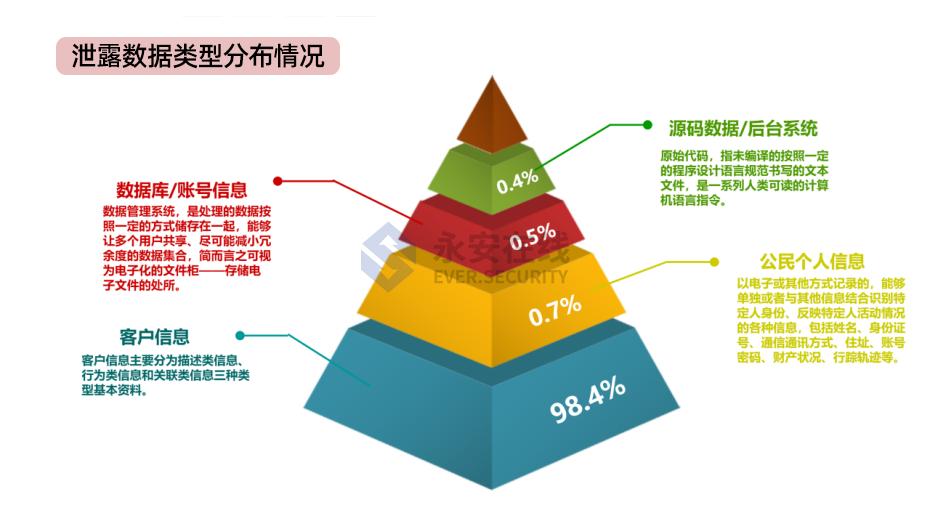

//數據泄露最多的是各平臺的客戶信息,占比高達98%

2021年泄露的數據中,數據類型主要集中在平臺用戶信息,占比達98%;其次是公民個人信息、數據庫賬號、后臺源碼信息等。

平臺用戶信息泄露,極有可能會被用于各種類型的營銷推廣,同時也是詐騙頻發的重要原因。

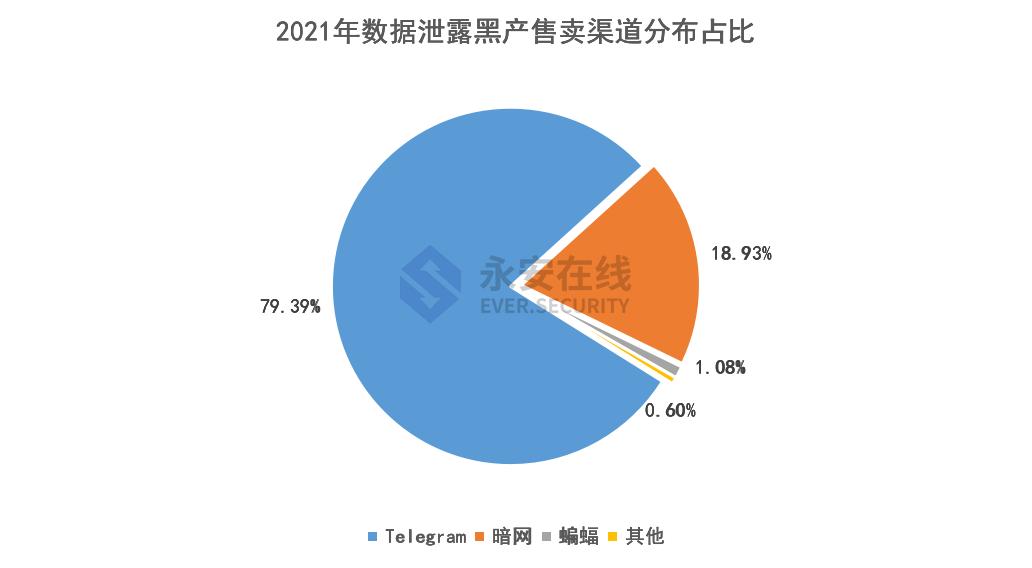

//數據資產交易的主要渠道仍是Telegram,交易發生占比達80%

黑產進行數據交易,主要集中在隱蔽性較高的渠道,其中,Telegram占比近80%、暗網占比近19%。

03

攻擊平面延伸,API成黑灰產攻擊焦點,成數據泄露最大誘因

數據資產的數字經濟時代的重要性不言而喻,在目前已成為一種新型生產要素,推動著各行各業的發展。因此,對數據的竊取變成了黑灰產作惡的重要部分。API作為承載數據流轉和業務功能實現的核心,在2021年成為黑灰產攻擊的焦點,也是致使數據泄露事件頻繁的重要原因。

//大量黑灰產作惡工具攻擊API接口,涉及場景豐富,其中賬號場景接口數占比高達63%

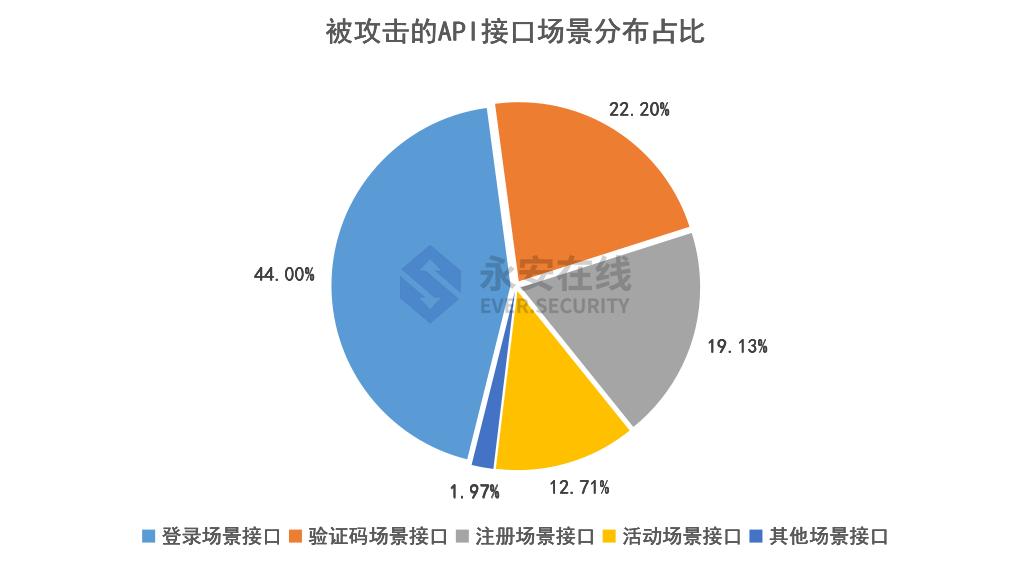

永安在線從2021年監控的17.59萬款黑產工具中,提取出了大量被攻擊的API接口,涉及場景包括:登錄場景、驗證碼場景、注冊場景、活動場景、內容場景等。

其中,遭受攻擊的API接口占比最高的是登錄場景,達44%;其次是驗證碼場景,達22.2%;第三是注冊場景,達19.31%。

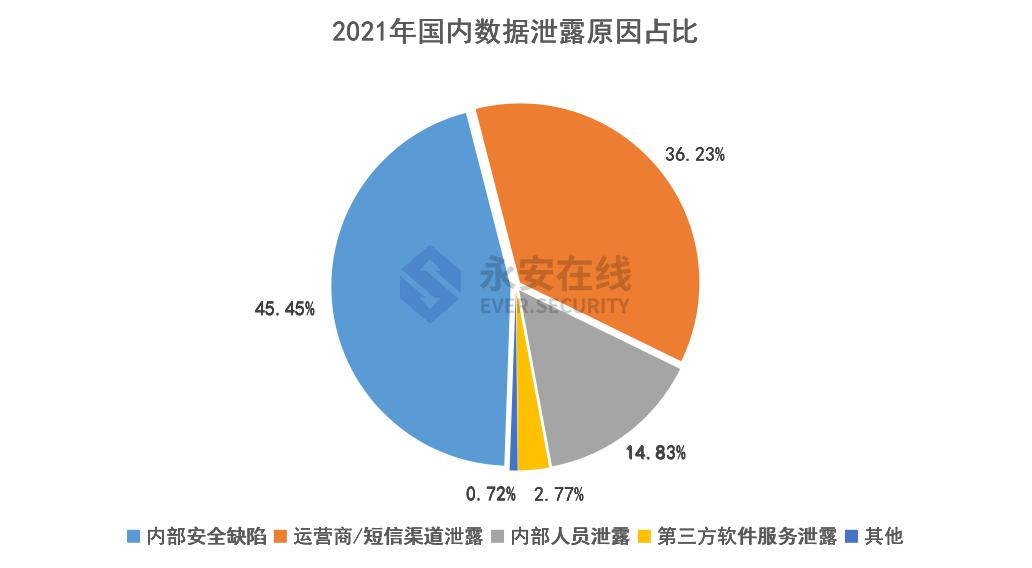

//因API管控不當造成的內部安全缺陷,是引發數據泄露的主因

2021年永安在線對監控到的1700余起數據泄露事件進行分析后發現,引發數據資產泄露最大的原因有:

(1)API管控不當造成的內部安全缺陷,占比達45.45%,這主要是企業數據流轉節點的不斷增多,導致大量無法感知到的API暴露在外,被黑產利用并進行攻擊導致;

(2)運營商/短信通道泄露,占比達36.23%;

(3)內部人員泄露,占比達14.83%。

值得一提的是,在排名第三的原因——內部人員泄露中,也有很大的可能是內部人員越權而非法利用了API,或者是離職員工權限未及時收回導致。因此,實際上因API管控不當造成的數據泄露風險已超過50%,這是在當下數據安全管控趨嚴的環境下,眾多平臺首先要解決的問題。

//每個月都有因API管控不當導致的數據泄露事件

2021年7月,國內某大型教育機構的40萬條用戶信息數據,在暗網被售賣。經驗證分析,證實為:數據接口暴露在外,API被爬取導致;

2021年8月,國內某房地產開發商的公司內部員工通訊錄、銷售合同等機密文件以及客戶信息檔案明細數據,在暗網被進行售賣。經驗證分析,證實為:數據接口暴露在外,API被爬取導致;

2021年9月,國內頭部旅游公司的大量航班訂單數據,包括:個人姓名、手機號、飛機起降時間、航班號等敏感信息,在數據交易平臺被售賣。經驗證分析,證實為:內部系統API,被內鬼利用獲取數據導致;

2021年10月,國內頭部物流公司后臺系統的訂單數據,包括:寄件人姓名、手機號、運單編號、產品類型以及配送信息等敏感數據,以每日5萬條的量級在數據交易平臺被售賣。經驗證分析,證實為:離職員工數據訪問權限,未及時收回導致;

2021年11月,國內某大型航空公司的航班數據,包括:航班信息、用戶姓名、手機號等內容,在數據交易平臺被售賣,量級達1千多萬條。經驗證分析,證實為:內部數據API,被離職員工利用導致;

2021年12月,國內某證券公司的客戶信息數據,包括:用戶姓名、手機號、開戶時間、交易情況等敏感數據,以每日1萬多條的量級在數據交易平臺被售賣。經驗證分析,證實為:內部系統數據API管控疏忽導致。

以上為本報告前三大章節內容

報告目錄

一、2021年黑灰產發展現狀

二、2021年黑灰產對抗資源變化情況

三、2021年黑灰產攻擊變化情況

四、2022年黑灰產攻擊趨勢洞察

五、新攻擊態勢下的風險對抗思路

六、甲方最佳防護實踐案例

原標題:《2021年黑灰產行業研究及趨勢洞察報告》

本文為澎湃號作者或機構在澎湃新聞上傳并發布,僅代表該作者或機構觀點,不代表澎湃新聞的觀點或立場,澎湃新聞僅提供信息發布平臺。申請澎湃號請用電腦訪問http://renzheng.thepaper.cn。

- 報料熱線: 021-962866

- 報料郵箱: news@thepaper.cn

互聯網新聞信息服務許可證:31120170006

增值電信業務經營許可證:滬B2-2017116

? 2014-2024 上海東方報業有限公司